Table of Contents

CONFIGURATION IP TELNET ET SSH

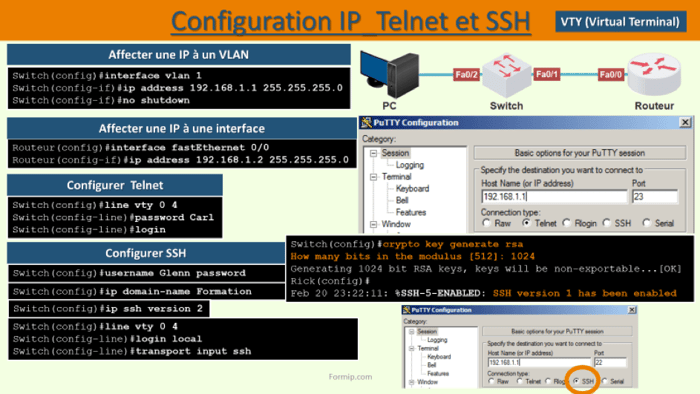

Actuellement, nous sommes connectés sur un switch par le port console. Si nous souhaitons nous connecter à distance en utilisant le protocole Telnet et SSH, il faut que le commutateur ait une adresse IP de configurée. C’est ce que nous allons faire :

Le VLAN 1 peut être utilisé pour la gestion.

La configuration Telnet et SSH des VLAN (Virtual Local Area Networks) dans un réseau informatique est essentielle pour segmenter le trafic et améliorer la gestion des ressources. Pour entrer dans le mode de configuration d'un VLAN, la commande utilisée est « interface vlan », suivie du numéro attribué au VLAN, qui dans ce cas, sera le numéro 1.

Une fois dans ce mode, il est nécessaire d'attribuer une adresse IP ainsi qu'un masque de sous-réseau au VLAN. Cela se fait à l'aide de la commande « ip address ». Il est important de noter que par défaut, le VLAN 1 est généralement désactivé. C’est pourquoi, il faut l’activer avec la commande « no shutdown ».

Cette commande permet d'activer le VLAN 1, lui permettant ainsi de commencer à transmettre du trafic sur le réseau. La configuration précise de ces paramètres est cruciale pour assurer la connectivité et la sécurité du réseau, en garantissant que chaque VLAN fonctionne de manière appropriée et sécurisée.

Voyons maintenant la configuration d’une adresse IP sur un routeur.

Pour initier la configuration, l'étape préliminaire consiste à se connecter à l'interface pertinente. Dans cet exemple, nous utilisons l'interface Fast Ethernet 0/0. Une fois connectés, nous attribuons une adresse IP à cette interface, procédant de la même manière que pour un switch, à l'aide de la commande « ip address ».

Avec cette tâche achevée, nous pouvons maintenant retourner à notre switch pour configurer un accès Telnet, permettant ainsi une connexion à distance. L'accès distant est vital pour la gestion et la maintenance efficaces du réseau, offrant une flexibilité accrue dans la résolution des problèmes et la configuration à distance.

Cette étape est cruciale pour garantir un accès sécurisé et contrôlé au switch à partir de divers emplacements, offrant ainsi une gestion réseau robuste et pratique.

Maintenant qu’on est bon sur les IP’s, retournons sur notre switch, et allons lui configurer un accès Telnet pour que l’on puisse se connecter à distance :

Un commutateur ou un routeur comporte des lignes virtuelles que l’on peut utiliser pour l'accès à distance.

Ce sont des lignes VTY.

La commande « line vty 0 4 » permet de rentrer en configuration sur les 5 lignes VTY, de 0 à 4.

Le 0 comptant pour une ligne VTY, ce qui en fait 5 au total.

Ensuite, comme pour le port console, il faut utiliser la commande « Password » pour spécifier un mot de passe et terminer par la commande « login » pour l’activer.

Désormais, si on connecte son PC sur le switch, on pourra se connecter dessus avec le logiciel « PuTTY » en Telnet.

Telnet est pratique et facile à configurer, mais il est également non sécurisé…

C’est-à-dire que tout circule en clair.

C’est pourquoi il est préférable de configurer et d’utiliser SSH. Avec ce dernier, tout le trafic sera crypté.

À savoir que toutes les versions d'IOS n'offrent pas SSH par défaut. Vérifiez bien avant, s’il est possible d’installer SSH sur votre version D’IOS.

Voici comment configurer SSH :

SSH fonctionne avec les noms d'utilisateur. La commande « Username » permet de spécifier le nom d’utilisateur et la commande « password » le mot de passe lié à ce compte utilisateur.

Ensuite, il faut obligatoirement configurer un nom de domaine, car SSH utilise des certificats.

La commande « ip domain-name » permet de renseigner le nom de domaine.

Maintenant, nous pouvons générer les clés requises par SSH :

La commande « crypto key generate rsa » permet de générer des clés RSA pour SSH. La clé doit avoir au moins 1024 bits.

Par défaut, il activera la version 1 de SSH mais pour des raisons de sécurité, il vaut mieux utiliser la V2 :

Pour cela, il faut utiliser la commande « ip ssh version 2 ».

Et la dernière étape consiste à taguer les lignes VTY en SSH :

On se connecte sur les accès VTY avec la commande « line vty 0 4 ».

Ensuite, il faut lui indiquer d’utiliser l'utilisateur qu'on a créé juste avant, avec la commande « login local ».

Et pour finir, il faut autoriser uniquement SSH et pas Telnet avec la commande « transport input ssh ».

Il ne reste plus qu’à se connecter en SSH avec PuTTY :

Conclusion

En conclusion, la configuration de Telnet et SSH pour l'accès à distance aux commutateurs et routeurs s'avère être une étape cruciale dans la gestion et la sécurisation des réseaux informatiques. À travers ce processus, plusieurs éléments clés ont été mis en évidence pour assurer un accès sécurisé et efficace.

Tout d'abord, la configuration des adresses IP sur les VLAN et les interfaces des routeurs constitue la base de l'accessibilité réseau. La segmentation des VLAN permet une gestion efficace du trafic, tandis que l'attribution d'adresses IP aux interfaces des routeurs garantit une connectivité adéquate.

Ensuite, la mise en place de l'accès Telnet offre une méthode pratique pour la gestion à distance des équipements réseau. Cependant, il est important de noter que Telnet présente des vulnérabilités en termes de sécurité, car le trafic circule en clair. Ainsi, le passage à SSH est fortement recommandé pour crypter le trafic et renforcer la sécurité du réseau.

La configuration de SSH implique plusieurs étapes, notamment la création de noms d'utilisateur, la définition de mots de passe, la configuration d'un nom de domaine, et la génération de clés RSA. De plus, l'activation de SSH version 2 est recommandée pour des raisons de sécurité.

Enfin, pour restreindre l'accès aux lignes VTY en utilisant uniquement SSH, la commande "transport input ssh" est essentielle. Cela garantit que seules les connexions SSH sont autorisées, renforçant ainsi la sécurité du réseau.

En résumé, la configuration de Telnet et SSH constitue une étape fondamentale pour assurer la gestion efficace et sécurisée des réseaux informatiques. En suivant les bonnes pratiques et en mettant en œuvre les mesures de sécurité appropriées, les administrateurs réseau peuvent garantir un accès à distance fiable et sécurisé à leurs équipements.

Retrouvez tous nos cours pour réussir votre CCNA comme la configuration de Telnet et SSH sur la chaîne YouTube de Formip.

Pour approfondir la sécurité de vos connexions à distance, consultez notre guide complet sur la Configuration SSH sécurisée et fiable.

FAQs

Quelle est la différence entre Telnet et SSH ?

Telnet est un protocole de communication non sécurisé qui transmet les données en clair, tandis que SSH (Secure Shell) chiffre toutes les informations échangées, garantissant ainsi une connexion à distance sécurisée entre un administrateur et un équipement réseau.

Pourquoi faut-il configurer une adresse IP avant d’utiliser Telnet ou SSH ?

Une adresse IP est indispensable pour permettre la communication entre le switch, le routeur et le poste de l’administrateur. Sans cette configuration, il est impossible d’établir une session Telnet ou SSH à distance.

Quelle commande permet d’activer un VLAN pour la gestion distante ?

La commande no shutdown permet d’activer le VLAN 1 (ou un autre VLAN de gestion) afin qu’il puisse transmettre du trafic et être accessible via Telnet ou SSH.

Comment activer l’accès Telnet sur un switch Cisco ?

Il faut configurer les lignes virtuelles avec line vty 0 4, attribuer un mot de passe avec password, puis activer la connexion avec la commande login. Cela permet d’autoriser les connexions Telnet à distance.

Pourquoi privilégier SSH à Telnet pour la gestion réseau ?

SSH chiffre les sessions de connexion et protège ainsi les mots de passe et les données sensibles contre toute interception. Telnet, en revanche, envoie toutes les informations en clair, ce qui le rend vulnérable aux attaques.

Quelles sont les étapes pour configurer SSH sur un équipement Cisco ?

Créer un utilisateur avec

usernameetpasswordDéfinir un nom de domaine avec

ip domain-nameGénérer une clé RSA avec

crypto key generate rsaForcer SSH version 2 avec

ip ssh version 2Appliquer la configuration sur les lignes VTY avec

login localettransport input ssh

Quelle commande permet de n’autoriser que les connexions SSH ?

La commande transport input ssh interdit les connexions Telnet et autorise uniquement les connexions SSH sur les lignes VTY, renforçant ainsi la sécurité du réseau.

Quel logiciel utiliser pour se connecter en Telnet ou SSH depuis un PC ?

Le logiciel PuTTY est le plus couramment utilisé pour établir des connexions Telnet ou SSH vers un équipement Cisco depuis un ordinateur.