Table of Contents

Imaginons que vous souhaitiez créer un atelier de bricolage high-tech dans votre garage. Vous auriez besoin d’outils spéciaux, d’un espace organisé, et de consignes claires sur la façon de les utiliser. Eh bien, installer CommandoVM est un peu la même chose, mais dans le monde virtuel de la cybersécurité et du hacking éthique.

CommandoVM, développée par l’équipe de Mandiant (anciennement FireEye), est une machine virtuelle Windows spécialement pensée pour les tests de pénétration (pénétesting) et la recherche en cybersécurité. C’est un peu comme un “couteau suisse” numérique. Son objectif : vous donner, en un seul endroit, tous les outils nécessaires pour ausculter la sécurité d’un système ou d’un réseau.

Alors, attachez vos ceintures, car nous allons transformer une simple machine virtuelle Windows en un véritable commando d’opérations spéciales dans le monde numérique !

Selon la documentation de Mandiant, CommandoVM est décrite comme une distribution de sécurité complète et personnalisable pour Windows, dédiée au pentest et au red teaming. Elle inclut un grand nombre d’outils (souvent absents de distributions comme Kali Linux, notamment des outils destinés à windows seulement), démontrant l’efficacité de Windows en tant que plateforme offensive.

Concepts clés autour de la virtualisation

Qu’est-ce qu’une machine virtuelle ?

Une machine virtuelle (VM) est comme une maison miniature construite dans votre maison. Vous avez le même confort – des chambres, une cuisine, un salon – mais tout cela tient dans un espace isolé, à l’intérieur de votre domicile. Techniquement, la machine virtuelle est un système d’exploitation qui fonctionne à l’intérieur d’un autre système d’exploitation.

Vous pouvez donc avoir Windows 10 sur votre ordinateur principal, et simultanément lancer une machine virtuelle qui tourne sous Windows 11, Linux, ou n’importe quel autre OS compatible.

Pourquoi utiliser une VM pour CommandoVM ?

- Isolation : Si vous effectuez des tests de sécurité, vous voulez être sûr que vos manipulations n’affecteront pas votre PC principal.

- Facilité de réinitialisation : Vous pouvez prendre des instantanés (snapshots) de l’état de la VM, et si quelque chose ne va pas, vous revenez à un état précédent.

- Flexibilité : Vous pouvez transporter votre VM d’un ordinateur à l’autre, en la copiant simplement comme un fichier.

Les logiciels de virtualisation

Les deux logiciels de virtualisation les plus utilisés pour ce type de projet sont :

- VMware Workstation (ou VMware Player, version gratuite pour un usage non commercial)

- VirtualBox (gratuit et open-source)

Pour les besoins de ce tutoriel, vous pouvez opter pour l’un ou l’autre. Le processus d’installation de CommandoVM reste sensiblement le même. Nous illustrerons avec VMware Workstation, mais vous trouverez facilement les équivalences pour VirtualBox.

Les prérequis pour installer CommandoVM

Configuration requise officielle

- Windows 10 (Note : Les éditions « Insider Preview » ne sont pas supportées).

- 2 Go de RAM minimum (4 Go ou plus recommandé).

- 60 Go d’espace disque minimum.

- Au moins 1 carte réseau (2 cartes réseau recommandées pour certains scénarios avancés).

Configuration recommandée

- Windows 10 22H2

- 80+ Go d’espace disque

- 4+ Go de RAM (voire 8 Go conseillés pour plus de confort)

- 2 cartes réseau

Informations supplémentaires

- Un ordinateur hôte suffisamment puissant : processeur multi-cœurs conseillé, au moins 8 Go de RAM côté hôte, etc.

- Un système d’exploitation Windows pour la VM : CommandoVM se base principalement sur Windows 10 ou Windows 11 (version Pro ou Entreprise).

- VMware Workstation ou VirtualBox : installé sur votre ordinateur hôte.

- Connexion Internet : indispensable, car CommandoVM va télécharger une série d’outils pendant l’installation.

- Script d’installation CommandoVM : disponible sur le GitHub officiel de Mandiant.

Installation étape par étape

1. Déployer la machine virtuelle Windows

- Créer une nouvelle VM : Ouvrez VMware Workstation (ou VitrualBox) et cliquez sur Create a New Virtual Machine.

- Choisir le type d’installation : Sélectionnez Typical (Recommended).

- Sélectionner le fichier ISO de Windows : Si vous avez un ISO de Windows 10 ou 11, indiquez-le à VMware. Sinon, vous pouvez configurer la VM en indiquant que vous installerez l’OS ultérieurement et, par la suite, monter l’ISO manuellement. Vous trouverez le fichier ISO ici.

- Nommer la VM et choisir l’emplacement : Donnez un nom évocateur, par exemple CommandoVM_Windows10.

- Configurer le matériel:

- RAM : 4 Go minimum, 8 Go recommandé.

- Processeurs/CPU : 2 cœurs minimum.

- Disque dur virtuel : 60 Go minimum (80+ Go recommandé).

Une fois terminé, lancez l’installation de Windows comme vous le feriez sur un PC normal. Suivez les étapes de configuration, jusqu’à arriver sur le bureau. Pensez à activer Windows avec une licence valide pour éviter les limitations.

2. Préparer l’environnement Windows

Avant d’installer CommandoVM, vous devez ajuster quelques réglages Windows :

Installer les mises à jour Windows :

Accédez à Paramètres > Mise à jour et sécurité et vérifiez que votre système est à jour.(Optionnel mais recommandé) Désactiver l’UAC :

- Tapez UAC dans la barre de recherche Windows,

- Sélectionnez “Modifier les paramètres du Contrôle de compte d’utilisateur”,

- Descendez le curseur sur “Ne jamais m’avertir”.

Activer Windows PowerShell :

PowerShell est déjà installé par défaut sous Windows 10 et 11, mais assurez-vous qu’il est à jour.

3. Désactiver Microsoft Defender et la Protection contre les altérations

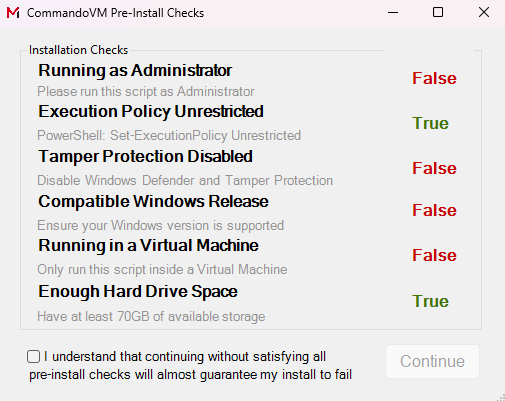

Selon la documentation officielle de CommandoVM, la désactivation complète de Windows Defender est vivement recommandée pour éviter toute interférence avec les scripts d’installation.

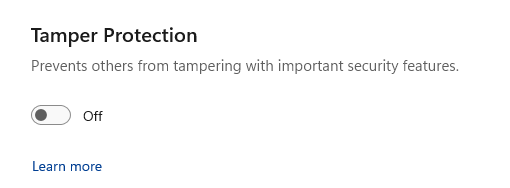

Important : À partir de Windows 1909, la Protection contre les altérations (Tamper Protection) empêche la désactivation de Defender via Stratégie de groupe. Il faut donc d’abord la désactiver.

Étapes simplifiées :

Désactiver la Protection contre les altérations :

- Ouvrez Sécurité Windows (barre de recherche → “Sécurité Windows”).

- Allez dans Protection contre les virus et menaces → Paramètres de protection contre les virus et menaces → Gérer les paramètres.

- Basculez Protection contre les altérations sur Désactivé.

Ouvrir l’Éditeur de stratégie de groupe locale :

- Tapez gpedit dans la barre de recherche Windows.

- Accédez à :

Configuration de l’ordinateur → Modèles d’administration → Composants Windows → Microsoft Defender Antivirus → Protection en temps réel. - Activez la stratégie Désactiver la protection en temps réel.

- Redémarrez votre machine.

Désactiver Defender :

- Après le redémarrage, retournez dans la même console gpedit.msc.

- Composants Windows → Microsoft Defender Antivirus.

- Activez la stratégie Désactiver Microsoft Defender Antivirus.

- Redémarrez à nouveau.

4. Télécharger et lancer le script d’installation de CommandoVM

Télécharger le dépôt CommandoVM :

Rendez-vous sur la page GitHub de Mandiant (lien CommandoVM). Cliquez sur “Code” puis “Download ZIP”.Extraire les fichiers dans un dossier, par exemple

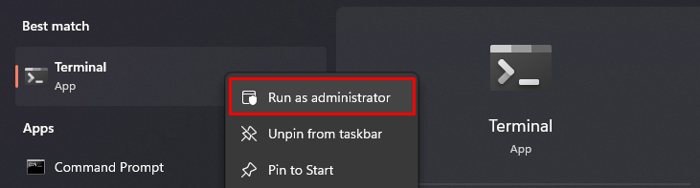

C:\CommandoVM.Lancer PowerShell en mode administrateur :

C’est crucial pour que le script puisse installer tous les outils.Se rendre dans le dossier du script :

cd C:\CommandoVMModifier la politique d’exécution si nécessaire :

Set-ExecutionPolicy Bypass -Scope ProcessPuis relancer la commande suivante.

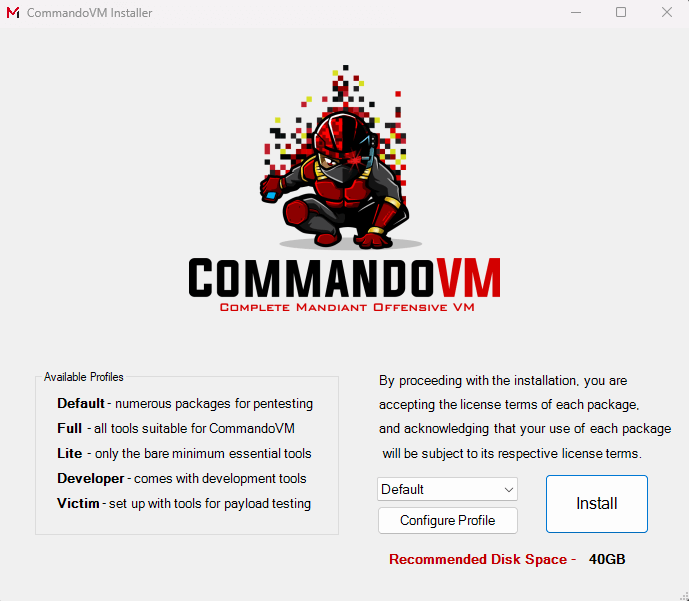

Exécuter le script :

.\install.ps1- Pour une installation en mode graphique:

.\install.ps1

- Pour une installation en ligne de commande (sans GUI):

.\install.ps1 -cli

- Pour une installation en mode graphique:

5. Déroulement de l’installation

Une fois le script lancé, CommandoVM va télécharger et installer une large panoplie d’outils de sécurité (selon le profil que vous choisissez). Voici quelques exemples :

- Sysinternals (Process Explorer, Autoruns, etc.)

- Wireshark (analyse de trafic réseau)

- Burp Suite (proxy web pour analyse et intrusion)

- Nmap (scan de ports et de vulnérabilités)

- Metasploit (cadre de tests de pénétration)

- John the Ripper (outil de cassage de mots de passe)

- Et bien d’autres…

Durée : Le processus peut prendre plusieurs heures, selon la puissance de votre PC et votre connexion Internet. Laissez tourner la VM en arrière-plan et n’intervenez pas, sauf si le script le demande.

6. Vérifications post-installation

Lorsque l’installation est terminée, votre bureau Windows devrait avoir de nouveaux raccourcis et un menu Démarrer fourni en outils. Pour vérifier que c'est opérationnel,

Ouvrez PowerShell ou l’Invite de commandes (cmd) et tapez :

nmap -V

Félicitations ! Vous disposez maintenant d’un véritable “laboratoire de test de sécurité” portable et prêt à l’emploi.

Réglages et configurations conseillées

Snapshots (Instantanés)

Dans VMware Workstation, vous pouvez prendre des instantanés de l’état de votre VM. C’est comme prendre une photo de votre maison virtuelle avant de la rénover. Si une expérience tourne mal, vous pouvez “remonter le temps” et retrouver l’état antérieur.

- Avant toute manipulation risquée, prenez un snapshot.

- Après toute mise à jour importante, prenez un snapshot.

Gestion réseau : NAT ou Bridged ?

- NAT : Plus simple et généralement plus sécurisé, car la VM passe par le pare-feu de l’hôte.

- Bridged : Votre VM obtient sa propre adresse IP sur le réseau local (utile pour tester des machines physiques sur le même LAN).

Configuration de la mémoire et du CPU

- RAM : si vous disposez de beaucoup de mémoire, n’hésitez pas à allouer 8 Go ou plus.

- CPU : plus vous attribuez de cœurs, mieux c’est, surtout pour des outils gourmands comme Metasploit.

Sauvegarde et export de la VM

Pensez à exporter régulièrement votre machine virtuelle et à la sauvegarder (disque dur externe, cloud, etc.). Ainsi, vous conservez un duplicata de votre environnement complet (installation de Windows + outils de CommandoVM).

Bonnes pratiques et cadre légal

Cadre légal et éthique

Les outils de sécurité inclus dans CommandoVM peuvent avoir un usage malveillant s’ils sont utilisés sans autorisation. Il est donc essentiel de respecter la loi et la vie privée d’autrui :

- N’effectuez des tests de pénétration que sur des systèmes pour lesquels vous avez une autorisation explicite.

- Respectez les règles de la cybersécurité éthique.

- Si vous travaillez avec des données personnelles, familiarisez-vous avec le RGPD (Europe) ou toute autre réglementation locale.

Sécurisez votre VM

- Mises à jour régulières : système d’exploitation et outils de sécurité.

- Mot de passe fort : surtout si vous transportez la VM sur clé USB ou disque externe.

- Ne stockez pas de données confidentielles sur la VM sans nécessité.

Utiliser un VPN

Lorsque vous testez des cibles externes, envisagez d’utiliser un VPN pour masquer votre localisation réelle. Attention, certains services VPN peuvent restreindre ou interdire explicitement le scanning ou le pénétesting.

Ressources et liens utiles

- Page GitHub CommandoVM (Mandiant) : Documentation officielle et FAQ

- Commando Quickstart Guide : Guide de démarrage rapide

- VM-Packages (dépôt des paquets) : Lien vers le dépôt VM-Packages (permet d’explorer tous les outils)

- Documentation de dépannage (Troubleshooting) : Section dédiée sur GitHub

- Chocolaty : Gestionnaire de paquets pour Windows, souvent utilisé dans les scripts d’installation.

- Sysinternals : Suite d’outils Microsoft pour mieux comprendre le fonctionnement interne de Windows.

Vous voilà désormais équipé d’un véritable commando virtuel prêt à investiguer, tester et renforcer la sécurité des systèmes Windows. Grâce à CommandoVM, vous bénéficiez d’un environnement professionnel, personnalisable et évolutif.

Comme vous l’aurez constaté, l’installation et la configuration demandent temps et patience, mais le résultat en vaut la peine. Vous pouvez maintenant :

- Réaliser des scans de vulnérabilités sur vos propres machines,

- Pratiquer l’analyse de malware dans un environnement isolé,

- Apprendre à maîtriser Metasploit, Burp Suite, Wireshark, etc.

Rappelez-vous : toute cette puissance doit être utilisée de manière responsable. Les outils inclus peuvent causer des dégâts s’ils sont mal employés ou s’ils ciblent des systèmes sans autorisation.

Maintenant que vous avez votre laboratoire CommandoVM opérationnel, quelles sont vos envies pour la suite ?

- Approfondir l’utilisation d’outils spécifiques (Metasploit, Wireshark, Burp Suite…) ?

- Découvrir comment réaliser un audit de sécurité complet sur un réseau local ?

- Vous initier au reverse engineering et à l’analyse de malwares ?

- Ou tout autre sujet passionnant dans le domaine de la cybersécurité ?

N’hésitez pas à partager vos suggestions en commentaire. Votre retour est précieux et m’aidera à préparer un nouveau tutoriel, toujours plus détaillé et instructif, pour continuer ensemble dans cet univers fascinant de la cybersécurité.

À très vite pour de nouvelles aventures !