Table of Contents

Les attaques DDoS (Distributed Denial of Service) s’apparentent à un gigantesque embouteillage créé artificiellement pour bloquer la circulation légitime vers un site web, un service, ou un réseau d’entreprise. Dans ce guide, nous allons reprendre les informations essentielles sur ces attaques telles que décrites par Cloudflare, et les adapter afin de vous aider à comprendre comment elles fonctionnent, pourquoi elles sont si redoutables et, surtout, comment s’en protéger efficacement – que vous soyez un simple internaute ou une organisation.

Qu’est-ce qu’une attaque DDoS ?

Une attaque DDoS est une tentative malveillante visant à perturber le trafic normal vers un serveur, un service ou un réseau. L’objectif ? Rendre la ressource ciblée indisponible pour les utilisateurs légitimes, en la saturant de requêtes ou de données.

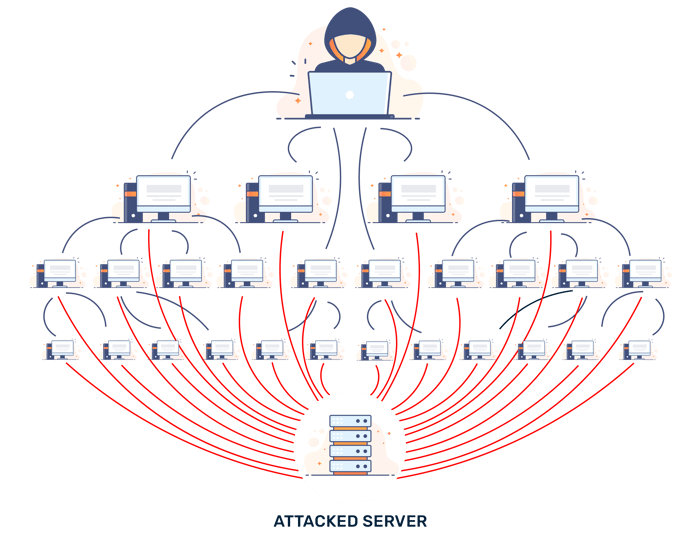

Comment ? L’attaquant utilise souvent un grand nombre d’ordinateurs et d’appareils infectés (regroupés en “botnet”) pour générer un volume massif de trafic. Chaque machine infectée, appelée “bot” ou “zombie”, envoie des requêtes vers la cible pour la submerger.

C’est comme provoquer un embouteillage monstre sur une autoroute : le trafic “malveillant” empêche les vraies voitures (vous, vos clients, vos employés) d’atteindre leur destination (un site web, un service d’application, etc.).

Comment fonctionnent les attaques DDoS ?

Les botnets : la clé de la puissance d’une attaque

- Les attaquants diffusent un malware qui infecte un grand nombre d’appareils (PC, smartphones, objets connectés, etc.).

- Chacun de ces appareils compromis reçoit des instructions à distance et agit de concert pour envoyer un volume massif de requêtes vers la cible.

- Le trafic “parasite” ressemble souvent à du trafic légitime, ce qui complique la détection.

La difficulté de distinguer le bon du mauvais

Comme chaque requête provient d’un véritable appareil connecté à Internet, il est délicat de faire la part entre un “vrai” utilisateur et un “bot” malveillant. C’est d’autant plus vrai lorsque l’attaque vise la même adresse IP ou le même service que les utilisateurs légitimes.

Les signes d’une attaque DDoS

Il n’est pas toujours évident de repérer une attaque DDoS, car une montée en charge subite d’utilisateurs peut aussi être due à un événement légitime (lancement d’un produit, campagne marketing, etc.). Toutefois, certains indicateurs peuvent vous mettre la puce à l’oreille :

- Ralentissement ou indisponibilité soudaine de votre site ou application.

- Hausse anormale du trafic venant d’une même plage d’adresses IP ou d’une zone géographique unique.

- Pic de requêtes répétitives vers une page spécifique ou un même point d’entrée (API, formulaire, etc.).

- Comportements étranges dans les logs réseau : pics à des heures inhabituelles, requêtes très fréquentes sur un laps de temps court…

En entreprise, surveiller régulièrement ses statistiques de trafic (par exemple via des outils d’analytics ou des sondes de monitoring) peut aider à repérer rapidement ces anomalies.

Les principaux types d’attaques DDoS

Les attaques de couche application (Layer 7)

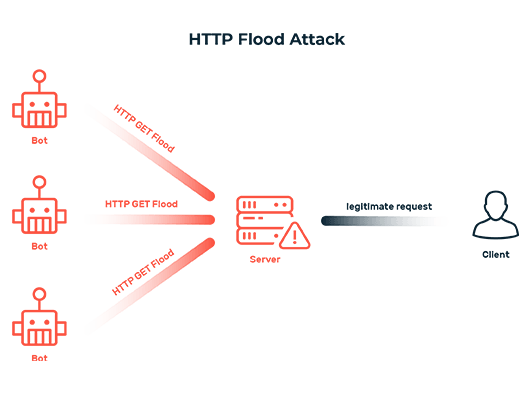

- But de l’attaque : Épuiser les ressources du serveur (CPU, mémoire, bases de données) en inondant les pages web ou les endpoints d’API de requêtes coûteuses.

- Exemple : L’attaquant lance un HTTP flood, équivalent à rafraîchir une page web des milliers de fois par seconde depuis différentes machines.

- Pourquoi c’est compliqué à stopper ? À première vue, ces requêtes HTTP ressemblent à celles de “vrais” utilisateurs, rendant la détection plus difficile.

Les attaques de protocole (Layer 3/4)

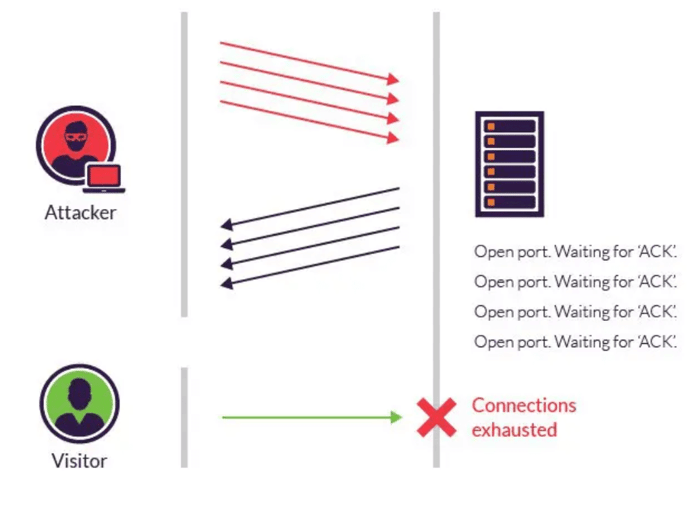

- But de l’attaque : Exploiter la façon dont les connexions réseau sont établies pour surcharger les serveurs ou les équipements (firewalls, load balancers).

- Exemple : Une SYN flood abuse du mécanisme de handshake TCP en envoyant une multitude de paquets SYN. Le serveur tente de répondre à chacun, attendant une confirmation qui n’arrive jamais. Il se retrouve submergé et ne peut plus accepter de nouvelles connexions légitimes.

Les attaques volumétriques

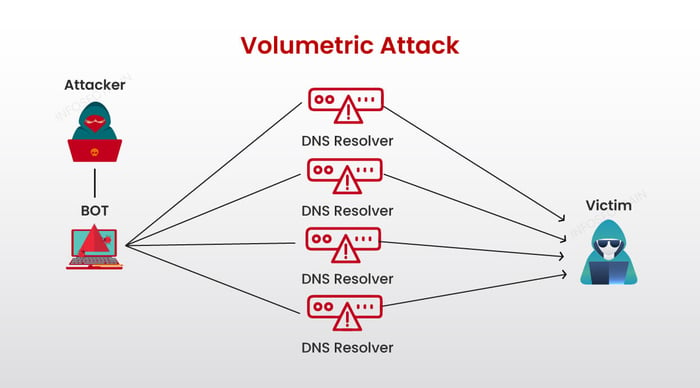

- But de l’attaque : Consommer toute la bande passante entre la cible et Internet, rendant ainsi le site ou le service injoignable.

- Exemple :DNS amplification, où l’attaquant envoie une petite requête DNS falsifiée (avec l’adresse IP de la victime comme expéditeur). Le serveur DNS répond par un paquet beaucoup plus volumineux à l’IP de la victime. Un grand nombre de ces requêtes amplifiées saturent rapidement la connexion cible.

Les stratégies de défense contre les DDoS

Pour un particulier ou une petite structure

- Changer d’adresse IP : Si vous dépendez d’une connexion “classique” (box, routeur), éteignez-la quelque temps pour en récupérer une nouvelle.

- Utiliser un VPN ou un proxy : Vous masque votre IP derrière un prestataire capable d’absorber ou de filtrer le trafic malveillant.

- Avoir un pare-feu local : Même si cela n’arrête pas toute l’attaque (car la bande passante peut être saturée avant de filtrer), un pare-feu ou un routeur avec des règles basiques peut limiter les dégâts.

Pour les entreprises : mesures clés

Blackhole routing (élimination en masse)

- Rediriger l’ensemble du trafic vers une “poubelle” réseau pour protéger l’infrastructure.

- Problème : tout le trafic, même légitime, est bloqué. C’est souvent une solution “ultime” pour protéger le reste du réseau.

Rate limiting (limiter le nombre de requêtes)

- Fixer un quota de connexions par adresse IP sur une période donnée.

- Pratique pour freiner les attaques basiques, mais insuffisant face à une attaque complexe.

Pare-feu d’application Web (WAF)

- Placé entre Internet et votre serveur d’origine. Il joue le rôle de “douanier” qui inspecte les requêtes HTTP, repère et bloque celles considérées comme malveillantes.

- Le WAF peut être particulièrement efficace contre les attaques de couche 7, en analysant des critères comme le User-Agent, le Referrer, ou la fréquence des requêtes.

Anycast network (répartition de charge)

- Utiliser un réseau réparti mondialement, où plusieurs serveurs partagent la même adresse IP. Le trafic est automatiquement redirigé vers le serveur le plus proche ou le moins chargé.

- Permet de “diluer” le trafic d’attaque sur plusieurs points, évitant une saturation en un lieu unique.

Solutions de “scrubbing” et prestataires spécialisés

- Certaines entreprises (comme Cloudflare) proposent des services de mitigation avancée, qui scrutent les paquets en temps réel et distinguent plus efficacement le trafic légitime du trafic malveillant.

- Elles peuvent absorber des attaques massives grâce à leur large capacité réseau (plusieurs centaines de Tbps).

Le processus de mitigation : distinguer le vrai du faux

Le plus grand défi de la défense contre un DDoS est de faire la différence entre un afflux soudain d’utilisateurs légitimes (exemple : lancement d’une campagne marketing) et un flux malveillant.

- Attaques simples : Souvent identifiables (même IP ou même région du monde), on peut bloquer rapidement.

- Attaques complexes / multi-vecteurs : L’attaquant va combiner plusieurs techniques (ex. : DNS amplification + HTTP flood). Un système de défense doit donc combiner différentes approches (WAF, rate limiting, filtrage spécifique des paquets, etc.).

En résumé : la prévention reste essentielle

Que vous soyez un particulier ou une entreprise, il est fondamental de connaître les bases des attaques DDoS. L’objectif :

- Réagir vite quand votre site, votre application ou votre connexion est saturé(e).

- Mettre en place des outils capables de détecter et filtrer un trafic suspect (pare-feu applicatif, surveillance en temps réel, services spécialisés).

- Éduquer les utilisateurs et collaborateurs pour qu’ils maintiennent leurs systèmes à jour et ne fassent pas involontairement partie d’un botnet.

Et vous ?

Avez-vous déjà fait face à une attaque DDoS ou craignez-vous d’en subir une ? Comment anticipez-vous cette menace, que ce soit à titre personnel ou au sein de votre organisation ? Partagez vos expériences et vos astuces pour renforcer la sécurité de nos infrastructures !