Table of Contents

Comme vous avez pu vous en rendre compte, la sécurisation des réseaux sans fil sont assez complexes.

La sécurisation des réseaux est essentielle pour protéger les données sensibles des entreprises contre les cyberattaques.

De nombreux protocoles fonctionnent ensemble, pour offrir aux utilisateurs sans fil, une connexion stable et mobile à une infrastructure de réseau câblé.

Alors, du point de vue de l'utilisateur final, une connexion sans fil ne devrait pas être différente d'une connexion filaire, même si la connexion filaire procure un meilleur sentiment de sécurité.

En effet, dans le sans-fil, les données voyagent dans les airs, et peuvent être entendues par toutes personnes se trouvant à portée…

C’est pourquoi la sécurisation des réseaux sans fil devient très importante.

La sécurisation des réseaux se concentre sur plusieurs points, qu’il faut analyser avec précaution. Il faut :

Identifier les points de terminaison d'une connexion sans fil.

Identifier l'utilisateur final.

Il faut aussi protéger les données sans fil contre les écoutes et contre la falsification, c’est-à-dire la modification des données.

Le point de l’identification sans fil se fait par diverses authentifications.

Et celui de la protection des données sans fil se sécurise avec du cryptage au niveau de la trame Ethernet.

Nous allons donc voir plusieurs méthodes de la sécurisation des réseaux sans fil.

La difficulté dans le chapitre du Wifi, c’est que c’est rempli d’acronymes :

(WEP, PSK, TKIP, MIC, AES, EAP, EAP-FAST, EAP-TLS, LEAP, PEAP, WPA, WPA2, WPA3, CCMP, GCMP)

Alors pas de panique, à la fin du chapitre sur la sécurité du wifi, vous aurez une vision plus claire sur la signification de ces différents termes…

Et vous serez même prêts à configurer un LAN sans fil avec une sécurité efficace.

Les professionnels en charge de la sécurisation des réseaux doivent constamment se tenir à jour avec les dernières menaces et les meilleures pratiques de sécurité.

QU’EST-CE QU’UNE CONNEXION SÉCURISÉE ?

Dans les cours précédents, nous avons vu comment les clients sans fil formaient des associations avec des points d'accès sans fil.

Et aussi comment les données se transmettaient dans les deux sens.

Tant que tous les clients et points d'accès sont conformes à la norme 802.11, ils peuvent tous communiquer.

Le problème c’est que tous les appareils 802.11 ne sont pas tous fiables…

Il peut arriver que les trames transmises n’aillent pas directement de l'émetteur au récepteur, comme c’est le cas dans une connexion filaire ou commutée.

Avec le sans-fil, les données se déplacent dans toutes les directions à partir de l’antenne de l’émetteur, jusqu’à ce qu’un récepteur à portée intercepte les données.

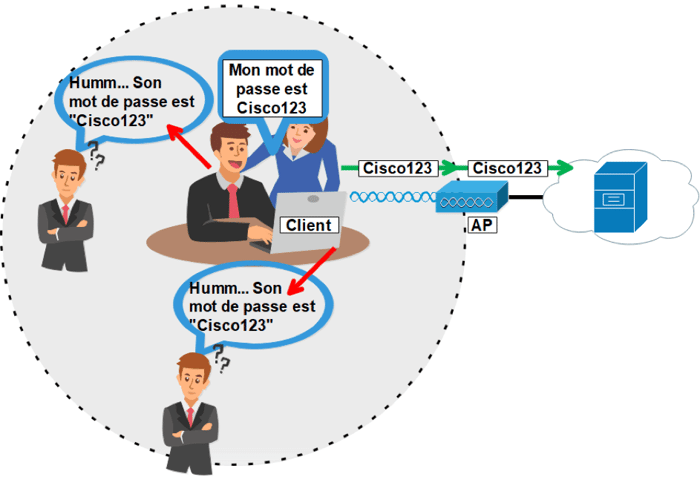

Sur l’image, on voit que le client sans fil ouvre une session avec le serveur de fichier qui se trouve dans le cloud, et par ce fait, partage son mot de passe confidentiel.

Comme les données circulent dans l’air, il se peut que des utilisateurs malintentionnés qui se trouvent également à portée du signal du client, capturent les trames pour récupérer le mot de passe…

Alors, comment sécuriser les données qui circulent dans un espace ouvert ?

C’est la norme 802.11 qui va permettre d’ajouter une couche de sécurité aux données sans fil, en ajoutant :

De la confiance

De la confidentialité

Et de l'intégrité

C’est ce qu’on va détailler tout de suite.

Les technologies émergentes telles que l'intelligence artificielle et la blockchain offrent de nouvelles opportunités pour renforcer la sécurisation des réseaux.

AUTHENTIFICATION

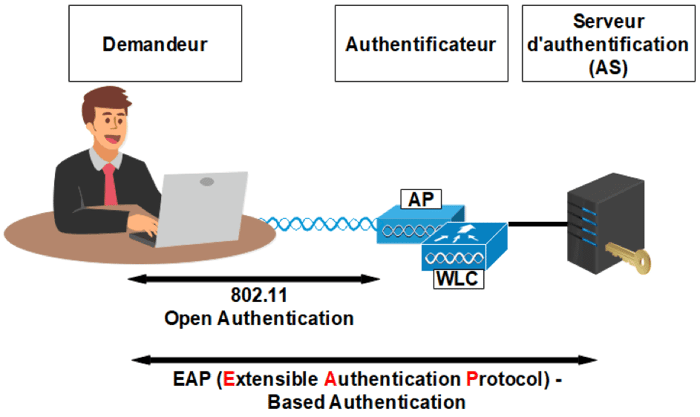

Pour utiliser un réseau sans fil, les clients doivent d'abord découvrir ce qu’on appelle un ensemble de services de base, le BSS (BSS "Basic Service Set"), afin de demander l'autorisation de s'y associer.

Les clients devront alors être obligatoirement « authentifiés » par le point d’accès, pour accéder au LAN sans fil.

L’image montre le processus d'authentification de base, d’un client.

Cette authentification peut prendre plusieurs formes, mais le plus souvent, il s’agit d’une chaîne de texte statique :

Elle est stockée sur le périphérique du client.

Elle est présentée au point d’accès lorsque nécessaire.

⚠️ Limites de cette méthode d’authentification :

Perte ou vol de l’équipement

Si le périphérique de l’utilisateur est perdu ou volé, n’importe qui peut se connecter au LAN avec cet appareil.

Connexion automatique à des points d’accès inconnus

Exemple : au travail, à domicile ou dans un aéroport, votre PC peut se connecter automatiquement au SSID familier.

Risque : vous pourriez rejoindre un faux point d’accès sans vous en rendre compte.

Attaques par usurpation de point d’accès

Des utilisateurs malveillants peuvent se faire passer pour un point d’accès légitime.

Conséquence : toutes les communications entre le client et le réseau peuvent être interceptées par l’attaquant.

En structurant l’information ainsi, le lecteur peut rapidement comprendre les risques et les limitations liées à l’authentification statique sur un réseau sans fil.

Une politique de sécurité solide est la première étape vers une sécurisation des réseaux robuste et fiable pour toute organisation moderne.

Pour empêcher ce type d'attaque, le client doit authentifier l'AP avant que le client lui-même ne soit authentifié, comme le montre cette image.

Avec ce type de scénario, toutes les trames reçues par un client doivent également être authentifiées, pour prouver qu'elles ont été envoyées par un vrai point d’accès, c’est-à-dire reconnues et fiables.

CONFIDENTIALITÉ DES MESSAGES

Nous allons maintenant parler de la confidentialité des messages qui circule dans les airs.

Nous avons vu que le client doit s’identifier au point d’accès avant de rejoindre le réseau sans fil, et qu’il peut aussi en vérifier sa fiabilité.

Ce qui procure une relation de confiance entre les deux équipements.

Le problème, c'est que même s’il y a une relation de confiance entre le client et son point d’accès, eh bien les données qui circulent vers et depuis le client sur le canal sont toujours interceptables par n’importe qui, présent bien sûr dans la même zone.

Pour protéger ces données qui voyagent sur un réseau sans fil, elles doivent être cryptées.

C’est-à-dire que les données seront chiffrées avant de quitter l’émetteur, et seront déchiffrées à la réception par celui qui les reçoit.

C'est une méthode de cryptage que l'émetteur et le récepteur partagent ensemble, afin que les données puissent être confidentielles pendant leurs cheminements dans les airs.

Dans les réseaux sans fil, chaque WLAN peut prendre en charge une seule méthode d'authentification et de cryptage, c’est-à-dire que tous les clients doivent utiliser le même procédé de cryptage lorsqu'ils s'associent.

Alors vu comme ça… On pourrait penser que le fait d'avoir une méthode de chiffrement en commun permettrait à chaque client d'écouter tous les autres clients.

Eh bien ce n'est pas vraiment le cas, car le point d’accès négocie une clé de chiffrement unique pour chaque client associé.

C’est-à-dire que chaque client aura sa propre clé de décryptage…

L’AP et le client seront les deux seuls appareils à avoir en commun les clés de chiffrement, afin qu'ils puissent se comprendre.

Aucun autre appareil ne peut connaître ou utiliser les mêmes clés pour écouter et décrypter les données.

Sur l’image, on voit que le mot de passe du client a été chiffré, avant d’être envoyé.

Seul le point d’accès pourra le décrypter avant de le transférer sur le réseau câblé.

On a donc vu que le point d’accès conserve une clé unique pour chaque client avec qui il échange des données.

Alors le point d’accès a aussi une « clé de groupe » qu’il utilise, quand il veut envoyer des données chiffrées à tous les clients de sa zone, en même temps.

Et chacun des clients utilisera dans ce cas précis, la même clé de groupe pour déchiffrer les données.

CONTRÔLE D'INTÉGRITÉ DES MESSAGES

On a vu que le destinataire d’un message crypté est capable de le déchiffrer pour récupérer son contenu, mais que se passe-t-il si quelqu'un parvient à modifier ce contenu en cours de route ?

Parce que si ça arrive, le destinataire aurait beaucoup de mal à savoir que les données d’origine ont été modifiées…

C’est là qu’intervient : « le contrôle d'intégrité des messages », qu’on retrouve sous les initiales de « MIC ».

Il s’agit d’un outil de sécurité qui permet de se protéger contre la falsification des données.

On peut voir ça comme une « marque » qu’ajoute l’expéditeur à l’intérieur de ses données cryptées. Ce marquage est basé sur la quantité de bits de données à transmettre.

Et une fois que le destinataire a déchiffré les données, il va comparer son marquage avec celui de l’expéditeur et s’ils sont identiques, alors le destinataire supposera en toute sécurité que les données n'ont pas été modifiées sur la route.

L’image nous montre bien le processus de vérification du MIC.

Retrouver de nombreuses vidéos de cours sur la chaîne Youtube Formip :

Vous pouvez approfondir la compréhension de la sécurisation des réseaux sans fil en découvrant également le rôle du contrôleur WLAN et du mode AP dans la gestion et la protection des points d’accès.

FAQs

Qu’est-ce que la sécurisation des réseaux sans fil ?

La sécurisation des réseaux sans fil consiste à protéger les données qui circulent sur un WLAN contre les écoutes, les intrusions et la falsification, en utilisant des protocoles de sécurité et des méthodes d’authentification fiables.

Pourquoi est-il important de sécuriser un réseau sans fil ?

Les réseaux sans fil transmettent des données dans les airs, ce qui les rend vulnérables aux interceptions et aux attaques. La sécurisation garantit la confidentialité, l’intégrité et la confiance dans les communications.

Quelles sont les méthodes courantes pour sécuriser un réseau WLAN ?

Les méthodes incluent l’authentification des clients, le chiffrement des données (AES, TKIP, WEP, WPA, WPA2, WPA3), l’utilisation de clés uniques par client, et le contrôle d’intégrité des messages (MIC).

Qu’est-ce que le contrôle d’intégrité des messages (MIC) ?

Le MIC est un mécanisme qui vérifie que les données n’ont pas été modifiées pendant leur transmission, en ajoutant une « marque » dans les données cryptées pour comparaison à la réception.

Quelle est la différence entre un réseau filaire et un réseau sans fil en termes de sécurité ?

Dans un réseau filaire, les données circulent physiquement dans les câbles, ce qui limite les interceptions. Dans un réseau sans fil, les données circulent dans les airs et peuvent être captées par n’importe quel appareil à portée, nécessitant un chiffrement et des mécanismes d’authentification robustes.

Comment un client s’assure que l’AP est fiable ?

Avant de s’authentifier, le client doit vérifier que le point d’accès (AP) est authentique et reconnu, afin d’éviter de se connecter à un AP malveillant.

Quels protocoles ou technologies sont utilisés pour sécuriser le Wi-Fi ?

On utilise des protocoles comme WPA, WPA2, WPA3, AES, TKIP et des méthodes d’authentification comme EAP, PEAP, EAP-TLS, LEAP, et EAP-FAST.