Table of Contents

Le fonctionnement ACL vous échappe ? Cet article est fait pour vous.

LES ACCESS LISTS

Nous allons voir ensemble le fonctionnement ACL !

Dans un monde parfait où nous pourrions avoir confiance en n'importe qui et/ou personne ne se tromperait, eh bien nous n'aurions pas besoin de sécurité.

Mais dans la vraie vie, de mauvaises choses peuvent arriver à notre réseau, c’est pour ça que nous devons le protéger.

Les ACL sont des outils puissants utilisés pour filtrer le trafic réseau, permettant ou refusant le passage de paquets de données en fonction de règles spécifiques. Elles sont essentielles pour définir des politiques de sécurité, contrôler l'accès aux ressources réseau et minimiser les risques d'attaques.

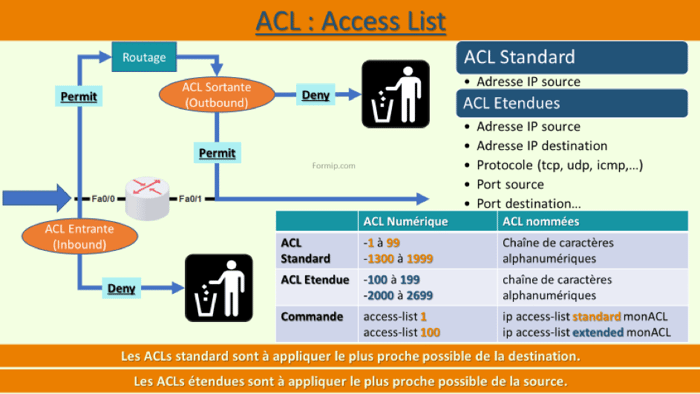

Par défaut, tous les paquets IP sur un routeur sont routés, il n'y a pas de restrictions.

Grâce aux Access lists, il sera possible d’empêcher certains paquets IP d’entrer ou de quitter nos routeurs !

Les listes d'accès fonctionnent sur la couche réseau : la couche 3, et la couche transport : la couche 4.

Une ACL est une liste de règles qui permet de filtrer ou d’autoriser du trafic sur un réseau en fonction de plusieurs critères, par exemple de l’adresse IP, du port ou même en fonction du protocole !

Elle permet, soit d'autoriser le trafic, dans ce cas l’ACL commencera par le mot « Permit », soit de le bloquer avec le mot « deny ».

Il est possible d’appliquer au maximum une ACL par interface et par sens, c’est-à-dire soit en entrant ou soit en sortant avec les mots input et output !

L’ACL est analysée par l’IOS de haut en bas.

Dès qu’une règle matche avec le paquet, il est soit autorisé, soit supprimé !

Et le reste de l’ACL ne sera pas analysé.

Une ACL (Access Control List) est conçue pour filtrer le trafic réseau en fonction de règles spécifiques. Chaque règle au sein d'une ACL permet ou bloque certains paquets de données basés sur leurs caractéristiques. Si un paquet de données ne correspond à aucune des règles établies dans l'ACL, il atteint la dernière ligne de l'ACL. Cette dernière ligne, présente par défaut, bloque tout trafic non identifié, assurant ainsi une sécurité supplémentaire.

Par exemple, sur ce routeur, un paquet IP arrive sur l’interface Fa 0/0.

Par exemple, sur ce routeur, un paquet IP arrive sur l’interface Fa 0/0.

- Le paquet sera analysé par l’ACL entrante.

- Si le paquet matche avec une règle Deny, alors il sera supprimé.

- S’il matche avec une règle permit, alors il pourra passer et le routeur le prendra en charge !

- Le routeur décide de router ce paquet vers l’interface Fa0/1.

- Là aussi il y a une ACL, mais cette fois-ci, elle est placée en sortie !

- Si le paquet est autorisé alors il continuera son chemin.

- Sinon il sera supprimé !

Détails Techniques sur le Fonctionnement des ACL

Les ACL peuvent être configurées pour travailler sur différents critères, tels que les adresses IP sources et de destination, les numéros de port TCP/UDP, et même les types de protocole comme ICMP, TCP, et UDP. Cette flexibilité permet aux administrateurs de créer des politiques de sécurité très spécifiques. Par exemple, une règle d'ACL pourrait autoriser le trafic HTTP entrant vers un serveur web tout en bloquant toutes les autres formes de trafic, ou encore permettre les connexions SSH à partir d'un ensemble restreint d'adresses IP pour la gestion à distance, tout en refusant l'accès à tout autre trafic entrant.

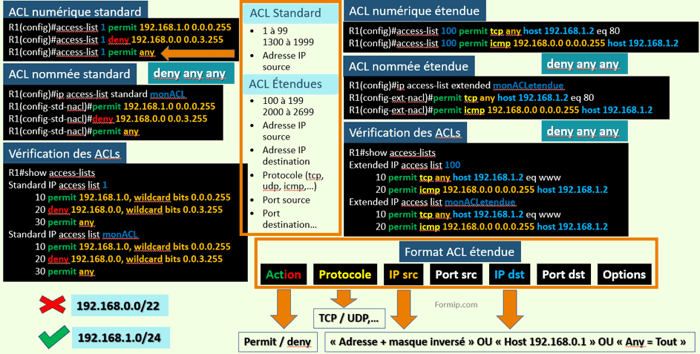

Il existe deux types d’ACL :

L’ACL Standard qui permet d’analyser le trafic qu’en fonction de l’adresse IP source.

Et l’ACL étendu qui, lui, permet d’analyser le trafic en fonction de plusieurs critères !

Les ACLs standard sont à appliquer le plus proche possible de la destination, en raison de leur faible précision.

Et Les ACLs étendues sont à appliquer le plus proche possible de la source.

Dans la configuration d’une ACL, il est possible de l’identifier par un nombre ou bien par un nom sous la forme d’une chaîne de caractères alphanumériques.

Si on souhaite lui attribuer un numéro, alors la commande sera « access-list », et si on souhaite la nommer, alors ce sera « ip access-list » !

Lorsqu’une ACL contient plusieurs règles, il faut placer les règles les plus précises en début de liste et les plus génériques en fin de liste.

Le plus simple est de créer son ACL dans un éditeur de texte et de la configurer par un copier/coller pour éviter les erreurs...

L'Importance Stratégique des ACL dans la Sécurité Réseau

Pour les individus soucieux de la sécurité de leur réseau, comprendre le fonctionnement ACL (Access Control Lists) est primordial. Ces listes de contrôle d'accès constituent une barrière de sécurité cruciale, permettant aux administrateurs de réseaux de définir avec précision qui peut accéder à quelles ressources au sein d'un réseau. En filtrant le trafic selon des critères spécifiques, les ACL offrent une méthode efficace pour prévenir les accès non autorisés et les attaques potentielles. Elles jouent un rôle essentiel dans la protection des données sensibles et la préservation de l'intégrité des systèmes d'information.

Les ACL ne se limitent pas à la simple autorisation ou au blocage du trafic ; elles permettent également une gestion fine des permissions en fonction du type de trafic, de l'heure de la journée, et d'autres variables. Cette capacité à personnaliser l'accès rend les ACL extrêmement utiles dans des environnements où les besoins de sécurité varient considérablement. De plus, l'implémentation des ACL peut se faire de manière dynamique, s'adaptant aux changements dans les politiques de sécurité ou aux exigences spécifiques des applications.

La mise en place et la gestion des ACL nécessitent une compréhension approfondie des protocoles réseau et des stratégies de sécurité. Les administrateurs doivent régulièrement réviser et mettre à jour les listes pour s'assurer qu'elles reflètent les politiques de sécurité actuelles et qu'elles protègent efficacement contre les menaces émergentes. Cela inclut la suppression des autorisations obsolètes et l'ajout de règles pour contrer les nouvelles vulnérabilités.

Enfin, bien que les ACL soient puissantes, elles doivent être intégrées dans une stratégie de sécurité globale. Combinées à d'autres outils de sécurité comme les pare-feu et les systèmes de prévention d'intrusion, elles forment une défense en profondeur, essentielle pour protéger contre une multitude de menaces et renforcer la confiance dans la sécurité des systèmes d'information. La compréhension approfondie et l'application judicieuse du fonctionnement ACL sont donc cruciales pour toute stratégie de sécurité réseau efficace.

Et il est conseillé de toujours désactiver une ACL sur une interface avant de la modifier.

Pour les individus aspirant à enrichir leur compréhension du fonctionnement ACL ainsi que d'autres notions essentielles en réseau, une multitude de matériaux éducatifs est à portée de main. Par ailleurs, notre série de leçons sur la chaîne YouTube de Formip est spécialement conçue pour vous initier en profondeur au fonctionnement ACL, vous équipant des connaissances nécessaires pour exceller dans votre certification CCNA.

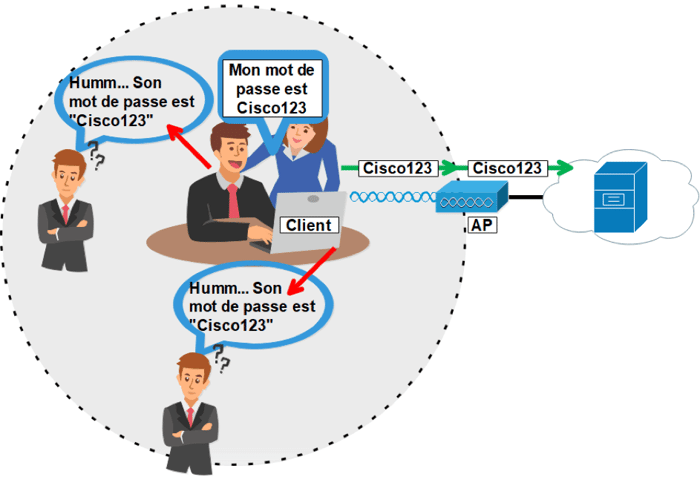

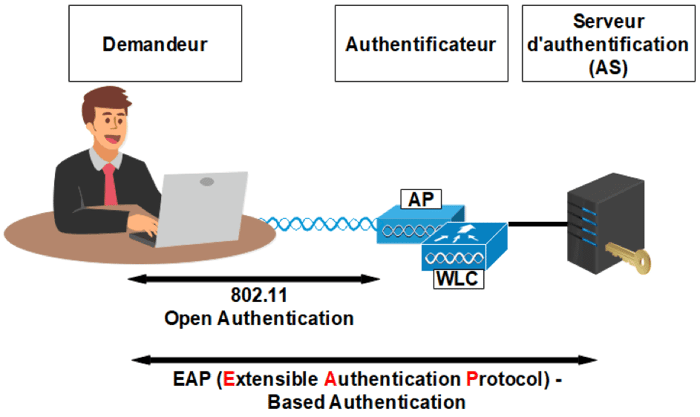

Pour aller plus loin dans la sécurisation de votre réseau, découvrez comment configurer un LAN sans fil efficacement afin d’optimiser la connectivité et la gestion des accès.

FAQs

Qu’est-ce qu’une ACL en réseau ?

Une ACL (Access Control List) est une liste de règles qui permet de filtrer le trafic réseau, en autorisant ou bloquant les paquets selon des critères précis comme l’adresse IP, le port ou le protocole.

Quelle est la différence entre une ACL standard et une ACL étendue ?

Une ACL standard filtre le trafic uniquement selon l’adresse IP source, tandis qu’une ACL étendue peut filtrer selon plusieurs critères comme l’adresse source et destination, le protocole et le port.

Où doit-on appliquer une ACL sur le réseau ?

Les ACL standard sont appliquées au plus proche de la destination, et les ACL étendues au plus proche de la source pour une efficacité optimale.

Peut-on modifier une ACL en cours d’utilisation ?

Il est conseillé de désactiver l’ACL sur une interface avant de la modifier pour éviter les interruptions de trafic ou les conflits de règles.

Pourquoi les ACL sont-elles importantes pour la sécurité réseau ?

Elles permettent de contrôler l’accès aux ressources, de prévenir les intrusions et de filtrer le trafic selon des règles précises, contribuant ainsi à la sécurité globale du réseau.

Quels sont les critères avancés que l’on peut utiliser dans une ACL ?

On peut utiliser les adresses IP sources et destinations, les ports TCP/UDP, le type de protocole, l’heure de la journée, et même des règles dynamiques pour adapter la sécurité aux besoins du réseau.