Table of Contents

CONFIGURATION D'UNE LISTE D'ACCES

Nous allons voir les différentes commandes pour configurer des ACL Standard et des ACL étendue.

Aussi bien au format numérique qu’au format nommé !

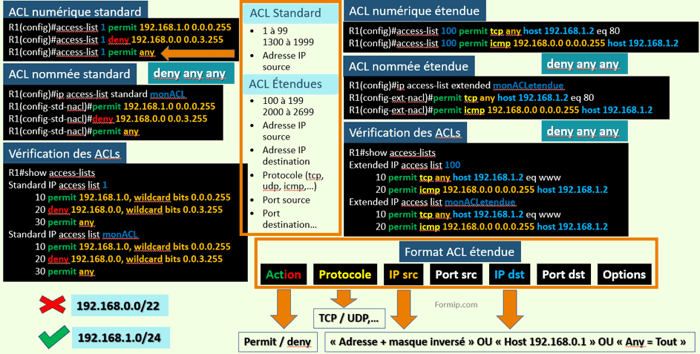

Pour une ACL standard au format numérique, on utilisera la commande « access-list » pour entrer nos ACL une par une !

Dans l’exemple, on choisit l’access list 1 et on lui déclare 3 lignes :

- La première autorise tout le réseau 192.168.1.0 avec un masque en /24 c’est-à-dire de la 1.0 à la 1.255.

- La seconde refuse tout le réseau de la 1.0 à la 3.255 !

- Et la dernière autorise tout le reste !

En gros, cela signifie que tout le réseau 192.168.0.0/22 est bloqué à l’exception du réseau 192.168.1.0/24.

S’il n’y avait pas eu la troisième ACL, alors le reste du trafic aurait été bloqué par la règle par défaut « deny any any »

Pour une ACL nommée, le principe est le même sauf qu’on nomme l’ACL avec la commande « ip access-list standard » ici elle s’appellera « Mon ACL ».

Vous remarquerez qu’on est plus en mode « config » mais dans celui de notre ACL.

Ensuite, il ne reste plus qu’à insérer nos ACL dedans !

La commande « show access-lists » est utilisée pour examiner les configurations actuelles des listes d'accès sur un dispositif réseau. En exécutant cette commande, on peut visualiser toutes les ACLs, qu'elles soient standard ou étendues, et leurs règles spécifiques. Cela permet aux administrateurs de vérifier et de s'assurer que les politiques de sécurité sont correctement appliquées et fonctionnent comme prévu.

On voit bien notre ACL numérique en numéro « 1 » et celle qui porte le nom de « MonACL ».

Chaque ACL porte un identifiant qui s’incrémente en 10.

C’est tout simplement pour pouvoir ajouter d’autre ACL entre-deux.

Car une Access list est lue de haut en bas.

Passons maintenant au ACL étendue.

Une ACL étendue se distingue par une structure plus sophistiquée par rapport à une ACL standard. Alors qu'une ACL standard se concentre principalement sur les adresses IP sources, une ACL étendue offre la capacité de filtrer le trafic en se basant sur plusieurs critères. Ces critères incluent non seulement l'adresse IP source, mais aussi l'adresse IP de destination, le type de protocole (comme TCP, UDP, ICMP) et même les numéros de port. Cette complexité supplémentaire permet une granularité de contrôle du trafic nettement supérieure, rendant les ACL étendues plus adaptées pour des politiques de sécurité détaillées.

Dans le champ « Action » il ne peut y avoir que « permit » ou « deny ».

Le champ protocole permet de spécifier un protocole qu’on voudrait autoriser ou interdire.

Et les champs de l’IP source ou destination comportent soit l’adresse + le masque, soit l’host suivi de son IP.

Dans ce dernier, ce ne sera qu’une seule IP qui sera ciblée.

Ou bien avec le mot « Any » qui signifie : n’importe quelle source ou destination !

Voici maintenant un exemple de configuration d’une ACL étendue, numérique et nommée !

Le principe reste le même.

Dans cet exemple, notre première ACL autorise le trafic TCP sur le port 80, de toutes les sources vers l’hôte 192.168.1.2, qui est probablement un serveur Web !

Et la seconde ACL autorise le réseau qui va de 192.168.0.0 à .255, à envoyer des requêtes ICMP vers l’hôte 192.168.1.2 !

Par exemple pour faire du ping

Tout le reste sera refusé avec la règle deny any any par défaut !

Pour vérifier les ACL étendus, la commande est la même que pour une ACL standard « show access-lists ».

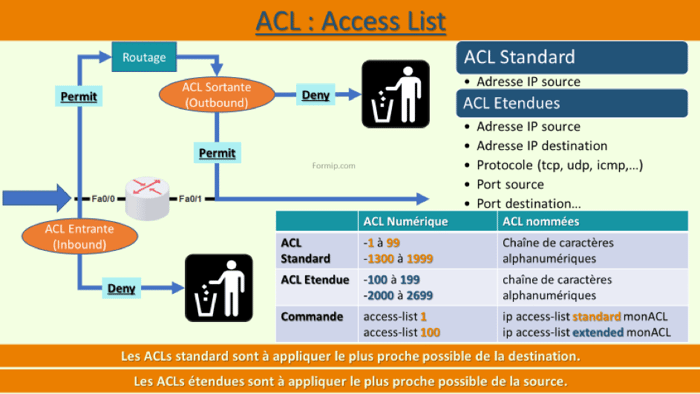

Maintenant qu’on a créé nos ACL, il faut l’appliquer à une interface.

- Soit en sortie

- Soit en entrée

Les ACLs standard sont à appliquer le plus proche possible de la destination, en raison de leur faible précision.

Et Les ACLs étendues sont à appliquer le plus proche possible de la source. Pour éviter que le routeur route des données inutiles, qui seront de toute façon supprimées.

La commande « ip access-group » permet d’appliquer une ACL sur une interface.

Ici on choisit d’appliquer l’ACL N°1 sur l’interface 0/0 en entrée et l’ACL étendue numéro 100 sur l’interface 0/1 en sortie !

Si on lance un « show ip interface » sur la 0/0, on peut voir que l’ACL 1 est appliquée en entrée, et la 100 est appliquée en sortie.

Si on souhaite désactiver une ACL sur une interface, il suffit de la supprimer avec un « no » devant la commande.

Il est aussi possible d’appliquer une ACL directement sur des lignes virtuelles avec la commande « access-class », pour autoriser un administrateur à se connecter sur un routeur.

Dans ce cas l’ACL sera à appliquer en entrée

Voyons maintenant comment modifier une ACL.

Nous avons notre ACL 1 qui autorise le réseau 192.168.1.0.

On souhaiterait que ce soit plutôt le réseau en 2.0.

Dans ce cas, on supprime d’abord l’ACL qui porte le numéro de séquence « 10 » et on ajoute notre règle avec le numéro de séquence « 15 » !

Si on refait un « show access-lists », on peut voir que la modification a bien été traitée !

Et pour finir, si on souhaite supprimer une ACL nommée, on utilisera la commande « no access-list » avec le type d'ACL et le nom qu’il porte.

Et pour une ACL numérotée, ce sera « no access-list » + le numéro de l’Access List !

Pour ceux qui cherchent à exceller dans leur certification CCNA, notre chaîne YouTube Formip, est la ressource idéale. Nous y proposons une gamme complète de cours conçus spécifiquement pour vous préparer efficacement à l'examen CCNA. Que vous soyez débutant ou que vous ayez besoin de rafraîchir vos connaissances, nos vidéos couvrent tous les sujets essentiels avec des explications claires et des démonstrations pratiques. Abonnez-vous dès maintenant pour accéder à un contenu éducatif de qualité qui vous guidera pas à pas vers la réussite de votre certification.

Pour approfondir la compréhension du protocole OSPF et découvrir comment il s’adapte à IPv6, vous pouvez consulter notre article sur la structure de zone OSPF et OSPFv3 pour IPv6.

FAQs

Qu’est-ce qu’une ACL en réseau ?

Une ACL (Access Control List) est une liste de règles appliquées sur un routeur ou un commutateur pour filtrer le trafic réseau. Elle permet d’autoriser ou de refuser le passage de paquets selon des critères comme l’adresse IP, le protocole ou le port.

Quelle est la différence entre une ACL standard et une ACL étendue ?

Une ACL standard filtre le trafic uniquement selon l’adresse IP source, tandis qu’une ACL étendue offre un contrôle plus précis en prenant en compte l’adresse IP de destination, le protocole et les ports utilisés.

Comment créer une ACL standard sur Cisco ?

Une ACL standard se configure avec la commande :

ou sous forme nommée avec :

Comment créer une ACL étendue sur Cisco ?

Pour une ACL étendue, on utilise la commande :

ou la version nommée :

Où appliquer une ACL dans le réseau ?

Les ACL standard doivent être appliquées au plus près de la destination, tandis que les ACL étendues doivent être placées au plus près de la source, afin d’optimiser le filtrage et éviter le trafic inutile.

Quelle est la commande pour vérifier les ACL sur Cisco ?

La commande show access-lists permet d’afficher toutes les listes d’accès configurées et leurs règles.

Comment supprimer une ACL sur un routeur Cisco ?

On peut supprimer une ACL avec la commande :

Pourquoi utiliser des ACL dans un réseau ?

Les ACL sont essentielles pour améliorer la sécurité, gérer le trafic et contrôler les accès entre les différents segments du réseau. Elles font partie des bases de la cybersécurité Cisco.

Quelle est la meilleure pratique pour configurer une ACL ?

Cisco recommande de :

Ne pas inclure plus de 50 routeurs par zone,

Limiter un routeur à 3 zones maximum,

Éviter plus de 60 voisins OSPF pour maintenir la stabilité du réseau.