“J’aimerais bosser dans la cybersécurité.”

“On parle de menaces, de vulnérabilités, d’exploits… mais c’est flou tout ça.”

“Et moi, est-ce que je suis une cible ?”

Si tu t’es déjà dit un truc du genre, t’es pas seul.

Parce que ces mots, on les entend partout.

Mais très rarement expliqués clairement. 😮💨

Tu veux bosser en cybersécurité ?

Ou juste comprendre ce qui se passe quand on parle de ransomware, d’attaque ou de fuite de données ?

👉 Alors commence par poser les bases.

Pas besoin d’être expert.

Juste de bien comprendre ce qu’on protège, contre qui, et comment les attaques fonctionnent.

On va t’expliquer ça comme si on parlait d’une maison. 🏠

🏠 Comprendre la cybersécurité… comme si c’était une maison

Tu veux une image simple pour tout comprendre d’un coup ?

Imagine que ton système informatique, c’est… ta maison. 🏡

Maintenant, imagine ce scénario :

La menace, c’est le voleur qui rôde dans le quartier

La vulnérabilité, c’est la fenêtre que t’as laissée ouverte

L’exploit, c’est le tournevis qu’il utilise pour l’ouvrir

Et l’attaque, c’est le moment où il entre chez toi et vole ton ordi

💥 Résultat ? Tu viens de te faire cambrioler. En version numérique.

🎯 Retiens bien cette équation magique :

Menace + Vulnérabilité + Exploit = Attaque

Pas de voleur ? T’as une menace… mais rien ne se passe.

Pas de faille ? La menace tourne en rond.

Pas d’exploit ? La faille est là… mais inutilisable.

Mais si les trois sont réunis ?

💣 Boom. Tu te prends une attaque.

🕵️ Qui sont vraiment les menaces ?

On entend souvent “les cybermenaces évoluent”...

Mais qui menace exactement ? Qui sont ces fameux attaquants dont on parle tout le temps ?

Petit casting rapide 🎭 :

👨💻 Le cybercriminel

Il veut une chose : ton argent.

Ransomware, vol de données bancaires, fraude… son but, c’est de te faire payer.🕵️ L’espion étatique

Il ne cherche pas ton compte PayPal.

Il veut des infos stratégiques : militaires, économiques, politiques.

Et souvent, il est très patient.🎯 Le hacktiviste

C’est un pirate… engagé.

Il défend une cause : écologie, liberté d’expression, justice sociale.

Il ne cherche pas toujours à voler. Parfois, il veut juste perturber ou dénoncer.🧨 L’insider (interne malveillant)

Le plus sous-estimé.

C’est quelqu’un déjà à l’intérieur : un employé frustré, un prestataire négligent.

Et lui, il n’a même pas besoin de forcer la porte…

🎯 En clair :

La menace n’est pas toujours “un hacker inconnu dans un hoodie noir”.

Parfois, elle a un badge.

Parfois, elle est motivée par de l’argent.

Parfois… elle a juste envie de semer le chaos.

🧱 D’où viennent les failles ? (et pourquoi tout le monde en a)

Une vulnérabilité, c’est une faille.

Un point faible.

Un endroit dans ton système où quelque chose peut mal tourner. 😬

Et la vérité ?

👉 Y’en a partout.

🧠 Petit inventaire des failles les plus courantes :

🔄 Un logiciel pas à jour

Tu sais, la mise à jour que t’as reportée 3 fois ?

Elle contenait peut-être un correctif de sécurité crucial…🔑 Un mot de passe pourri

Genre “azerty123” ou “adminadmin”

(oui, ça existe encore… et ça fait le bonheur des attaquants)🧠 L’erreur humaine

Un clic sur un lien piégé.

Un fichier ouvert sans réfléchir.

Une mauvaise manipulation.⚙️ Une mauvaise configuration

Tu installes un serveur… mais tu laisses tout par défaut.

Tu crées un compte admin… sans le protéger.

Et là, t’offres une autoroute à l’attaquant.

💡 À retenir :

Une vulnérabilité seule ne fait pas de dégâts.

Mais si un attaquant la trouve… et qu’il a le bon outil pour l’exploiter ?

🎯 Tu deviens une cible.

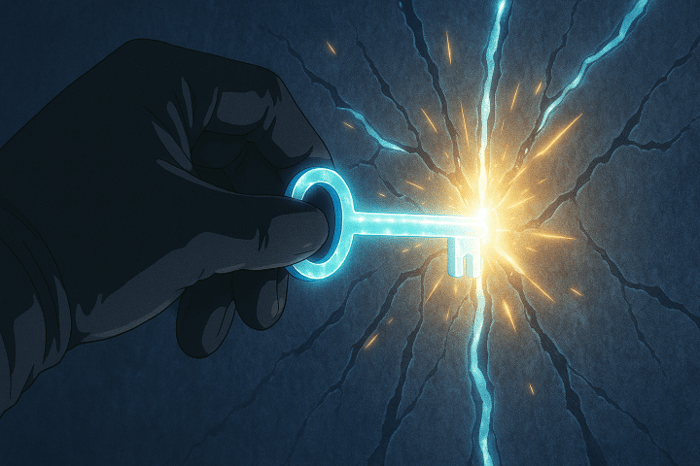

🧨 C’est quoi un “exploit”, au juste ?

Un exploit, c’est l’outil.

Pas une perceuse ou un pied-de-biche… mais presque. 🛠️

C’est la technique, le script ou la méthode qu’un attaquant utilise pour profiter d’une faille.

🧠 Exemple simple :

Tu as une faille dans un logiciel.

Un hacker télécharge un petit programme.

Il le lance, et bim : il exécute du code à distance, ou vole des données.

Ce programme-là, c’est l’exploit.

🔎 Il en existe des milliers.

Certains sont publics.

D’autres se vendent très cher sur des forums privés.

Et les plus dangereux sont inconnus de tous, sauf de ceux qui les utilisent.

Ce sont les zero-day exploits.

💣 Un zero-day, c’est une faille que personne ne connaît encore (pas même les développeurs du logiciel).

Aucun patch. Aucune protection.

Et souvent… des dégâts colossaux.

🎯 À retenir :

Une vulnérabilité, c’est une porte mal fermée.

Un exploit, c’est la clé (ou le pied-de-biche) pour l’ouvrir.

Et ensemble, ils transforment un bug… en attaque.

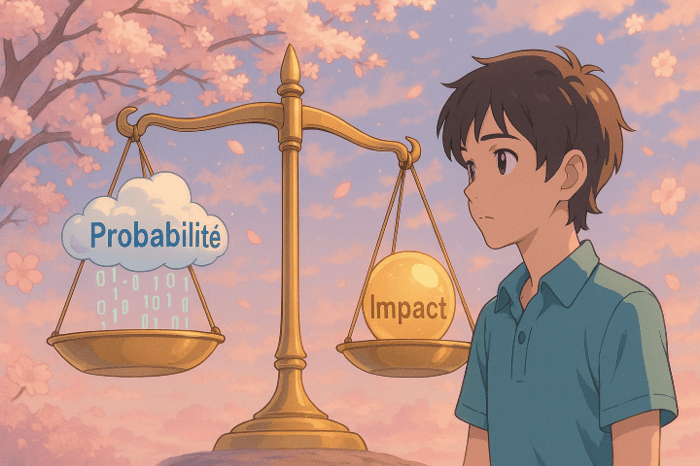

📉 Le vrai mot-clé derrière tout ça : le risque

Tu peux avoir une menace, une faille, un exploit…

Mais ce qui intéresse vraiment les pros de la cybersécurité, c’est le risque.

Et le risque, c’est pas compliqué 👇

Risque = Probabilité x Impact

🔍 Prenons deux cas :

🔍 Prenons deux cas :

🎯 Un vieux site WordPress que t’as oublié, avec un plugin non à jour

→ Probabilité : très haute

→ Impact : faible si personne ne l’utilise🔒 Une base de données clients en clair, accessible sans mot de passe

→ Probabilité : peut-être faible…

→ Mais l’impact ? 💥 Catastrophique

🧠 Le rôle d’un analyste cyber, c’est pas de tout protéger.

C’est de savoir quoi protéger en priorité.

Parce qu’on n’a jamais des moyens infinis.

Et pour ça, il faut savoir évaluer les risques.

Pas juste paniquer à chaque alerte.

🎯 À retenir :

La cybersécurité, ce n’est pas bloquer tout.

C’est réduire au maximum ce qui est à la fois probable ET dangereux.

🌐 Et toi dans tout ça ? Ta surface d’attaque… c’est énorme

Tu penses que t’as rien à protéger ?

Tu te dis : “Je suis pas une entreprise, j’intéresse personne…”

Mauvaise nouvelle : tu es déjà une cible.

Et souvent… sans le savoir.

💡 Ce que les pros appellent la surface d’attaque, c’est tout ce qu’un attaquant peut atteindre, explorer, exploiter.

Et ça inclut :

📱 Ton téléphone (apps, SMS, Wi-Fi activé partout…)

🧠 Ta boîte mail (le point d’entrée préféré des pirates)

🌍 Tes comptes en ligne (réseaux sociaux, banque, stockage cloud…)

👥 Ton entreprise, via toi (si tu travailles avec des accès internes)

🎯 En clair :

Plus tu exposes de choses… plus tu offres de portes.

Et dans la cyber, chaque porte est une opportunité pour l’attaquant.

Même sans être une star, même sans être riche,

👉 Tu as des données, une identité numérique, des accès.

Et ça vaut de l’or.

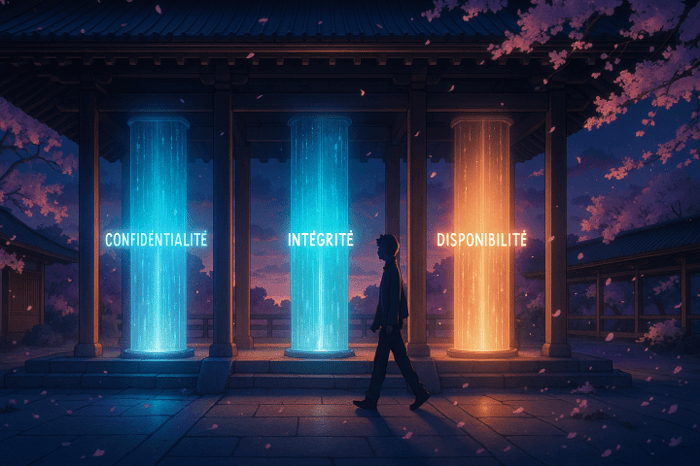

🏛️ Le triptyque C.I.A. – Les 3 piliers de la cybersécurité

(Non, ce n’est pas une histoire d’espionnage…)

Quand tu bosses en cybersécurité, tout tourne autour d’un trio sacré :

👉 C.I.A.

Pas l’agence américaine.

Mais un modèle fondamental à connaître par cœur.

🔐 C = Confidentialité

Ce qui est privé… doit le rester.

💬 Exemples :

Tes mails ne doivent pas être lus par un inconnu

Tes mots de passe ne doivent pas traîner dans un fichier Excel

Tes conversations pros ne doivent pas fuiter

🧱 I = Intégrité

Ce qui est écrit… ne doit pas être modifié sans autorisation.

💬 Exemples :

Un bulletin de notes ne doit pas être altéré

Un fichier comptable ne doit pas être trafiqué

Un message ne doit pas être modifié entre l’envoi et la réception

⚙️ A = Disponibilité

Ce qui doit être accessible… doit l’être au bon moment.

💬 Exemples :

Un site e-commerce qui tombe pendant le Black Friday ? = catastrophe

Un hôpital bloqué par un ransomware ? = urgence vitale

Un accès bloqué en pleine prod ? = perte de temps (et d’argent)

🎯 Résume avec ça :

Confidentialité → voir uniquement ce qu’on a le droit de voir

Intégrité → garder les infos propres et fiables

Disponibilité → avoir accès à ce qu’il faut, quand il le faut

🔁 Et si un seul pilier s’effondre ?

Ta cybersécurité aussi.

💥 Un cas concret pour tout relier — le ransomware

Tu veux voir tout ce qu’on a expliqué en action ?

Regarde ce qui se passe avec un ransomware.

🎯 Scénario :

📨 Tu reçois un mail qui te paraît normal

→ Menace : un attaquant t’envoie un piège🤦 Tu cliques sur une pièce jointe piégée

→ Vulnérabilité : erreur humaine, pas de filtre, antivirus trop léger💣 Le ransomware s’installe et chiffre tous tes fichiers

→ Exploit : il exploite la faille pour prendre le contrôle🔒 Tu perds accès à tous tes documents

→ Attaque réussie💰 Et maintenant ? On te demande une rançon. Sinon, tout est perdu.

🧠 Résultat :

Tu as subi une perte de disponibilité (plus rien d’accessible)

Tu risques une perte de confidentialité (fichiers exfiltrés)

Et même une perte d’intégrité (fichiers modifiés, corrompus)

Tu viens de prendre une leçon de cybersécurité… par la douleur.

🧠 La cybersécurité, ce n’est pas que pour les experts

Tu vois, on n’a pas parlé de hackers russes, ni de pare-feu à 50 000 €.

On a parlé de comprendre ce qui se passe,

quand une menace rencontre une faille,

quand un exploit transforme un oubli en attaque,

quand une simple erreur humaine peut paralyser une boîte entière.

💡 La cybersécurité, ce n’est pas une “option” réservée aux ingénieurs en hoodie noir.

C’est un réflexe de base à développer…

Peu importe ton métier.

Tu bosses dans l’IT ? Tu DOIS comprendre ces concepts.

Tu es chef de projet ? Tu gères déjà des risques sans le savoir.

Tu es en reconversion ? Apprends ces bases, tu partiras avec une vraie longueur d’avance.

Tu es un utilisateur “lambda” ? Ta vigilance protège les autres.

🎯 En résumé :

✅ Comprendre les menaces, c’est se rendre moins vulnérable

✅ Savoir où sont les failles, c’est mieux les corriger

✅ Penser “CIA”, c’est poser les bons réflexes

✅ Et évaluer le risque, c’est prioriser ce qui compte

🚀 Tu veux aller plus loin ?

Je t'invite à lire nos autre articles pour t’aider à poser les bonnes bases.

Tu veux te former aux vrais enjeux cyber, sans jargon inutile ? Restes branché !