Table of Contents

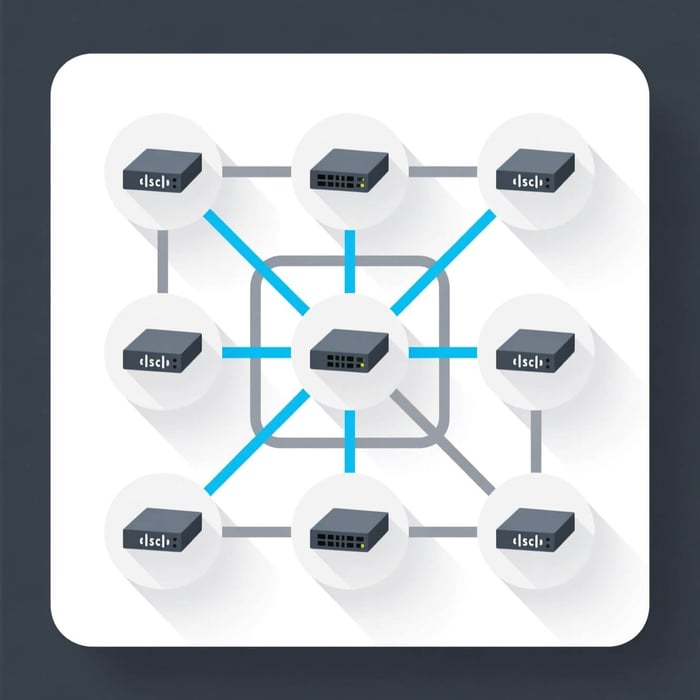

VLAN TRUNK STP : Couche d’Accès, Distribution et Core

- VLAN TRUNK STP

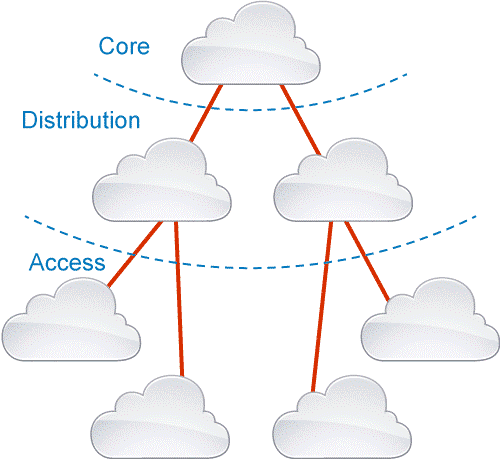

Type de couches VLAN TRUNK

- Couche d’accès

Fournis des points d’extrémité. C’est ici que les utilisateurs ont un accès direct au réseau. - Couche de distribution

Regroupe la couche d’accès et fournis en plus une connectivité aux services. - Couche Core

Donne une connectivité pour les couches de distribution. Très utile dans des environnements LAN de grande taille

Couche d’accès VLAN TRUNK

La couche d’accès donne une connectivité avec une très grande bande passante, afin de pouvoir prendre en charge un pique de Traffic quand les utilisateurs effectuent plusieurs tâches sur le réseau.

Couche de distribution VLAN TRUNK

La couche de distribution prend en charge de nombreux services très importants.

Dans un réseau où la connectivité parcoure le LAN de bout en bout, par exemple entre différents périphériques de la couche d’accès, la couche de distribution permet de faciliter cette connectivité.

Couche Core VLAN TRUNK

Dans un grand LAN, il faut souvent avoir plusieurs switches qui font partie de la couche distribution, car ils sont souvent situés dans différents endroits, voire complètement dispersés géographiquement !

Pour économiser des longueurs de fibres optiques qui coûtent assez cher, il est plus judicieux de mettre un équipement de la couche de distribution dans chaque bâtiment.

Et si les réseaux dépassent trois équipements de couches de distribution dans une seule zone, alors il est plutôt conseillé d’utiliser la couche « core » pour centraliser et optimiser la conception.

C’est la partie essentielle d’un réseau évolutif. Et de plus, c’est la conception la plus simple.

Problème

Un réseau mal conçu a toujours un effet négatif. Ça devient un fardeau, pour le support, mais c’est aussi un gouffre financier pour n’importe quelle entreprise !

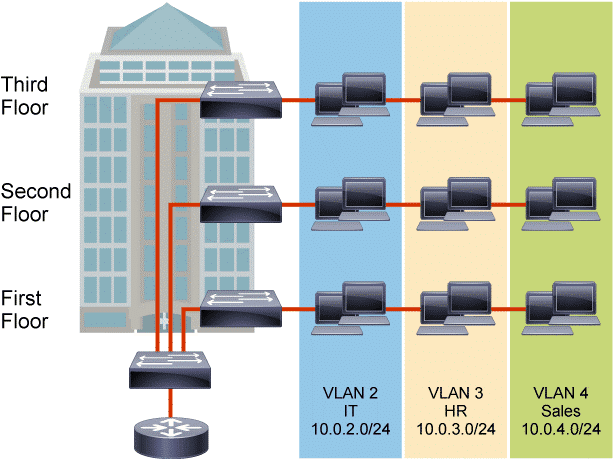

Virtual LAN

LAN

Un LAN c’est un groupe de périphériques qui partagent un domaine de broadcast qui leur est commun.

Lorsqu’un périphérique sur le LAN envoie des broadcast, tous ceux du même réseau local les reçoivent.

Un LAN est un domaine de broadcast.

Sans VLAN, un switch considère que toutes ses interfaces sont dans le même domaine de broadcast.

Ce qui revient à dire que tous les périphériques connectés se trouvent dans le même LAN.

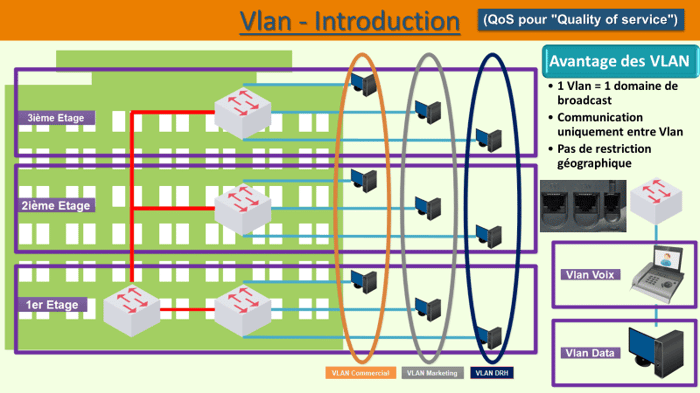

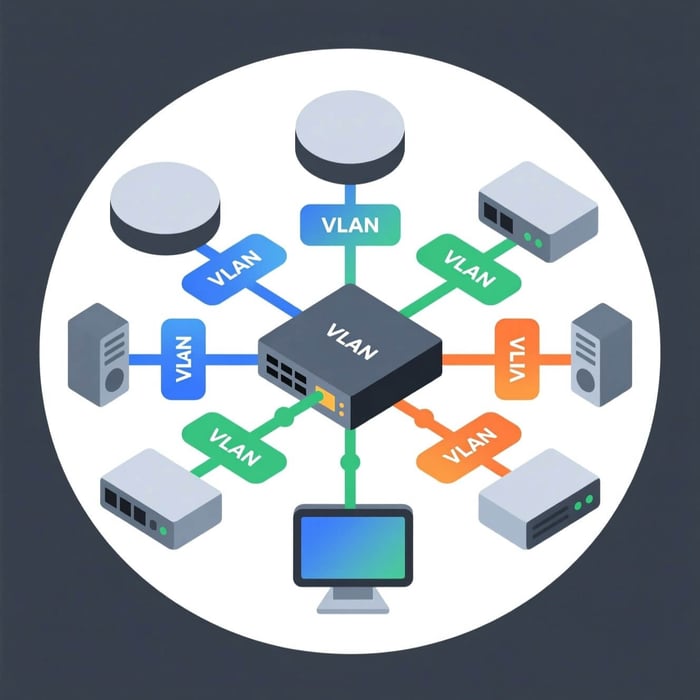

VLAN (réseau local virtuel) « Virtual LAN »

Avec les VLAN, un commutateur peut mettre certaines de ses interfaces dans un domaine de broadcast et d’autres dans un autre.

Chaque domaine de broadcast créée par le switch est appelé un VLAN.

- Un VLAN est un LAN virtuel.

- C’est un domaine de broadcast

- Et c’est aussi un réseau logique

Les VLAN’s répondent à 3 besoins :

- Segmentation

- Sécurité

- Et Flexibilité du réseau

Ils permettent d’améliorer les performances du réseau, en séparant les grands domaines de broadcast en segments plus petits.

Les ports du switch, qui sont dans le même VLAN, partagent les mêmes broadcasts.

On ne peut pas recevoir des broadcaste qui viennent d’autres vlan !

Routage inter-vlan

Le processus qui permet de transférer du trafic réseau d’un VLAN à un autre à l’aide d’un routeur est appelé le routage inter-VLAN.

Chaque VLAN est associé à un sous-réseau. Ça permet de faciliter le routage quand il y a plusieurs VLAN’s

Pour ça, il faut connecter chaque VLAN à une interface du routeur.

Et comme ça, les vlan’s pourront communiquer entre eux en passant par le routeur, et sans être pollué par les broadcasts des autres VLAN !

Configuration

La commande « VLAN » en mode de configuration global, permet de créer un VLAN et de rentrer dans son mode de configuration.

Si on veut supprimer un VLAN, il suffit de faire un « no » devant le vlan et son numéro !

Le VLAN 1 est le VLAN par défaut.

Les VLAN sont identifiés avec un numéro compris entre 1 et 1001, il s’agit du range normal.

Seuls Les VLAN de1002 à 1005 sont réservés pour les protocoles Token Ring et FDDI.

Vlan. dat

La configuration des vlan sont écrites dans un fichier sur le switch qui s’appelle « vlan.dat ». Il s’agit de la base de données des VLAN qui est stockée dans la mémoire Flash !

Show vlan

Pour afficher les VLANs de ce fichier, il faut faire un : « show vlan » dans le mode privilégié de l’iOS.

Configuration port

La commande Switchport mode access permet de configurer le port en mode accès.

Et la commande switchport access vlan 2 met le port dans le vlan 2.

Quand on crée un VLAN, il faut affecter soi même les ports qu’on souhaite mettre dans ce vlan !

Un port peut appartenir à un seul VLAN à la fois.

Show vlan brief

La commande show vlan brief permet d’afficher les affectations des vlan au port du switch.

Trunk 802.1Q

TRUNK

Le trunk permet de transporter des trames de différents VLAN.

Chaque trame qui passe sur ce lien est taguée par un numéro, qui correspond simplement à son numéro de VLAN.

C’est comme une étiquette qu’on colle au paquet pour savoir à quel groupe il appartient.

Sur des réseaux où il y a plusieurs VLAN et qui ont plusieurs switches d’interconnectées, il faut toujours utiliser un lien Trunk entre les switchs.

Le trunk marque le VLAN sur l’entête du paquet, avant de l’envoyer sur l’autre switch.

Il permet aux switchs de faire circuler des trames de plusieurs VLAN sur un seul lien physique.

Configuration VLAN TRUNK

La configuration doit être identique entre les deux switches.

La commande « configure terminal » permet de rentrer dans le mode de configuration global.

La commande « interface » permet de rentrer dans la conf de l’interface qu’on souhaite paramétrer !

La commande « switchport mode trunk » est à faire des 2 côtés du lien.

La commande « switchport trunk native vlan 99 » permet de définir le vlan native sur 99, car par défaut sur l’ensemble des switchs le vlan natives est le 1.

VLAN NATIF

Certaines trames qui circulent sur un VLAN TRUNK ne sont pas taguées. Il faut donc les placer quelque part. C’est là qu’intervient le vlan natif.

C’est le vlan dans lequel sont véhiculées les trames non taguées. Donc si un switch reçoit sur une interface trunk une trame Ethernet standard, qui n’est pas modifiée, il la placera dans ce vlan natif.

C’est en quelque sorte, comme un vlan par défaut.

Cisco Discovery Protocol (CDP) / Dynamic Trunking Protocol (DTP)

Sur des équipements Cisco, certains protocoles, comme CDP ou DTP, sont véhiculés dans des trames non taguées et donc dans le vlan natif.

CDP permet de découvrir ces voisins, et DTP gère la négociation automatique du trunk. Il est activé par défaut !

Commande de type Show

Les commandes : « show interfaces switchport » et « show interfaces trunk » permettent d’afficher des paramètres détaillés du trunk et des informations sur les vlan’s.

La solution STP

VLAN

Les VLAN’s permettent de créer des limites afin d’isoler le trafic.

Couche d’accès

La couche d’accès des switches cisco prend en charge jusqu’à 64, 256 ou 1024 VLAN.

VLAN par défaut

Dans les switchs Cisco, par défaut, il y a des VLAN qui sont déjà préconfigurés. Le VLAN par défaut des switchs est le VLAN 1.

SÉCURITÉ

Une bonne pratique de sécurité est de séparer la gestion du switch, des utilisateurs.

Ça permet d’empêcher, les utilisateurs de tenter d’établir une connexion Telnet sur les switchs !

Configuration VLAN

Pour pouvoir administrer un switch à distance, il faut lui configurer une adresse IP.

Cette IP doit se trouver dans le VLAN de gestion, qui est le VLAN 1 par défaut.

VLAN Natif

Il est aussi très conseillé, de modifier le VLAN natif par défaut, par un autre vlan. Par exemple le 99.

Configuration Trunk

Quand on configure un Trunk, il faut s’assurer que le VLAN natif est bien le même d’un switch à un autre.

Car si les extrémités sont différentes, alors, des boucles de spanning tree se produiront.

Dynamic Trunking Protocol (DTP)

Le protocole DTP, aide à négocier automatiquement le port en mode accès ou en mode trunk. Pour ça il existe, 2 types de mode :

- Mode Dynamic auto :

Négociera le mode automatiquement, avec une préférence pour le port d’accès. - Mode Dynamic desirable :

Même chose que la dynamique auto sauf qu’il a une préférence pour le port trunk.

Switchport nonegotiate

La commande « switchport nonegotiate » désactive l’auto-négociation du switch.

Redondance

Plus on ajoute des switchs, et plus il est possible d’établir une redondance.

La connexion de deux switchs aux mêmes segments de réseau assure continuité de service s’il y a des problèmes avec l’un des segments.

La redondance permet d’assurer et d’améliorer la disponibilité du réseau.

Problème de Boucles réseau

Une mauvaise conception réseau procure des boucles réseau !

Dans un réseau commuté, c’est-à-dire où il y a plusieurs switches, les trames Ethernet doivent n’avoir qu’un seul chemin entre deux-points !

C’est ce qu’on appelle une topologie sans boucle.

Une boucle génère des tempêtes de broadcast, et ça peut faire tomber un réseau !

Tempête de broadcast

Quand une tempête de broadcast se produit, tous les liens saturent, car les broadcast tournent en rond sur les boucles, et les tables MAC des switchs deviennent complètement folles !

Spanning Tree

La solution aux boucles est le protocole Spanning tree !

C’est un protocole réseau de couche 2, qui permet d’avoir une topologie sans boucle, et ce, même avec de la redondance !

- Le spanning tree oblige certains ports à être dans un état bloqué pour ne pas faire de boucle !

- S’il y a un problème avec l’un des segments du réseau, le spanning tree, rétablira le chemin bloqué.

L’algorithme du spanning tree, permet de garantir 1 seul chemin entre deux-points réseau !

Pour cela, il bloque administrativement certains ports des switchs.

Sur les switchs cisco, le spanning tree est activé par défaut

Routage inter-VLAN

Chaque VLAN est un domaine de broadcast unique.

Les ordinateurs sur des VLAN séparés sont, par défaut, incapables de communiquer.

Pour autoriser une communication entre vlan, il faut faire du routage inter-VLAN.

Cela est faisable uniquement avec un périphérique de couche 3, comme un routeur, car ces interfaces peuvent être connectées à des VLAN séparés.

Le switch est un périphérique de couche 2.

Méthode Routage inter-VLAN

- Routeur qui dispose d’une interface séparée dans chaque VLAN.

C’est ce qu’on appelle du routage inter-vlan traditionnel.

Le problème avec cette solution, c’est qu’il faut utiliser une interface du routeur pour chaque vlan. Plus il y a de vlan, et plus il faut bloquer des interfaces sur le routeur. Cette solution n’est donc pas vraiment évolutive. - Utiliser une Switch de couche 3

Certains switchs sont capables d’effectuer des fonctions de couche 3, ce qui permet de remplacer le routeur, car un périphérique de couche 3 est capable d’effectuer le routage inter-VLAN.

Un switch de couche 3 est principalement un périphérique de couche 2 qui a été mis à niveau pour avoir des capacités de routage.

Et un routeur est un périphérique de couche 3 qui peut effectuer certaines fonctions de switching. - Router-on-a-Stick

Cette configuration ne demande pas de bloquer une interface physique par vlan !

Il est possible de créer des sous-interfaces qui appartiennent chacune aux sous-réseaux IP des différents vlan.

Ce qui signifie qu’une seule interface physique permet de relier le trafic entre plusieurs vlan !

Le routeur effectue le routage inter-VLAN à l’aide de ses sous-interfaces.

Retrouvez tous nos cours pour réussir votre CCNA ainsi que le VLAN TRUNK sur la chaîne YouTube de Formip.

Pour mieux comprendre comment les VLAN TRUNK peuvent interagir avec l’alimentation des équipements réseau, découvrez également notre article sur PoE : Power over Ethernet, technologie réseau efficace.

FAQs

Qu’est-ce qu’un VLAN TRUNK ?

Un VLAN TRUNK est un lien réseau qui transporte les trames de plusieurs VLAN sur un seul port de switch, permettant ainsi l’interconnexion de différents VLAN entre plusieurs équipements réseau.

Quelle est la différence entre VLAN TRUNK et VLAN access ?

Le port access appartient à un seul VLAN et ne transporte que les trames de ce VLAN. Le port trunk, lui, transporte plusieurs VLAN en utilisant un marquage (tag) 802.1Q pour identifier les VLAN.

Qu’est-ce qu’un VLAN natif ?

Le VLAN natif est le VLAN dans lequel circulent les trames non taguées sur un lien trunk. Par défaut, sur les switchs Cisco, le VLAN natif est le VLAN 1, mais il est recommandé de le changer pour des raisons de sécurité.

Comment fonctionne le routage inter-VLAN ?

Le routage inter-VLAN permet la communication entre différents VLAN. Il peut être effectué par un routeur avec des sous-interfaces (Router-on-a-Stick) ou par un switch de couche 3 capable de router les VLAN.

Que fait le protocole Spanning Tree (STP) sur un VLAN TRUNK ?

Le STP empêche les boucles réseau en bloquant certains ports de manière dynamique sur un réseau avec redondance. Cela assure un seul chemin actif entre deux points et protège le réseau des tempêtes de broadcast.

Quels sont les avantages d’un VLAN TRUNK ?

Centralisation de la gestion des VLAN

Réduction des câbles nécessaires pour interconnecter plusieurs VLAN

Séparation des domaines de broadcast pour améliorer les performances réseau

Quels sont les risques ou inconvénients d’une mauvaise configuration VLAN TRUNK ?

Boucles réseau et tempêtes de broadcast

Problèmes de sécurité si le VLAN natif par défaut n’est pas modifié

Difficulté à dépanner en cas de mauvaise configuration de trunk

Comment configurer un VLAN TRUNK sur un switch Cisco ?

Entrer en mode configuration globale :

configure terminalSélectionner l’interface :

interface GigabitEthernet0/1Activer le mode trunk :

switchport mode trunkDéfinir le VLAN natif :

switchport trunk native vlan 99Vérifier la configuration :

show interfaces trunk