Table of Contents

Internet est une immense ville avec des serveurs comme maisons et des réseaux comme rues. Google est le guide qui trouve des sites publics, mais Shodan est un moteur spécial qui explore l’infrastructure d’Internet, révélant les systèmes et appareils connectés, même ceux laissés ouverts ou vulnérables.

Contrairement à Google, qui indexe des pages web, Ce moteur scanne et référence les appareils connectés, qu’il s’agisse de serveurs, caméras de surveillance, objets connectés, bases de données ouvertes ou même centrales électriques mal sécurisées.

Dans ce tutoriel, nous allons découvrir comment fonctionne ce moteur de recherche, comment l’utiliser de manière responsable et quelles sont ses applications en cybersécurité. 🚀

🔹 Shodan, c’est quoi exactement ?

Imaginez le comme une armée de drones sillonnant Internet à la recherche d’appareils connectés. Chaque drone interroge les machines pour voir ce qu’elles révèlent sur elles-mêmes :

- 📡 Adresse IP : l’adresse unique de chaque appareil sur Internet.

- 🚪 Ports ouverts : comme des portes laissées entrouvertes sur un bâtiment.

- 🔎 Services actifs : quel type de service tourne sur l’appareil (site web, base de données, caméra, etc.).

- 🔐 Bannières de connexion : certaines machines affichent leur version logicielle et même parfois leurs identifiants par défaut !

💡 Analogie : Si Google est une carte touristique d’une ville, alors Shodan est une carte de sécurité, indiquant quels bâtiments ont une alarme, lesquels ont des portes ouvertes et lesquels n’ont même pas de murs !

📌 Comprendre le fonctionnement des bannières

Ce moteur de recherche collecte des bannières pour chaque appareil, qui contiennent des informations comme :

- L’adresse IP de l’appareil 📍par consequent, "le pays et la ville" où se trouve l’appareil 🌍

- Le port utilisé (80 ou 443 pour un site web, 21 pour un FTP, etc.) 🔢

- Le nom de l’organisation possédant l’IP 🏢

- La version du logiciel ou du firmware installé 🔄

💡 Analogie : Une bannière, c’est comme une étiquette sur une boîte de conserve en magasin. Elle indique ce qu’il y a dedans, qui l’a fabriqué, où elle a été produite et parfois même sa date d’expiration !

🔹 Pourquoi Shodan est-il si puissant ?

Contrairement aux moteurs de recherche classiques, il ne dépend pas des sites web. Il interroge directement les machines et expose les appareils mal configurés. Voici quelques exemples d’utilisation :

- Trouver des caméras de surveillance mal protégées 🎥

- Identifier des serveurs exposés sur Internet 💻

- Repérer des bases de données accessibles sans mot de passe 🗄️

- Analyser les objets connectés d’une entreprise pour détecter des failles 🌍

🔹 Comment utiliser Shodan ?

🛠️ Étape 1 : Accéder au site

👉 Rendez-vous sur https://www.shodan.io/ et créez un compte gratuit.

👉 L’interface est simple : une barre de recherche, un tableau de bord et des statistiques globales.

🔎 Étape 2 : Effectuer une recherche

Essayons quelques requêtes basiques :

📌 "Apache" → Liste tous les serveurs web utilisant Apache.

📌 "Microsoft-IIS" → Trouve les serveurs Windows exposés.

👉 Vous obtiendrez tous les appareils correspondants aux noms dans leur bannière, mais sans précision sur leur localisation ou leur propriétaire.

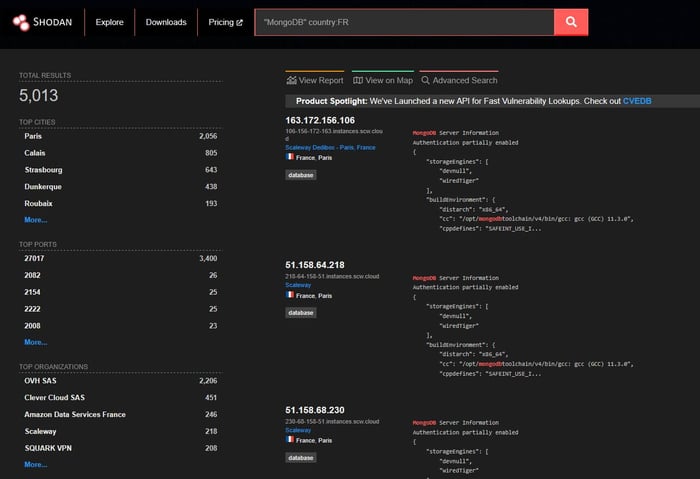

🕵️ Recherche avec des filtres

Voici quelques filtres essentiels à connaître pour affiner votre recherche.

| Filtre | Description | Exemple |

|---|---|---|

country: | Recherche par pays (code ISO à 2 lettres) | country:FR (France) |

city: | Recherche par ville | city:Paris |

org: | Recherche par organisation (FAI, entreprise) | org:"Orange S.A." |

port: | Recherche par port spécifique | port:21 (FTP) |

product: | Recherche un logiciel spécifique | product:MongoDB |

vuln: | Recherche une faille de sécurité (CVE) | vuln:CVE-2021-44228 |

📌 Exemple pratique :

"MongoDB" country:FR

👉 Cela affichera toutes les bases de données MongoDB ouvertes en France.

🔒 Pourquoi ces filtres sont-ils importants ?

Pour des recherches sans filtres, un mot-clé comme "Apache" afficherait :

- Des serveurs Apache réels

- Des villes nommées "Apache" (ex : Apache Junction, USA)

- Des organisations contenant "Apache" dans leur nom

✅ En utilisant les filtres, on évite les faux positifs et on précise la recherche.

🔹 Identifier les vulnérabilités avec Shodan

Là où Shodan devient très puissant, c’est qu’il peut révéler des appareils avec des failles de sécurité connues.

📌 Exemples de recherches avancées

- 🔥 "port:23" → Recherche de machines utilisant Telnet (protocole non sécurisé).

- 🔥 "product:MongoDB" → Base de données ouvertes sur Internet.

- 🔥 "title:'RouterOS'" → Recherche de routeurs vulnérables.

- 🔥 "vuln:CVE-2021-44228" → Recherchez des systèmes affectés par Log4Shell (CVE-2021-44228).

💡 Explication des CVE

Les CVE (Common Vulnerabilities and Exposures) sont des identifiants attribués aux failles de sécurité. Shodan permet de filtrer les appareils en fonction des vulnérabilités connues.

🔹 Shodan en cybersécurité : outil défensif ou offensif ?

🤔 Est-ce que Shodan est un outil dangereux ?

Tout dépend de son utilisation :

✅ Utilisation légitime :

- Audit de sécurité d’une entreprise pour identifier les services mal configurés.

- Recherche de votre propre infrastructure pour voir si vos serveurs sont exposés.

- Études académiques sur la cybersécurité et la protection des systèmes.

❌ Utilisation illégale :

- Rechercher des appareils pour les compromettre.

- Utiliser Shodan pour aider une attaque (intrusion, exfiltration de données).

💡 Analogie :

Un marteau peut être utilisé pour construire une meuble ou pour le casser. Shodan est un outil : tout dépend de ce que vous en faites.

🔹 Comment protéger son infrastructure contre Shodan ?

Si vous êtes administrateur réseau ou chef d’entreprise, voici quelques bonnes pratiques :

🔐 Fermer les ports inutilisés → Seuls les services nécessaires doivent être ouverts.

🔑 Utiliser des mots de passe forts → Ne laissez jamais les mots de passe par défaut !

🛡️ Activer un pare-feu → Bloquez l’accès aux services sensibles depuis l’extérieur.

🔄 Mettre à jour vos logiciels → Les vulnérabilités sont souvent corrigées par des mises à jour.

🚀 Scanner son propre réseau avec Shodan → Vérifiez ce que les hackers pourraient voir !

🔹 Conclusion : Et maintenant ?

Shodan est un outil puissant et controversé, mais surtout indispensable en cybersécurité. Il nous rappelle que Internet n’est pas sécurisé par défaut et qu’un appareil mal configuré peut devenir une porte d’entrée pour les attaquants.

💬 Et vous, quel sujet aimeriez-vous voir la semaine prochaine ?

- Un guide sur un outil de cybersécurité ?

- Comment se protéger des attaques par phishing ?

- Configurer un pare-feu sur son routeur ?

📢 Dites-moi en commentaire ce qui vous intéresse le plus, et je le développerai la semaine prochaine ! 😊🚀

Découvrez le rôle essentiel du DNS, le système qui transforme les noms de domaine faciles à retenir en adresses IP que les ordinateurs comprennent. Cette vidéo vous explique simplement comment fonctionne le DNS et pourquoi il est indispensable pour naviguer sur Internet.

FAQs

Qu’est-ce que Shodan ?

Shodan est un moteur de recherche qui scanne et indexe les appareils connectés à Internet, comme les serveurs, caméras ou objets connectés.

Quelle différence avec Google ?

Google indexe les pages web tandis que Shodan explore l’infrastructure et les services actifs des appareils.

Qu’est-ce qu’une bannière Shodan ?

C’est une sorte d’étiquette contenant des infos sur l’appareil : adresse IP, ports ouverts, version logicielle, etc.

Pourquoi Shodan est-il utile ?

Pour découvrir des appareils vulnérables ou mal sécurisés exposés sur Internet.

Quels types d’appareils peut-on trouver avec Shodan ?

Des caméras de surveillance, serveurs web, bases de données, routeurs, et même des systèmes industriels.

Comment utiliser Shodan ?

Créez un compte sur shodan.io, puis utilisez la barre de recherche avec mots-clés et filtres pour cibler vos recherches.

Quels filtres sont disponibles sur Shodan ?

Par pays (country:), ville (city:), organisation (org:), port (port:), produit (product:) ou vulnérabilité (vuln:).

Shodan peut-il détecter des vulnérabilités ?

Oui, on peut rechercher des appareils affectés par des failles connues via des identifiants CVE.

Shodan est-il un outil dangereux ?

L’outil est neutre, son usage dépend de l’intention : il peut aider à sécuriser ou être mal utilisé pour attaquer.

Comment protéger son réseau contre Shodan ?

Fermer les ports inutiles, utiliser des mots de passe forts, mettre à jour les logiciels, et activer des pare-feux.