Vlan et Tronc

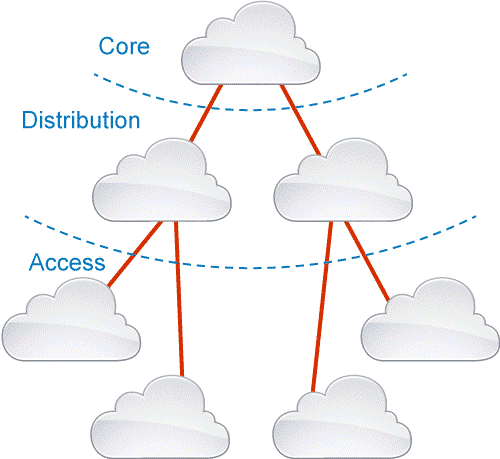

trunk : Une conception LAN hiérarchique comprend les trois types de canapés :

- La Couche d'accès, fournie des points d'extrémité. Les utilisateurs ont un accès direct au réseau.

- La Couche de distribution regroupe les couches d'accès et fournit une connectivité aux services

- Et la Couche Core, offre une connectivité pour les couches de distribution dans des environnements LAN de grande taille.

Selon les caractéristiques du site de déploiement, on peut avoir besoin d'une, de deux ou des trois couches. Par exemple, un site qui occupe un seul bâtiment n'aura besoin que de couches d'accès et de distribution, alors qu'une entreprise de plusieurs bâtiments aura probablement besoin de trois couches.

Couche d'accès

La couche d'accès est pour les périphériques contrôlés ou accessibles par l'utilisateur et par d'autres périphériques d'extrémité qui sont connectés au réseau. Elle fournit une connectivité filaire et sans fil et contient des fonctionnalités et des services qui assurent la sécurité et le bon fonctionnement du réseau.

- Connectivité de périphérique : la couche d'accès fournit une connectivité périphérique avec une très grande bande passante afin de pouvoir prendre en charge un piqué de Traffic lorsque les utilisateurs effectuent des tâches de routines sur le réseau. Ces taches peuvent être par exemple un envoi de mail avec de grosses pièces jointes ou l'ouverture d'un fichier. Étant donné que de nombreux types de périphériques utilisateurs se connectent à la couche d'accès comme des PC, des téléphones IP, des bornes wifi ou des caméras, la couche d'accès peut prendre en charge de nombreux réseaux logiques, offrant des avantages pour la performance. , la gestion et la sécurité.

-

Services de résilience et de sécurité :

La conception de la couche d'accès doit s'assurer que le réseau est disponible pour tous les utilisateurs qui en ont besoin. En tant que point de connexion entre le réseau et les périphériques clients, la couche d'accès doit aider à protéger le réseau des erreurs humaines et des attaques malveillantes. Cette protection inclut de veiller à ce que les utilisateurs accèdent uniquement aux services autorisés et les empêchent de jouer un rôle différent, par exemple de se faire passer pour un autre équipement sur le réseau.

- Capacités technologiques avancées : La couche d'accès fournit un ensemble de services réseau qui prend en charge des technologies avancées, telles que la voix et la vidéo. Elle doit leur fournir, un accès spécialisé, afin de s'assurer que le trafic n'est pas généré par d'autres périphériques. La couche d'accès doit également assurer une livraison efficace du trafic, dont les nombreux périphériques du réseau ont besoin.

Couche de distribution

La couche de distribution prend en charge de nombreux services importants. Dans un réseau où la connectivité doit parcourir le LAN de bout en bout, que ce soit entre différents périphériques de couche d'accès, la couche de distribution permet de faciliter cette connectivité.

- Routage et manipulation de paquets : la couche de distribution est la couche qui fournit une connectivité basée sur des règles. En ce qui concerne le routage IP, la couche de distribution représente un point de redistribution entre les domaines de routage statique et dynamique. Le routage peut également être contrôlé ou filtré.

-

Évolutivité :

Dans un réseau avec plus de deux ou trois périphériques de couche d'accès, il n'est pas très pratique de l'ensemble interconnecté. La couche de distribution sert de point d'agrégation pour les commutateurs de couche d'accès multiples. Elle permet de réduire les coûts d'exploitation en rendant le réseau plus efficace. Elle augmente également la disponibilité du réseau en renfermant les pannes dans des zones plus petites.

Couche centrale (couche centrale)

Dans un grand environnement LAN, il faut souvent avoir plusieurs switches de couche de distribution, car souvent les switchs sont situées dans de multiples bâtiments et géographiquement dispersées. Ainsi pour économiser des longueurs de fibres optiques qui coûtent assez cher, il est plus judicieux de mettre un équipement de couche de distribution dans chaque bâtiment. Si les réseaux dépassent trois couches de distribution dans un seul emplacement, il est conseillé d’utiliser une couche centrale pour optimiser la conception.

La couche centrale du LAN est une partie essentielle d’un réseau évolutif, et c’est la conception la plus simple. La couche de distribution segmente le réseau et la couche centrale permet une connectivité 24 heures sur 24. La connectivité aux ressources est essentielle pour n’importe quelle entreprise.

Problèmes liés à l’architecture réseau

Un réseau mal conçu peut faire augmenter fortement les coûts de support, provoqué une disponibilité réduite des services et également un soutien limité pour les nouvelles applications et solutions. Une performance moins optimale affecte directement les utilisateurs finaux et leur accès aux ressources.

Voyons plusieurs types de problèmes qu’on peut retrouver sur des réseaux mal conçus :

- Des Domaines de Broadcast étendus : des broadcasts existent dans tous les réseaux. De nombreuses applications et opérations réseau utilisent les broadcasts pour fonctionner correctement. Par conséquent, on ne pourra pas les éliminer complètement. De la même manière, que pour éviter une propagation des problèmes il faut définir clairement les limites.

-

Des Difficultés de gestion :

Un réseau mal conçu peut être désorganisé, mal documenté et les flux de trafic devenir difficilement identifiable. Ces problèmes peuvent rendre le support, la maintenance et la résolution des problèmes très difficiles.

- Des Faiblesses de sécurité : un réseau commuté qui a été conçu avec peu d’attention aux exigences de sécurité sur la couche d’accès peut compromettre l’intégralité de l’ensemble du réseau.

- Et des Problèmes étendus : l’une des raisons d’implémenter une architecture de réseau efficace est de minimiser l’étendue des problèmes lorsqu’ils se produisent. Lorsque l’on ne définit pas clairement les limites de la couche 2 et 3, une défaillance dans une zone de réseau peut avoir un effet de grande portée.

Un réseau mal conçu a toujours un effet négatif. Il devient un fardeau pour le support et un fardeau financier pour n’importe quelle entreprise.

VLAN (Virtual LAN)

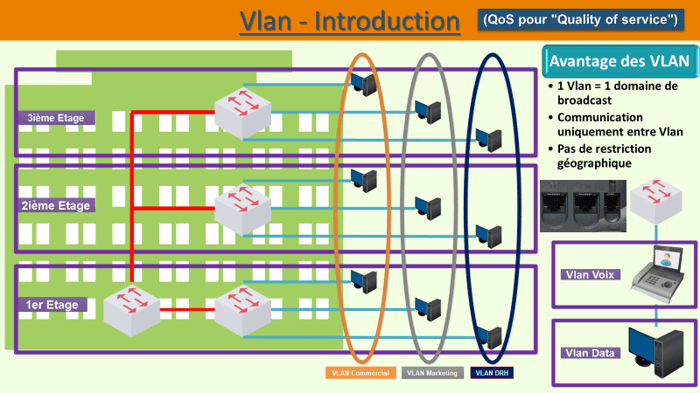

Pour comprendre les VLAN, ou les réseaux locaux virtuels, il est important d'avoir une bonne compréhension des réseaux LAN qui signifie « Local Area Network ». Un LAN c'est un groupe de périphériques qui partagent un domaine de diffusion commun. Lorsqu'un périphérique sur le LAN envoie des diffusions, tous les autres périphériques du même réseau local les reçoivent. On peut dire qu'un LAN est un domaine de diffusion, c'est pareil. Sans VLAN, un switch considère que toutes ses interfaces sont dans le même domaine de diffusion. Ce qui revient à dire que tous les périphériques connectés se trouvent dans le même LAN. Avec les VLAN, un commutateur peut mettre certaines de ses interfaces dans un domaine de diffusion et d'autres interfaces dans un autre.

Chaque domaine de diffusion créé par le switch est appelé un VLAN.

- Un VLAN est un LAN virtuel.

- C'est un domaine de diffusion

- C'est aussi un réseau logique (sous-réseau)

- Les VLAN répondent à 3 besoins :

- Segmentation

- Sécurité

- Et Flexibilité du réseau

Les VLAN

Améliorer les performances du réseau en séparant les grands domaines de diffusion en segments plus petits. il permet à un administrateur réseau de créer des groupes logiques de périphériques. Ces dispositifs agissent comme si, ils étaient dans leur propre réseau indépendant, même s'ils partagent une infrastructure commune avec d'autres VLAN. Un VLAN est un domaine de diffusion logique qui peut s'étendre sur plusieurs segments physiques du LAN. Dans un réseau interconnecté, les VLAN offrent une segmentation et une flexibilité mieux organisées. Il est possible de concevoir une structure VLAN pour nous permettre de regrouper des PC par fonctions, ou bien par des équipes sans se soucier de l'emplacement physique des utilisateurs. Les VLAN permettent de mettre en œuvre des politiques d'accès et de sécurité à des groupes particuliers d'utilisateurs. Les ports dans le même VLAN partagent des diffusions. Ceux qui sont dans différents VLAN ne partagent pas les mêmes diffusions. Contenir les diffusions dans un VLAN pour améliorer les performances globales du réseau.

Un VLAN

Peut exister sur un ou plusieurs switchs. Ils peuvent inclure des stations dans un ou plusieurs bâtiments. Ils peuvent également se connecter à travers les WAN qui signifie « Wide Area Network ».

Le processus qui permet de transférer du trafic réseau d'un VLAN vers un autre à l'aide d'un routeur est appelé le routage inter-VLAN. Chaque VLAN est associé à un sous-réseau IP unique sur le réseau. Cette configuration de sous-réseau par vlan facilite grandement le processus de routage dans un environnement multi-VLAN.

Pour faciliter le routage entre VLAN, il faut connecter les interfaces du routeur au vlan. Ainsi un vlan pourra en joindre un autre en passant par le routeur.

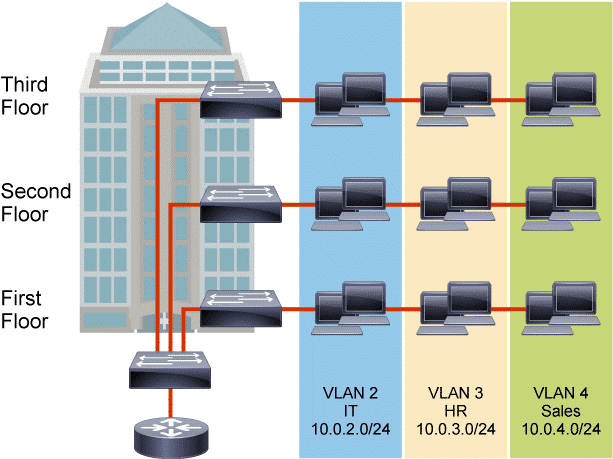

En général, les sous-réseaux sont choisis en fonction des VLAN auxquels ils sont associés. La figure montre que VLAN 2 utilise le sous-réseau 10.0.2.0/24, le VLAN 3 utilise 10.0.3.0/24 et le VLAN 4 utilise 10.0.4.0/24. Dans cet exemple, le troisième octet identifie clairement le VLAN auquel appartient l’appareil.

Création d’un VLAN

Sur de nombreuses switchs Cisco, la commande de configuration globale « vlan + son N° » permet de créer un VLAN et de rentrer dans son mode de configuration afin de lui associer une IP. La même commande précédée de « no » supprime le VLAN en question. Par exemple, nous voulons créer un VLAN qui porte l’id 2 et qu’on nommera « Sales » pour « ventes ».

Tout d’abord, il faut rentrer en mode de configuration globale en faisant un « Configure terminal ».

Ensuite, la commande « vlan 2 » permet de créer le vlan (s’il n’est pas déjà créé) et rentre dans son mode de configuration.

Le sigle (config-vlan) montre bien qu’on est dans la configuration du vlan.

La commande « name Sales » permet d’affecter le nom « Sales » au vlan 2

Pour créer un VLAN,

Il faut simplement lui affecter un numéro et un nom. Le VLAN 1 est le VLAN par défaut. Les VLANs sont identifiés avec un numéro compris entre 1 et 1001, il s’agit du range normal. Les VLAN de1002 à 1005 sont réservés aux protocoles Token Ring et FDDI.

Le token ring, est une topologie de réseau associé à un protocole de réseau local qui fonctionne sur la couche « liaison » du modèle OSI. Le protocole utilise une trame spéciale de trois octets, appelée jeton, qui circule dans une seule direction autour d’un anneau. Les trames token ring parcourent l’anneau dans un sens unique.

FDDI est un type de réseau informatique LAN ou MAN permettant d’interconnecter plusieurs LAN à une vitesse de 100 Mbit/s sur de la fibre optique (ce qui lui permet d’atteindre une distance maximale de 200 km).

C’est un protocole utilisant un anneau à jeton à détection et correction d’erreurs.

Ça topologie, ressemble de près à celle de token ring, à la différence près qu’un ordinateur faisant partie d’un réseau FDDI peut aussi être relié à un second réseau.

Revenons au VLAN, Les ID’ vlan 1 et de 1002 à 1005 sont automatiquement créés et il est impossible de les supprimer.

Les configurations des VLANS sont écrites dans un fichier sur le switch qui se nomme vlan.dat C’est la base de données des VLAN. Pour afficher les VLANs il faut faire un : « show vlan » dans le mode privilégié de l’IOS. Le fichier vlan.dat est stocké dans la mémoire flash.

Pour ajouter un VLAN, il faut spécifier au moins un numéro de VLAN. Si on ne saisit pas de nom pour le VLAN, il sera nommé par défaut. Par exemple pour un vlan id de 4, il portera le nom par défaut de VLAN0004.

Show vlan id 2

La commande show vlan id + son Numéro_de_vlan affiche les informations du vlan.

Cela affiche le contenu du fichier vlan.dat. Dans l'exemple, Le VLAN « Sales », qui est le VLAN 2, est configuré sur le port Fa0/3 du switch.

Cette commande permet d'afficher les ports de switch attribués sur chaque VLAN.

Affectation d'un port à un VLAN

Lorsqu'on connecte un système sur le port d'un switch, il faut l'associer à un VLAN. Pour cela, il faut affecter le vlan au port du switch. Un port qui est associé à un VLAN devient un port d'accès.

La commande configurer terminal permet d'entrer dans le mode de configuration global.

Interface FastEthernet 0/3 entre dans la configuration de cette interface.

Switchport mode access permet de configurer le port en mode accès.

Et switchport access vlan 2 définissez le port dans le vlan 2.

Après la création d'un VLAN, il faut affecter manuellement un port ou plusieurs ports à ce VLAN. Un port peut appartenir à un seul VLAN à la fois.

Par défaut, tous les ports sont membres du vlan1

La commande show vlan brief permet d'afficher les affectations des vlan au port du switch.

Par exemple ici, on voit bien que le port Fa0/3 du switch fait partie du vlan 2.

La commande show vlan en mode de configuration privilégié affiche l'affectation de VLAN et d'autre détail de tous les ports du switch.

La commande show interface FastEthernet0/3 switchport affichera uniquement les informations du VLAN pour l'interface demandée. La sortie de cette commande, montre des informations sur l'interface, où l'on voit bien le VLAN2 ainsi que son nom.

Jonction (802.1Q)

En théorie, pour faire passer les flux d'un vlan d'un switch à un autre, il faudrait un câble pour chaque vlan créé entre les 2 switchs. Plus il y a de Vlan et plus il y a des câbles physiques entre les deux commutateurs.

Les ports sont donc utilisés pour l'interconnexion entre les deux switchs et non pour des utilisateurs. Sur la photo, sur un 3 vlan, et donc 6 ports (3 par switch), utilisés uniquement pour faire passer les flux du vlan d'un switch à un autre.

Pour éviter de gâcher des ressources sur le switch, on utilise un lien Trunk.

Ainsi il sera possible de faire passer plusieurs VLAN sur un même lien.

Un trunk permet le transport de trames de différents VLAN.

Chaque trame qui passe sur ce lien est taguée par un numéro correspondant à son numéro de VLAN.

Le switch transmettra les trames au vlan correspondant en fonction de ses tags.

Un Tag, c'est comme une étiquette qu'on colle au paquet afin de savoir à quel groupe il appartient.

Baliser le VLAN

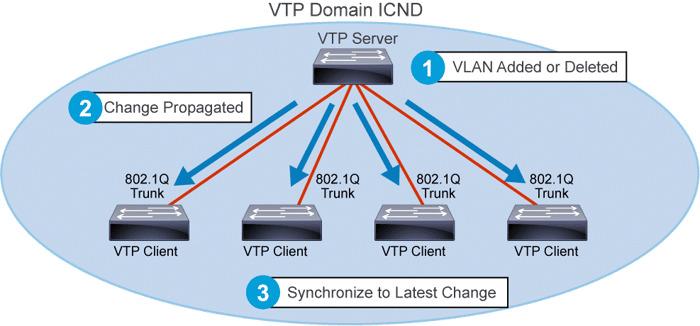

Sur les réseaux de plusieurs VLAN et qui ont plusieurs switchs interconnectés, il faut utiliser un lien Trunk entre les switchs. Le trunk marque le VLAN sur l'entête du paquet, avant de l'envoyer sur l'autre switch.

Le Trunk permet aux switchs de faire circuler des trames de plusieurs VLAN sur un seul lien physique. Par exemple, sur la figure, si le switch1 reçoit un broadcast du port Fa0/1 faisant partit du vlan1, comme le switch 2 a également des ports du même vlan, il devra taguer la trame et l'envoyer sur le trunk pour la transmettre au port du vlan 1 de l'autre commutateur. Le switch 2, quand il recevra cette trame taguée du vlan1, il supprimera l'entête et la transmission à tous les ports faisant partie du vlan 1.

IEEE 802.1Q

Le Trunk, connu aussi sous le nom de I3E 802.1Q, insère à l'entête de la trame d'origine, un champ de 4 octets permettant d'y placer l'id du vlan. L'entête contient toujours les adresses MAC source et destination d'origine. Comme l'entête d'origine a été modifiée, l'encapsulation 802.1Q oblige à recalculer le champ FCS d'origine dans la trame Ethernet, car il est basé sur le contenu de la trame entière. FCS signifie : Frame Check Sequence.

Configuration d'un Trunk

Pour configurer un trunk entre 2 switchs, afin de faire circuler les VLAN, il faut aller en mode de configuration globale en faisant un « Conf T », se connecter sur l'interface en question, ici le port 0/11, et faire un « switchport mode trunk » C'est tout ce qu'il y a à faire.

La commande que l'on voit : « switchport trunk native vlan 99 » permet de définir le vlan natif sur l'id 99. Par défaut sur l'ensemble des switchs le vlan natives est le 1. Certaines trames véhiculées

sur un trunk ne sont pas taguées. Il faut donc pouvoir les placer quelque part. C'est là qu'intervient le vlan natif.

Le village natif

Est le vlan dans lequel sont véhiculées les trames non taguées. Donc si un switch reçoit sur une interface trunk une trame Ethernet standard, il la placera dans ce vlan natif, en quelque sorte, c'est comme un vlan par défaut.

Sur les équipements Cisco, certains protocoles comme CDP (Cisco Discovery Protocol) ou DTP (Dynamic Trunk Protocol) sont véhiculés dans des trames non taguées et donc dans le vlan natif.

DTP est un protocole propriétaire de Cisco, qui gère la négociation automatique du trunk.

La PAO est automatiquement activée.

Pour revenir à la configuration du tronc, il faut bien s'assurer que de l'autre côté la configuration est identique. Dans l'exemple le port Fa0/6 doit être configuré à l'identique que le Fa0/11. En mode trunk et avec un vlan natif défini sur 99 au lieu de 1.

Les commandes : « show interfaces switchport » et « show interfaces trunk » permettent d'afficher les paramètres détaillés du trunk et les informations des VLAN.

DESIGNER LES VLAN'S

Les VLAN permettent de créer des limites afin d'isoler le trafic. Lors de la conception, la topologie des VLAN doit être vue avec attention.

La couche d'accès des commutateurs Cisco prend en charge jusqu'à 64, 256 ou 1024 VLAN. Le nombre maximum de VLAN dépend du commutateur.

Les switchs Cisco ont une configuration d'usine par défaut dans laquelle différents VLAN sont préconfigurés. Le VLAN par défaut des switch est le VLAN 1. Le protocole CDP l'utilise.

Une bonne pratique de sécurité consiste à séparer la gestion du switch et le trafic des données utilisateur afin de rendre impossible aux utilisateurs d'établir une connexion Telnet sur le switch.

Pour administrer un switch Cisco à distance, il doit avoir une adresse IP. Cette IP doit se trouver dans le VLAN de gestion, qui est le VLAN 1 par défaut.

Il est également conseiller, par sécurité, de modifier le VLAN natif par défaut, en vlan 99 par exemple.

Lors de la configuration d'un Trunk, il faut s'assurer que le VLAN natif est bien le même d'un switch à un autre. Si les extrémités sont différentes, des boucles de spanning three peuvent se produire. Dans ce cas, l'IOS remontera des erreurs.

Le protocole DTP pour Dynamic Trunk Protocol, aide à négocier automatiquement le port en mode accès ou en mode trunk. PAO à 2 types de mode :

Le mode Dynamic auto : Ici, le port négociera le mode automatiquement, avec une préférence pour le port d'accès.

Et le mode Dynamic souhaitable : C'est la même chose que le Dynamic auto, sauf une préférence pour le port tronc.

La commande « switchport no dealer » désactive l'auto négociation du switch.

Réseau local de redondance

Si on ajoute des switchs, il est possible d'établir une redondance. La connexion de deux switchs aux mêmes segments de réseau assure un fonctionnement continu s'il y a des problèmes avec l'un des segments. La redondance assure la disponibilité constante du réseau, mais des boucles peuvent se produire si la conception est mauvaise.

Les réseaux commutés de type Ethernet doivent avoir un chemin unique entre deux points, cela s'appelle une topologie sans boucle. La présence de boucle génère des tempêtes de diffusion, qui paralysent le réseau : quand ça se produit, tous les liens sont saturés de diffusion qui tourne en rond sur les boucles réseau. Les tables d'apprentissage des switchs deviennent complètement instables.

Une solution ne serait pas de tirer les câbles en surnombre de manière à ne pas avoir de boucles dans le réseau. Par exemple on pourrait supprimer le segment 4 de la photo. Et de cette manière, il y aurait bien qu'un seul chemin entre le PCA et le PCB. Mais, un bon réseau doit offrir de la redondance pour proposer un chemin alternatif en cas de panne d'une liaison ou d'un switch.

La solution aux boucles est STP (Spanning Tree Protocol).

C'est un protocole réseau de couche 2, permettant de déterminer une topologie réseau sans boucle.

- STP, oblige certains ports à être dans un état bloqué afin de ne pas créer de boucle.

- S'il y a un problème de connectivité avec l'un des segments du réseau, STP rétablira la connectivité en activant automatiquement le chemin bloqué. Cela n'entraînera des retardés que de 30 secondes au maximum.

L'algorithme de spanning tree, garantit l'unicité du chemin entre deux points du réseau tout en n'interdisant pas les câbles en surnombre. Pour cela, il bloque administrativement certains ports des commutateurs.

Sur les switchs Cisco, le spanning tree est activé par défaut.

Retrouvez tous nos cours pour réussir votre CCNA sur la chaîne YouTube de Formip.