Table of Contents

- Syslog

- Présentation

- Format de message

- Configuration

- Utilisation avancée de Syslog pour la surveillance réseau

- Utilisation de la Corrélation de Logs pour l'Analyse

- Intégration de Syslog avec les Outils de Gestion des Événements et des Informations de Sécurité (SIEM)

- Utilisation de la Télémétrie pour une Surveillance Proactive

- Automatisation des Actions de Dépannage

- Conclusion

- FAQs

Syslog

Présentation

Syslog est un protocole qui permet de centraliser les logs de plusieurs équipements réseau.

Par défaut, un équipement centralise lui-même ses logs dans son journal d’évènement. Ce journal est consultable dans l’IOS. Il est également possible d’afficher les logs en direct à l’aide des commandes de « debug ».

Le faites de centralisé les informations de l’ensemble des équipements facilitent grandement la surveillance et dépannage réseau.

Format de message

Voici le format général des messages de log que IOS génère par défaut :

Chaque élément est séparé par deux petits points.

Seq no : indique un numéro de séquence, seulement si la commande « service sequence-numbers » a été entrée sur l’ios. Par défaut, elle n’est pas active, c’est pour cela qu’on voit généralement une étoile sur ce champ.

Time stamp : est un champ pour la date et l’heure de l’évènement. Il faut tout de fois l’activé avec la commande « service time stamps log ».

Le champ suivant est divisé en trois partit :

— Facility : Indique le titre général de l’évènement, par exemple son protocole ou le type de système.

— Severity : indique un numéro compris entre 0 et 7, indiquant le degré de sévérité du message.

– Et MNEMONIC : est une courte description de l’évènement

Pour finir, il reste le champ Description : qui est une description détaillée de l’évènement

Dans le champ severity, il y a plusieurs degrés de sévérité :

Sévérité 0 pour Emergency

1 pour Alert

2 ⇒ Critical

3 ⇒ Error

4 ⇒ Warning

5 ⇒ Notification

6 ⇒ Informational

7 ⇒ Debugging

Si le niveau de sévérité est configuré à 0, cela signifie que seuls les messages de type Urgence seront affichés. Si c’est configuré en 4, tous les messages avec des niveaux de sévérité inférieurs ou égal à 4 seront affichés (par exemple : urgence, alerte, critique, erreur et avertissement).

Le niveau de gravité le plus élevé est le niveau 7, qui est le mode de débogage. Si activées, beaucoup d'informations seront affichées dans le journal et sur la console. À utiliser avec prudence, car cela diminue fortement les performances du réseau.

Par exemple, la commande « debug all » peut faire tomber un switch.

Configuration

Pour implémenter une configuration syslog, il faut indiquer à l’équipement son IP et spécifier le degré de gravité des logs.

La commande « logging » permet de spécifier le serveur syslog. Ici, ce sera le 10.1.10.100. On peut aussi lui indiquer par le hostname.

Et la commande « logging trap » permet de définir le degré de sévérité.

Ici la commande « logging trap informational » correspond à la sévérité 6. On aurait très bien pu faire aussi « logging trap 6 ».

Utilisation avancée de Syslog pour la surveillance réseau

Dans le monde complexe des réseaux informatiques, la surveillance et le dépannage efficaces sont essentiels pour assurer des performances optimales. Le protocole Syslog offre une solution puissante pour la collecte et l'analyse des logs à partir de divers équipements réseau. En plus des fonctionnalités de base mentionnées précédemment, il existe des techniques avancées pour tirer le meilleur parti de Syslog.

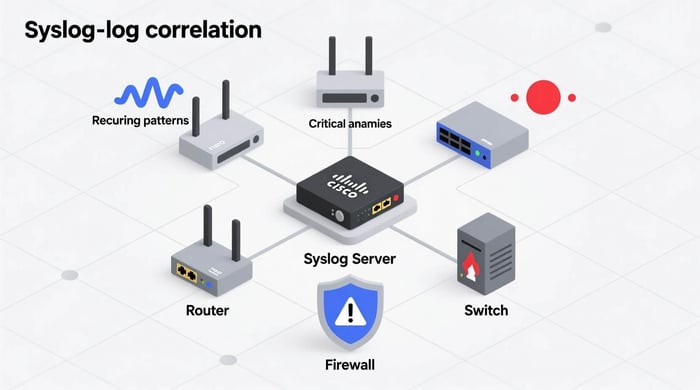

Utilisation de la Corrélation de Logs pour l'Analyse

La corrélation de logs est une méthode avancée permettant d’analyser simultanément les logs de plusieurs équipements réseau afin de détecter :

Schémas récurrents : identifier des comportements ou événements qui se répètent.

Anomalies critiques : repérer des incidents inhabituels pouvant indiquer des problèmes systémiques.

Menaces de sécurité : détecter des attaques coordonnées sur plusieurs points d’accès.

En agrégeant et comparant ces données, les équipes de surveillance peuvent identifier des tendances ou comportements invisibles sur des logs isolés, offrant ainsi une visibilité accrue sur les activités malveillantes et une meilleure capacité de réaction.

Intégration de Syslog avec les Outils de Gestion des Événements et des Informations de Sécurité (SIEM)

Les outils SIEM sont des plates-formes avancées conçues pour collecter, normaliser, analyser et corréler de vastes quantités de données de sécurité à partir de diverses sources, y compris les logs réseau. En intégrant Syslog avec une solution SIEM, les organisations peuvent bénéficier d'une visibilité accrue sur les activités réseau, ainsi que d'une capacité améliorée à détecter et à répondre aux menaces de sécurité en temps réel. Par exemple, l'intégration de Syslog avec un SIEM pourrait permettre de détecter des comportements anormaux sur le réseau, tels que des tentatives d'accès non autorisées ou des activités de reconnaissance suspectes, déclenchant ainsi des alertes pour une action immédiate.

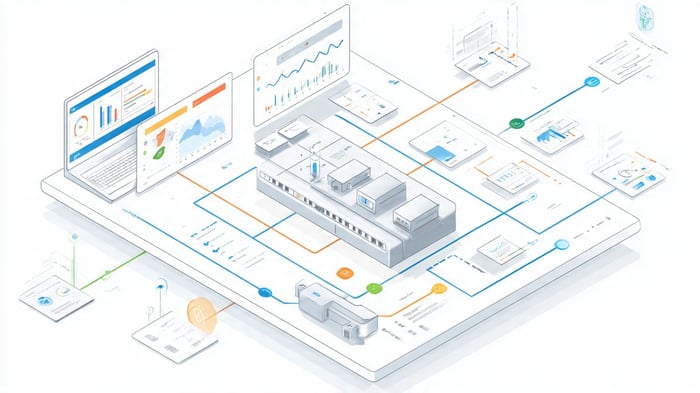

Utilisation de la Télémétrie pour une Surveillance Proactive

La télémétrie consiste à collecter et à analyser des données en temps réel sur les performances du réseau, telles que la bande passante, les temps de latence et les erreurs de transmission. En combinant la télémétrie avec Syslog, les équipes informatiques peuvent obtenir une image plus complète de la santé et de la performance du réseau, ce qui leur permet de détecter et de résoudre les problèmes potentiels avant qu'ils n'affectent les opérations commerciales. Par exemple, en surveillant en temps réel les métriques de performance du réseau à l'aide de la télémétrie, les équipes informatiques peuvent identifier les goulots d'étranglement et les points faibles, ce qui leur permet de prendre des mesures correctives avant que les utilisateurs ne remarquent une dégradation des performances.

Automatisation des Actions de Dépannage

L'automatisation des actions de dépannage basées sur les logs Syslog peut permettre une réponse plus rapide et plus efficace aux incidents réseau. En établissant des règles prédéfinies basées sur les modèles de logs courants, les organisations peuvent configurer des scripts ou des actions automatisées pour résoudre automatiquement les problèmes courants ou déclencher des alertes pour une intervention humaine lorsque des problèmes plus complexes sont détectés. Par exemple, en utilisant des scripts d'automatisation, les équipes informatiques peuvent configurer des règles pour redémarrer automatiquement les services réseau en cas de défaillance ou pour bloquer l'accès à des adresses IP suspectes en réponse à des tentatives de piratage.

Conclusion

En exploitant pleinement les fonctionnalités avancées de Syslog et en l'intégrant dans une approche globale de surveillance et de dépannage réseau, les organisations peuvent améliorer la visibilité, renforcer la sécurité et augmenter l'efficacité opérationnelle de leurs infrastructures informatiques. En investissant dans des solutions de gestion des logs et des outils d'analyse avancés, les équipes informatiques peuvent être mieux équipées pour relever les défis complexes du paysage réseau moderne. En adoptant une approche proactive de la surveillance et de la gestion des incidents, les organisations peuvent réduire les temps d'arrêt, améliorer la productivité et garantir la continuité des activités, ce qui est essentiel dans un environnement informatique en constante évolution et de plus en plus complexe.

Suivez le parcours CCNA sur le site Formip et retrouvez tous nos cours pour réussir votre CCNA sur la chaîne YouTube de Formip.

Pour approfondir la configuration et la surveillance des équipements réseau, découvrez notre guide complet sur le Démarrage des équipements Cisco : CPU RAM ROM FLASH.

FAQs

Qu’est-ce que Syslog ?

Syslog est un protocole standard utilisé pour centraliser et gérer les logs de plusieurs équipements réseau, facilitant la surveillance et le dépannage.

Quels types de messages Syslog peut-on recevoir ?

Les messages Syslog contiennent des informations comme : le numéro de séquence, le timestamp, la facility, le severity, le mnemonic et la description de l’évènement.

Quels sont les niveaux de sévérité dans Syslog ?

Les niveaux vont de 0 à 7 :

0 : Emergency

1 : Alert

2 : Critical

3 : Error

4 : Warning

5 : Notification

6 : Informational

7 : Debugging

Comment configurer Syslog sur un équipement Cisco ?

On utilise la commande logging pour définir le serveur Syslog et logging trap pour spécifier le niveau de sévérité souhaité.

Quelle est l’utilité de la corrélation de logs ?

La corrélation permet d’analyser simultanément les logs de plusieurs équipements pour détecter des schémas, anomalies ou tentatives de piratage.

Comment intégrer Syslog avec un SIEM ?

Syslog peut être connecté à un outil SIEM pour collecter, normaliser et analyser les logs, améliorant la détection des incidents de sécurité en temps réel.

Qu’est-ce que la télémétrie dans Syslog ?

La télémétrie collecte et analyse les données réseau en temps réel, comme la bande passante, la latence ou les erreurs, pour une surveillance proactive.

Peut-on automatiser des actions à partir des logs Syslog ?

Oui, il est possible de configurer des scripts ou règles d’automatisation pour résoudre automatiquement certains incidents ou déclencher des alertes pour une intervention humaine.

Pourquoi sauvegarder les logs Syslog est important ?

La sauvegarde permet de restaurer les données en cas de panne, de corruption ou de perte de configuration, assurant la continuité et la sécurité du réseau.

Où apprendre à maîtriser Syslog et la gestion des logs Cisco ?

Vous pouvez suivre le parcours CCNA sur le site Formip et retrouver tous les cours sur la chaîne YouTube Formip pour approfondir vos connaissances.