Sécuriser l’IOS Cisco

Sécuriser l’IOS Cisco

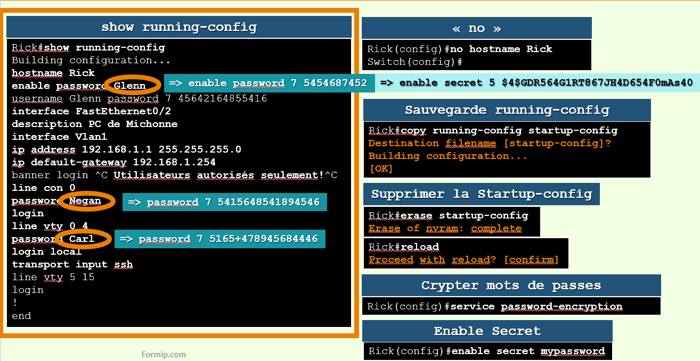

Tout ce que vous configurez sur un commutateur ou un routeur est stocké dans un fichier de configuration qu’on appelle la « running-config ».

Ça se traduit par le fichier de configuration en cours d’exécution.

La commande « show running-config » permet d’afficher l’ensemble de la configuration qui est en cours d’exécution.

Il s’agit de la configuration qui est active pour le moment.

Dans l’exemple, on peut voir l’ensemble de la configuration que l’on a faite auparavant.

Si vous voulez supprimer quelque chose de la running-config, il suffit de mettre simplement un « no » devant la ligne à supprimer.

Par exemple, si on envoie la commande « no hostname Rick », l’IOS supprimera le hostname Rick et remettra celui d’origine.

La running-config est stockée dans la mémoire RAM, ce qui signifie que si vous éteignez votre appareil, votre configuration est perdue.

Pour éviter ça, il faut enregistrer la running-config sur la startup-config.

La commande « copy running-config startup-config » permet de copier le fichier qui est en cours d’exécution dans le fichier qui sera chargé au démarrage de l’équipement.

La running-config se situe dans la mémoire RAM et la startup-config est située dans la mémoire NVRAM.

Chaque fois que vous allumez votre appareil, il cherchera le fichier de la startup-config dans la mémoire NVRAM et le copiera dans le fichier de la running-config de notre RAM.

Pour supprimer le fichier de la startup-config :

Il faut taper la commande « erase startup-config », confirmer la demande, et redémarrer le commutateur ou routeur pour que cela prenne effet, avec la commande « reload ».

Maintenant, revenons sur la sortie de notre commande « show running-config ».

Vous pouvez voir que l’ensemble des mots de passe sont affichés en clair…

Ce qui n’est pas très bon pour la sécurité, car toute personne ayant accès à ce fichier de configuration aura les mots de passe…

Pour corriger ça, il existe une commande qui nous permet de crypter tous les mots de passe de la configuration.

Il s’agit de la commande « service password-encryption ».

On peut voir que les mots de passe ont été cryptés et qu’il y a un « 7 » devant le mot de passe.

Il s’agit du type de cryptage.

Avec la commande « service password-encryption » il s’agit d’un type 7.

Même si c’est mieux, le type 7 n’est pas très sécurisé, car sur internet, il est très facilement possible de déchiffrer ce type de mot de passe en quelques clics de souris.

Cisco a mis en place une solution pour contrer cela.

Il s’agit d’utiliser un hachage MD5.

C’est beaucoup plus sécurisé.

Voyons un exemple pour le mot de passe « enable » :

Au lieu du mot-clé « password », il faut utiliser le mot « secret ».

Cela créera un hachage MD5 du mot de passe et l’enregistrera dans la running-config.

Il peut devenir ennuyeux de parcourir l’intégralité de la configuration à chaque fois que vous voulez vérifier un seul élément.

L’IOS Cisco a quelques astuces que nous pouvons utiliser pour nous faciliter la vie :

Au lieu de simplement taper « show running-config » vous pouvez utiliser le « include » pour n’afficher que les lignes qui contiennent un certain mot.

Dans l’exemple, il s’agit du mot « secret ».

Vous pouvez utiliser aussi le « begin » pour afficher le fichier de conf qu’à partir d’un mot ou d’une série de mots.

Dans l’exemple il nous affiche toutes les lignes qui suivent après « line con 0 »

Dans la CLI, il y a une chose qui est assez agaçante, est que, quand on se trompe de commande… un message de ce type s’affiche ! :

Par accident, je tape la commande « show » avec 3 w…

Et cette commande n’existe pas.

L’IOS pense alors que j’ai tapé le nom d’hôte d’un périphérique et que je souhaite le joindre par Telnet.

Il effectue donc une recherche DNS, pensant que c’est un nom d’hôte, et bien sûr, il n’obtiendra jamais de réponse.

Cela peut prendre plusieurs secondes et il est impossible de l’annuler…

Pour résoudre ce problème, il faut taper la commande « no ip domain-lookup ».

![]()

Elle indique au commutateur qu’il ne doit pas essayer de faire des recherches DNS.

Parfois, la CLI vous montrera des messages de notification comme celui-ci :

Même si ce genre de message peut être utile, ça reste ennuyeux quand on tape une série de commandes ou bien alors qu’on effectue de la recherche de panne sur l’équipement, car ce message s’affiche en plein milieu de votre commande, comme le montre l’exemple…

Heureusement, il y a une commande pour empêcher ceci :

La commande « logging synchronous » permet de garder la dernière ligne lisible.

Cette commande est à faire généralement sur la configuration de l’accès au port Console et sur les lignes virtuelles, pour les connexions Telnet ou SSH.

Le message s’affichera au-dessus pour ne pas déranger notre commande.

Conclusion

En conclusion, sécuriser l’IOS Cisco est une étape cruciale pour garantir la protection des données et des systèmes réseau. L'IOS Cisco est au cœur de la configuration et de la gestion des périphériques réseau, stockant toutes les informations essentielles dans des fichiers de configuration. Veiller à ce que ces fichiers soient sécurisés et essentiel pour éviter toute violation de sécurité.

La commande "service password-encryption" est un premier pas important, bien qu'elle utilise un cryptage de type 7, qui peut être compromis. Privilégier l'utilisation de hachages MD5 en remplaçant les mots de passe par des mots-clés "secret" renforce considérablement la sécurité.

L'optimisation de la ligne de commande avec des options telles que "include" et "begin" facilite la navigation dans les configurations étendues. De plus, des ajustements tels que "no ip domain-lookup" et "logging synchronous" améliorent l'efficacité opérationnelle en réduisant les délais et les interruptions inutiles.

En somme, en adoptant des bonnes pratiques de sécurisation et d'optimisation de l'IOS Cisco, les administrateurs réseau peuvent renforcer la résilience de leurs infrastructures, assurant ainsi un fonctionnement fluide et sécurisé des réseaux. La vigilance et la mise en œuvre constante de mesures de sécurité sont essentielles pour faire face aux menaces en constante évolution dans le paysage informatique actuel.

Retrouvez tous nos cours pour réussir votre CCNA sur la chaîne YouTube de Formip.