Table of Contents

- Acte 1 : Le Vendredi Noir

- Acte 2 : Comprendre la Différence - Les Trois Piliers

- Acte 3 : Comparaison Sécuritaire - VLAN vs Sous-réseau

- Acte 4 : Framework de Décision - Quand Utiliser VLAN ou Sous-réseau ?

- Acte 5 : Les Règles d'Or de la Segmentation Réseau

- Épilogue : Le Réseau de Thomas, 6 Mois Plus Tard

- 🎯 Conclusion : Maîtriser la Différence entre VLAN et Sous-réseau

- Pour Aller Plus Loin

- FAQs

🛡️ Différence entre VLAN et Sous-réseau : Le Guide Terrain Ultime

Comprendre VLAN, VLSM et sous-réseaux avec un cas réel de sécurité réseau

Quelle est la différence entre VLAN et sous-réseau ? Cette question revient constamment chez les administrateurs réseau, les candidats au CCNA et les professionnels gérant des réseaux PME/SOHO. Beaucoup confondent ces technologies réseau pourtant complémentaires. Dans ce guide complet, nous allons démystifier la différence entre VLAN et sous-réseau, comprendre le rôle du VLSM, et surtout découvrir pourquoi cette distinction est cruciale pour la sécurité de votre infrastructure réseau.

À travers l'histoire vraie d'un incident de sécurité, vous découvrirez pourquoi comprendre la différence entre VLAN et sous-réseau peut vous éviter un ransomware à 50 000€. Prêt à transformer votre approche de la segmentation réseau ?

Acte 1 : Le Vendredi Noir

Paris, 14h37 un vendredi après-midi

Thomas, administrateur système d'une PME de 45 personnes, reçoit un appel paniqué du directeur : "Les caméras de vidéosurveillance ne fonctionnent plus, et maintenant... personne ne peut accéder aux fichiers comptables !"

En 15 minutes, Thomas découvre l'horreur :

- Les caméras IP chinoises (jamais mises à jour) ont été compromises

- Les attaquants ont piraté les caméras et sont entrés dans le réseau

- Tout était sur le même réseau : caméras, serveurs, postes utilisateurs

- Les données sont maintenant chiffrées par un ransomware

💰 Montant de la rançon : 50 000€

La question que Thomas se pose : "Comment j'en suis arrivé là ?"

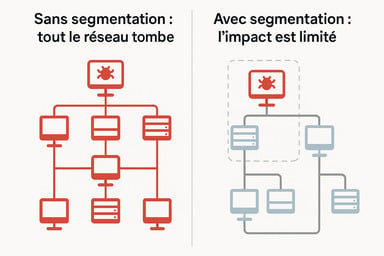

La réponse tient en trois mots : Pas de segmentation VLAN

Acte 2 : Comprendre la Différence - Les Trois Piliers

Avant de comprendre comment Thomas aurait pu éviter ce désastre, décortiquons les concepts qui créent la confusion entre VLAN, sous-réseau et VLSM. Ces trois technologies réseau ont des rôles distincts mais complémentaires.

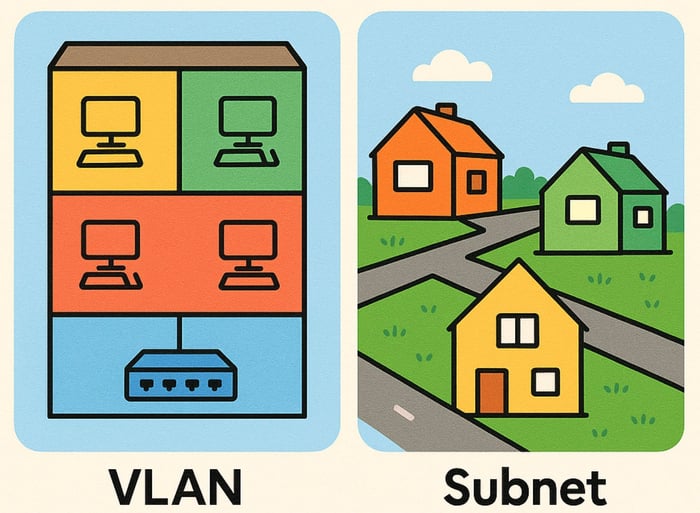

🏗️ Le Sous-réseau : Les Fondations (Layer 3)

Définition du sous-réseau (Subnetting)

Le subnetting est une technique Layer 3 qui consiste à diviser un grand réseau IP en plusieurs petits réseaux logiques. Pensez à un immeuble divisé en appartements avec des numéros différents.

Exemple concret de sous-réseau :

Division en sous-réseaux

├── 192.168.1.0/26 (62 hôtes) → Étage 1

├── 192.168.1.64/26 (62 hôtes) → Étage 2

├── 192.168.1.128/26 (62 hôtes) → Étage 3

└── 192.168.1.192/26 (62 hôtes) → Étage 4

Avantages et limites du sous-réseau :

🎭 Le VLSM : L'Optimisation du Sous-réseau

Qu'est-ce que le VLSM (Variable Length Subnet Mask) ?

Le VLSM est une technique avancée de subnetting qui permet d'utiliser des masques de sous-réseau de tailles différentes dans un même réseau. C'est l'art de découper avec précision pour ne pas gaspiller d'adresses IP.

Exemple terrain SOHO avec VLSM :

Vous avez un réseau 192.168.10.0/24 pour :

- 50 postes utilisateurs

- 2 serveurs

- 10 caméras IP

- 5 imprimantes

192.168.10.64/26 → 62 IP pour serveurs (GASPILLAGE!) 192.168.10.128/26 → 62 IP pour caméras (gaspillage)

192.168.10.64/28 → 14 IP pour caméras ✅

192.168.10.80/29 → 6 IP pour imprimantes ✅

192.168.10.88/30 → 2 IP pour serveurs ✅

Ce que le VLSM apporte :

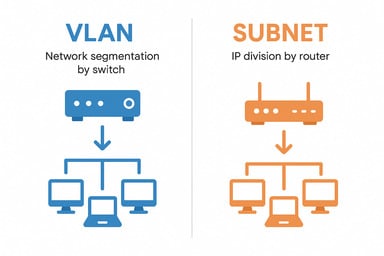

🛡️ Le VLAN : La Vraie Segmentation Sécurisée (Layer 2)

Définition du VLAN (Virtual Local Area Network)

Un VLAN est une segmentation logique au niveau Layer 2 (switch). C'est LA différence fondamentale avec le sous-réseau qui opère au Layer 3 (routeur).

L'analogie parfaite pour comprendre la différence entre VLAN et sous-réseau :

Le sous-réseau, c'est diviser un immeuble en appartements avec des numéros différents. Le VLAN, c'est installer des portes blindées et des systèmes d'accès contrôlé entre chaque appartement.

Exemple concret : L'entreprise de Thomas

├── PC Compta (192.168.1.10/26) → sous-réseau A

├── Caméra IP Chinoise (192.168.1.70/26) → sous-réseau B ├── Serveur Fichiers (192.168.1.200/26) → sous-réseau D └── Imprimante RH (192.168.1.130/26) → sous-réseau C

❌ Problème : Malgré les différents sous-réseaux, tout communique au Layer 2. La caméra compromise peut lancer des attaques ARP poisoning, VLAN hopping, broadcast storms sur TOUS les sous-réseaux.

├── VLAN 10 (192.168.10.0/24) → PC Compta

├── VLAN 20 (192.168.20.0/28) → Caméra IP → ISOLÉE Layer 2

├── VLAN 30 (192.168.30.0/27) → Serveur Fichiers

└── VLAN 40 (192.168.40.0/27) → Imprimante RH

✅ Résultat : Isolation complète Layer 2 + contrôle Layer 3 via ACL. La caméra compromise reste BLOQUÉE dans VLAN 20.

Avantages sécuritaires des VLANs :

Acte 3 : Comparaison Sécuritaire - VLAN vs Sous-réseau

Réponse directe : Oui, beaucoup moins sécurisé. La différence entre VLAN et sous-réseau en termes de sécurité est énorme, et voici pourquoi.

📊 Tableau Comparatif : Différence entre VLAN et Sous-réseau

| Critère de Sécurité | Sous-réseau seul | VLAN seul | VLAN + Sous-réseau |

|---|---|---|---|

| Isolation Layer 2 | ❌ Aucune | ✅ Totale | ✅ Totale |

| Protection broadcast | ⚠️ Partielle (même domaine) | ✅ Complète (domaines séparés) | ✅ Complète |

| Contrôle inter-segments | ❌ Difficile sans firewall | ✅ Via ACL switch | ✅ ACL + Firewall |

| Protection ARP poisoning | ❌ Vulnérable | ✅ Protégé par VLAN | ✅ Protégé |

| Prévention VLAN hopping | N/A | ⚠️ Si bien configuré | ✅ Oui avec best practices |

| Isolation IoT/caméras | ❌ Impossible | ✅ Isolation native | ✅ Double protection |

| Complexité déploiement | 🟢 Faible | 🟡 Moyenne | 🔴 Élevée mais nécessaire |

| Recommandation PME/SOHO | ❌ Insuffisant | ✅ Minimum requis | ✅ Architecture professionnelle |

🎯 Cas d'usage terrain réels

192.168.1.0/26 → Postes comptables (données sensibles) 192.168.1.64/26 → Imprimantes réseau + NAS

⚠️ DANGER : Imprimante compromise = accès direct au NAS et aux postes comptables via Layer 2

VLAN 10 (192.168.10.0/24) → Postes comptables

VLAN 20 (192.168.20.0/24) → Imprimantes + NAS + ACL : VLAN 20 ne peut PAS initier de connexion vers VLAN 10 + Seuls les postes VLAN 10 peuvent accéder au NAS (VLAN 20)

→ Apprenez à configurer les VLANs et ACLs sur Cisco

192.168.1.0/24 → TOUT (30 postes + 8 caméras IP)

💀 Caméra chinoise compromise = Game Over Accès total au réseau via Layer 2

VLAN 10 (192.168.10.0/24) → 30 Utilisateurs

VLAN 66 (192.168.66.0/28) → 8 Caméras IoT (ISOLÉ)

+ Firewall :

VLAN 66 → Internet uniquement

VLAN 66 → VLAN 10 : DENY ALL + Seul le serveur NVR (VLAN 30) peut accéder aux caméras

Acte 4 : Framework de Décision - Quand Utiliser VLAN ou Sous-réseau ?

🚀 Guide de décision selon la taille du réseau

📱 Scénario A : Très petit réseau domestique (< 10 devices)

Solution : Sous-réseaux avec firewall basique suffisant

Niveau de risque : 🟢 Faible (usage domestique uniquement)

🏢 Scénario B : SOHO/PME avec IoT (10-50 devices)

Solution : VLANs OBLIGATOIRES - C'est ici que la différence entre VLAN et sous-réseau devient critique

VLAN 20 (192.168.20.0/28) → IoT/Caméras (8 devices)

- ISOLÉ VLAN 30 (192.168.30.0/29) → Serveurs (2-3 serveurs)

VLAN 99 (192.168.99.0/29) → Management switches + ACLs strictes entre VLANs + IoT peut uniquement accéder à Internet

Niveau de risque sans VLAN : 🔴 Critique

→ Consultez notre guide complet de configuration VLAN pour PME

🏭 Scénario C : PME structurée (50-200 devices)

Solution : VLANs + VLSM + Firewall nouvelle génération

VLAN 20 (192.168.20.0/27) → Serveurs (optimisé VLSM - 20 serveurs)

VLAN 30 (192.168.30.0/28) → IoT (optimisé VLSM - 12 devices)

VLAN 40 (192.168.40.0/26) → Wi-Fi invités (60 connexions max)

VLAN 50 (192.168.50.0/27) → VoIP (20 téléphones IP) + Firewall next-gen avec inspection DPI + IDS/IPS sur VLANs critiques (serveurs) + VLAN dédié pour le management

🏢 Scénario D : Grande entreprise (200+ devices)

Solution : Architecture segmentée complète avec micro-segmentation

VLSM pour optimisation maximale Firewall next-gen avec SD-WAN 802.1X (authentification dynamique par port)

Micro-segmentation avec Cisco TrustSec Network Access Control (NAC)

Acte 5 : Les Règles d'Or de la Segmentation Réseau

✅ Best Practices VLAN et Sous-réseau - À FAIRE

- Dès 10 postes : Implémentez des VLANs

- VLAN Utilisateurs (données métier)

- VLAN IoT isolé (caméras, imprimantes, thermostats)

- VLAN Management (accès admin switches/routeurs)

- VLAN Invités (Wi-Fi visiteurs - Internet uniquement)

- Toujours isoler les devices IoT dans un VLAN dédié

Les caméras IP chinoises, thermostats connectés et imprimantes réseau sont des portes ouvertes aux attaquants

Règle d'or : IoT → Internet only, jamais d'accès aux autres VLANs - Utilisez VLSM dès la phase de planification réseau

Ne gaspillez pas vos plages /24 pour 3 serveurs

Pensez évolutivité et optimisation

→ Téléchargez notre calculateur VLSM gratuit - Configurez des ACLs inter-VLAN obligatoirementdeny ip 192.168.20.0 0.0.0.255 192.168.10.0 0.0.0.255

// Le VLAN IoT (20) ne peut PAS initier de connexion vers les utilisateurs (10)

permit ip 192.168.10.0 0.0.0.255 192.168.20.0 0.0.0.255

// Seuls les utilisateurs peuvent accéder aux devices IoT (ex: imprimantes) - Sécurité VLAN : VLAN natif ≠ VLAN 1

Changez toujours le VLAN natif par défaut

Désactivez le VLAN 1 sur tous les trunks

Évitez les attaques VLAN hopping

Erreurs fatales à éviter absolument

- ❌ Déployer un réseau plat sans VLAN (même en SOHO avec 15 postes)

- ❌ Croire que les sous-réseaux apportent une sécurité suffisante

- ❌ Mettre les caméras IoT sur le même VLAN que les données sensibles

- ❌ Oublier de configurer des ACLs entre VLANs (VLAN = passoire sans ACL)

- ❌ Laisser le VLAN 1 par défaut et actif sur les trunks

- ❌ Ne pas documenter votre plan d'adressage VLAN/sous-réseau

Épilogue : Le Réseau de Thomas, 6 Mois Plus Tard

Après l'incident ransomware, Thomas a reconstruit son réseau en appliquant correctement la différence entre VLAN et sous-réseau. Voici son architecture finale :

├── VLAN 10 (192.168.10.0/24) → 45 postes utilisateurs

│ └── ACL : Accès contrôlé vers VLAN 30 (serveurs)

│ ├── VLAN 20 (192.168.20.0/28) → 8 caméras IoT

│ └── ISOLÉES : Internet only + 1 serveur NVR autorisé

│ ├── VLAN 30 (192.168.30.0/27) → 3 serveurs (Exchange, fichiers, NVR)

│ └── Protection maximale : Firewall + IDS

│ ├── VLAN 40 (192.168.40.0/26) → Wi-Fi invités

│ └── Internet uniquement, zéro accès réseau interne

│ └── VLAN 99 (192.168.99.0/29) → Management switches

└── Accès admin uniquement Firewall inter-VLAN (règles strictes) : ━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━

- VLAN 20 (IoT) → Internet : PERMIT

- VLAN 20 → VLAN 10 (utilisateurs) : DENY ALL

- VLAN 20 → VLAN 30 (serveurs) : DENY ALL sauf NVR

- VLAN 40 (invités) → Tous les VLANs internes : DENY

- VLAN 10 ↔ VLAN 30 : PERMIT avec inspection DPI

🎯 Résultats mesurés après 6 mois :

- Coût initial : 2 jours de configuration + switch manageable (~1500€)

- Économie : 50 000€ (ransomware évité) + réduction prime assurance

- Temps de ROI : Immédiat dès le premier incident bloqué

🎯 Conclusion : Maîtriser la Différence entre VLAN et Sous-réseau

La question de départ : "Pourquoi utiliser des VLANs si j'ai déjà des sous-réseaux ?"

Réponse définitive :

La différence entre VLAN et sous-réseau est fondamentale : ce ne sont PAS des alternatives, mais des technologies complémentaires qui opèrent à des niveaux différents du modèle OSI.

- Sous-réseau (Layer 3) = Organisation logique des adresses IP

- VLSM (Layer 3) = Optimisation du plan d'adressage

- VLAN (Layer 2) = Isolation sécuritaire au niveau switch

- Ensemble (Layer 2 + 3) = Architecture réseau professionnelle et sécurisée

En résumé pour votre réseau PME/SOHO :

- VLANs = OBLIGATOIRE pour la sécurité (isolation Layer 2)

- Sous-réseaux = NÉCESSAIRE pour l'organisation (routage Layer 3)

- VLSM = RECOMMANDÉ pour l'optimisation (plan d'adressage professionnel)

- ACLs inter-VLAN = CRITIQUE pour le contrôle d'accès

Comprendre la différence entre VLAN et sous-réseau n'est pas qu'une question théorique pour le CCNA. C'est une compétence terrain qui peut vous éviter un incident de sécurité catastrophique.

💬 Et vous, vos caméras IP sont sur quel VLAN ? 😏

Damien - FormIP | Formations CCNA & Cybersécurité

Pour Aller Plus Loin

FAQs

🔹 Quelle est la différence entre un VLAN et un sous-réseau ?

Un VLAN (Virtual LAN) segmente le réseau au niveau 2 (Layer 2) du modèle OSI, tandis qu’un sous-réseau (subnet) divise les adresses IP au niveau 3 (Layer 3).

👉 En clair : le VLAN isole physiquement le trafic sur le switch, alors que le sous-réseau organise logiquement les adresses IP.

🔹 Pourquoi utiliser des VLANs si j’ai déjà des sous-réseaux ?

Parce qu’un sous-réseau n’assure pas l’isolation sécuritaire.

Un VLAN empêche les appareils compromis (comme des caméras IP) d’accéder aux autres segments du réseau.

C’est la base d’une segmentation sécurisée en entreprise.

🔹 Le VLSM, c’est quoi exactement ?

Le VLSM (Variable Length Subnet Mask) permet d’utiliser des masques de sous-réseau de tailles différentes pour optimiser les adresses IP.

Exemple : attribuer /30 à deux serveurs et /28 à dix caméras IP, au lieu de gaspiller un /24 entier.

🔹 VLAN et sous-réseau : faut-il choisir entre les deux ?

Non, ils sont complémentaires :

Le VLAN segmente le réseau au Layer 2.

Le Sous-réseau organise et route au Layer 3.

Ensemble, ils forment une architecture réseau sécurisée et performante.

🔹 Un VLAN améliore-t-il vraiment la sécurité ?

Oui. Les VLANs isolent les flux de données entre utilisateurs, serveurs et objets connectés (IoT).

En cas de piratage, le périphérique compromis reste confiné dans son VLAN.

Résultat : aucune propagation d’attaque dans le reste du réseau.

🔹 Comment choisir entre plusieurs VLANs ?

Tout dépend de la taille et du risque :

🏠 Moins de 10 appareils : un seul réseau + firewall suffit.

🏢 PME (10–50 appareils) : VLANs obligatoires (utilisateurs, IoT, serveurs, invités).

🏭 >50 appareils : VLANs + VLSM + ACL + firewall nouvelle génération.

🔹 Les VLANs sont-ils difficiles à configurer ?

Non, la configuration de base est simple :

Crée les VLANs sur le switch.

Associe chaque port à un VLAN.

Configure le routage inter-VLAN sur le routeur.

Ajoute des ACLs (Access Control Lists) pour contrôler le trafic entre VLANs.

👉 Exemple concret dans la formation CCNA de FormIP.

🔹 Quelles erreurs faut-il éviter avec les VLANs ?

Laisser le VLAN 1 actif (par défaut).

Oublier les ACLs inter-VLAN.

Mélanger IoT et postes utilisateurs.

Ne pas documenter le plan d’adressage VLAN/sous-réseau.

🔹 Quelle est la meilleure pratique pour les caméras IP ?

Toujours créer un VLAN IoT dédié :

VLAN isolé (Layer 2)

Accès Internet uniquement

Aucune communication avec les serveurs ou postes utilisateurs

➡️ Cela évite qu’une caméra compromise propage un malware dans tout le réseau.

🔹 Quelle architecture réseau recommandez-vous pour une PME ?

Une segmentation typique :

VLAN 10 : Utilisateurs

VLAN 20 : IoT / Caméras

VLAN 30 : Serveurs

VLAN 40 : Wi-Fi invités

VLAN 99 : Management

Avec ACLs inter-VLAN et firewall pour contrôler les échanges.

🔹 Comment le VLAN et le sous-réseau impactent-ils la performance ?

Les VLANs réduisent le broadcast domain, donc moins de trafic inutile.

Les sous-réseaux facilitent le routage et la gestion IP.

Résultat : réseau plus rapide, stable et sécurisé.

🔹 Le VLAN est-il indispensable pour passer le CCNA ?

Oui. La configuration et la gestion des VLANs font partie des compétences clés du CCNA 200-301.

Comprendre la différence entre VLAN et sous-réseau est indispensable pour réussir l’examen et travailler en entreprise.