PPP (POINT-TO-POINT PROTOCOL)

Dans ce cours, nous allons parler du protocole WAN et VPN et PPP !

Rappelez-vous, les protocoles WAN et VPN fonctionnent sur la couche physique et la couche de liaison de données.

PPP fonctionne sur la couche de liaison de données qui a été divisée en deux parties :

- On a NCP

- Et LCP

LCP se charge de la mise en place du lien.

Et NCP s’assure que l’on peut envoyer divers protocoles IP sur ce lien.

Par exemple l’IPv6, ou même CDP.

Il existe deux protocoles d’authentification pour PPP :

- On a le PAP qui est une authentification sans cryptage.

C’est-à-dire que les mots de passe circulent en clair sur le réseau.

- Et on a le CHAP, qui lui dispose d’une authentification cryptée !

Il vaut mieux donc, utiliser le protocole CHAP !

Passons maintenant à la configuration !

On déclare nos IP sur les interfaces, et on active le protocole PPP avec la commande « encapsulation ppp ».

Le protocole doit être identique des deux cotés de la liaison série.

Pour une authentification PAP, il faut avoir au préalable configuré un username avec mot de passe, comme si c’était l’autre routeur qui venait se connecter.

Ensuite, il faut bien lui spécifier qu’on utilise l’authentification PAP avec la commande « ppp authentication pap » et pour finir, on lui dit de se présenter avec l’identifiant qui aura été configuré sur l’autre routeur !

Pour le protocole CHAP, c’est le même principe, sauf qu’ici, il faut obligatoirement que le mot de passe corresponde sur les deux routeurs !

Et dans ce mode, le routeur se présentera avec son hostname.

PPP MULTILINK

Parmi les nouveautés de la dernière version du CCNA se trouve la configuration d’agrégation de liens série PPP, plus connue sous le nom de PPP Multilink.

Comme un Etherchannel en Ethernet, le PPP Multilink permet de regrouper virtuellement plusieurs liaisons en une seule interface virtuelle.

Ce qui permet aussi d’augmenter la bande passante et d’avoir de la redondance sur son lien.

Coté configuration, on crée d’abord l’interface virtuelle multilink, et ensuite, on configure les interfaces séries à intégrer dans le groupe !

Il faut bien entendu que le numéro de groupe multilink corresponde dans la configuration des interfaces !

VPN (VIRTUAL PRIVATE NETWORK)

Dans les cours précédents, on a vu les différents protocoles WAN que l’on pouvait utiliser avec des lignes dédiées et privées, loué à des fournisseurs de services !

Ce type de liaison comporte un coût très élevé, c’est pourquoi on va voir comment utiliser internet pour connecter différents sites !

Le principal avantage d’utiliser internet est qu’il est beaucoup moins cher qu’une ligne dédiée !

Après, l’inconvénient, c'est qu’« internet » est un réseau public, donc on n’a aucune idée de qui pourrait espionner nos données !

C’est là qu’intervient le VPN !!!

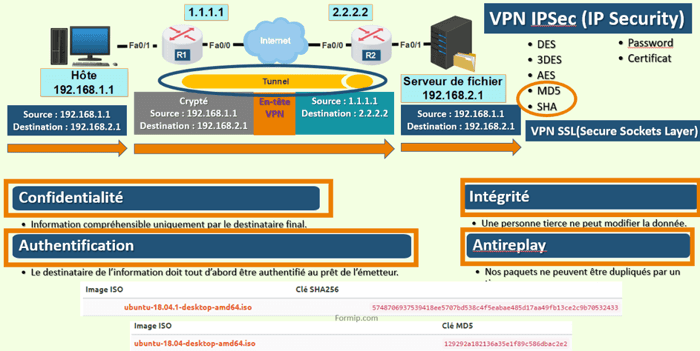

Il permet de rendre un réseau public, comme internet aussi sûr qu’une ligne privée en fournissant 4 éléments !

- On a de la confidentialité ! Cela signifie que personne ne pourra lire les données que l’on envoie, car on peut crypter le trafic.

- On a l’authentification, qui permet de nous assurer que l’expéditeur des données est bien un périphérique légitime ! Par exemple en mettant en place une méthode d’authentification par mot de passe !

- On a l'intégrité, qui garantit que personne n'a modifié nos données. Par exemple, si vous avez déjà téléchargé un fichier ISO, vous avez peut-être déjà vu certains sites Web spécifier un hachage MD5 ou SHA256 ! Ça permet de vérifier que rien n’a été modifié entre l’ISO présente sur le site, et celui que vous venez juste de télécharger !

- Et on a l’anti-replay qui empêche des personnes malveillantes de copier certains paquets pour les envoyer plus tard afin d’essayer d’usurper des identités !

Sur notre topologie, on peut voir à quoi ressemble un VPN !

Sur notre gauche, on a un hôte qui communique avec un serveur de fichier en passant par internet.

On va voir étape par étape le cheminement d’un paquet de l’hôte vers le serveur de fichier !

Le PC de gauche va donc créer un paquet IP avec comme adresse source sa propre IP et en destination, l’IP du serveur de fichier !

Ce paquet est envoyé à la passerelle par défaut, qui est le routeur 1.

Ensuite, le routeur va chiffrer le paquet et ajouter un en-tête VPN. Ces nouvelles données seront ensuite placées dans un nouveau paquet IP avec comme adresse source, l’IP public du routeur 1 et en destination, l’IP public du routeur 2 !

Et pour finir, le routeur 2 va examiner l’en-tête VPN et décrypter le paquet IP !

Il sera ensuite transmis au serveur de fichier comme un paquet normal !

Le fait de mettre un paquet IP dans un autre s’appelle du tunneling !

Dans notre exemple, nous avons un tunnel VPN entre nos deux routeurs.

De plus en plus, de nombreuses personnes travaillent depuis chez eux, en utilisant un logiciel VPN client sur leurs portables, smartphone ou tablette, pour créer une connexion sécurisée avec le réseau de leurs entreprises !

L'utilisation d'un VPN et d'Internet est peu coûteuse, sécurisée et également très évolutive.

Il est plus facile d’obtenir une ligne ADSL ou fibre qu’une liaison privée !

Il existe un certain nombre de protocoles différents que l’on peut utiliser pour créer un VPN.

Une des méthodes les plus courantes de créer un VPN est l’« IPSEC ».

IPSEC n'est pas un protocole, mais une sécurité qui a été ajoutée pour la couche réseau.

Car le protocole IP n'a rien qui puisse authentifier ou chiffrer les paquets IP, ou même vérifier leur intégrité !

Lorsque l’on configure IPSEC, on peut choisir entre plusieurs protocoles de cryptage.

Les plus courants sont le MD5 et SHA

Et on a aussi plusieurs options d’authentification par exemple les mots de passe ou les certificats !

Une autre méthode VPN populaire est le VPN SSL.

Quand on navigue sur le web, la plupart des sites sont en « HTTPS » qui utilise SSL !

Alors pour le CCNA, il n’y a pas besoin de connaître la configuration d’un VPN IPsec ou SSL, car il s’agit d’une spécification et il y a cursus « sécurité » pour approfondir le sujet !

Par contre, il faut savoir comment configurer un tunnel, mais sans les détails de sécurité, comme le cryptage, l’authentification ou l’intégrité des données !

Ce cours explore les protocoles WAN et VPN, notamment PPP, un protocole de liaison de données essentiel pour WAN et VPN, qui se divise en LCP pour l'établissement de liens et NCP pour le support de divers protocoles IP. Avec une emphase sur la sécurité, il présente deux méthodes d'authentification PPP : PAP, sans cryptage, et CHAP, avec authentification cryptée, favorisant CHAP pour une meilleure sécurité dans les configurations WAN et VPN. Le concept de PPP Multilink est introduit, permettant l'agrégation de liens pour améliorer la bande passante et la redondance. Le cours couvre également l'utilisation de VPN pour sécuriser les communications sur Internet, offrant confidentialité, authentification, intégrité, et protection contre le replay.

Les VPN utilisent le tunneling pour sécuriser les données, rendant les réseaux publics aussi sûrs que les lignes privées pour les communications WAN et VPN.

Retrouvez tous nos cours sur WAN et VPN pour réussir votre CCNA avec WAN et VPN sur la chaîne YouTube de Formip.

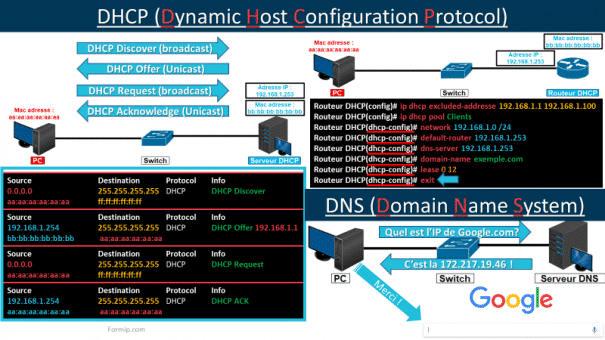

Pour compléter la configuration de vos réseaux WAN et VPN, il est également essentiel de comprendre le rôle du DHCP et DNS pour une gestion efficace du réseau.

FAQs

Qu’est-ce qu’un protocole WAN ?

Un protocole WAN (Wide Area Network) permet de connecter des réseaux distants, souvent sur de longues distances, en utilisant différents types de liaisons comme les lignes privées ou Internet.

Qu’est-ce que le VPN et pourquoi l’utiliser ?

Un VPN (Virtual Private Network) sécurise la communication sur un réseau public comme Internet, en garantissant la confidentialité, l’authentification, l’intégrité et la protection contre le replay des données.

Quels sont les protocoles PPP et leurs fonctions ?

PPP (Point-to-Point Protocol) fonctionne sur la couche liaison de données et permet de transporter différents protocoles IP.

LCP (Link Control Protocol) établit et maintient le lien.

NCP (Network Control Protocol) permet d’envoyer différents protocoles IP sur le lien.

Quelle est la différence entre PAP et CHAP ?

PAP : authentification simple, mot de passe envoyé en clair.

CHAP : authentification cryptée, plus sécurisée. Il est recommandé d’utiliser CHAP pour les WAN et VPN

Qu’est-ce que PPP Multilink ?

PPP Multilink permet de regrouper plusieurs liaisons série en une interface virtuelle, offrant plus de bande passante et une redondance sur le lien.

Comment fonctionne le tunneling VPN ?

Le tunneling encapsule un paquet IP dans un autre paquet IP pour sécuriser les données entre deux points d’un réseau public.

Quels types de VPN sont couramment utilisés ?

IPSEC VPN : offre cryptage et authentification au niveau réseau.

SSL VPN : utilise le protocole SSL, similaire au HTTPS, pour sécuriser les communications via le navigateur.

Quels sont les avantages d’utiliser un VPN sur Internet ?

Coût réduit par rapport aux lignes privées

Sécurité accrue grâce au chiffrement et à l’authentification

Facilité de déploiement et évolutivité pour les entreprises et le télétravail

Quels éléments garantissent la sécurité d’un VPN ?

Confidentialité : chiffrement des données

Authentification : vérification de l’expéditeur légitime

Intégrité : protection contre toute modification des données

Anti-replay : prévention de la réutilisation malveillante de paquet

Le VPN est-il compatible avec les logiciels clients ?

Oui, les utilisateurs peuvent se connecter via des logiciels VPN sur ordinateurs, smartphones ou tablettes pour accéder de manière sécurisée aux ressources de leur réseau d’entreprise.