Table of Contents

- Qu'est-ce que l'injection SQL ?

- Comment fonctionne une attaque par injection SQL ?

- Quels sont les types d'injection SQL ?

- Quels outils pour tester les injections SQL ?

- Quelles sont les conséquences d'une injection SQL ?

- Comment prévenir l'injection SQL ? (Méthodes de protection)

- Comment sécuriser une application web contre l'injection SQL ?

- Conclusion

- FAQs

SQL injection : comment fonctionne cette cyberattaque et comment s'en protéger ?

La SQL injection figure parmi les trois vulnérabilités web les plus critiques selon l'OWASP Top 10. Cette cyberattaque permet aux attaquants de manipuler les requêtes SQL pour accéder sans autorisation à une base de données. Les conséquences sont graves : vol massif de données, destruction d'informations sensibles ou accès administrateur illégitime. Dans cet article, nous expliquons le fonctionnement de la SQL injection, ses différentes variantes pour les systèmes comme MySQL, PostgreSQL, Oracle Database et Microsoft SQL Server, ainsi que les méthodes de prévention et les outils de détection indispensables.

🎓 Sécurisez vos compétences avec notre formation administrateur réseau → Apprenez à identifier et prévenir les vulnérabilités web

Qu'est-ce que l'injection SQL ?

Définition

SQL, ou Structured Query Language (langage SQL), constitue le langage standard pour interagir avec les systèmes de gestion de bases de données relationnelles (SGBDR). La SQL injection, également appelée SQLi, est une technique d'attaque par injection de code qui exploite les failles de sécurité des applications web. Une attaque de SQL injection consiste à insérer du code SQL malveillant dans les champs d'entrée utilisateur (formulaires, barres de recherche, paramètres d'URL) afin de manipuler les requêtes SQL exécutées par le serveur. L'objectif principal est de contourner les mécanismes d'authentification et d'autorisation pour accéder à des données normalement protégées dans des systèmes comme Oracle, MySQL Server, ou SQL Server.

Principe de fonctionnement

Pour comprendre comment fonctionne une attaque par injection SQL, examinons un exemple concret de code vulnérable :

// Code VULNÉRABLE - NE JAMAIS UTILISER

$username = $_POST['username'];

$password = $_POST['password'];

$query = "SELECT * FROM users WHERE username='$username' AND password='$password'";

Dans ce cas, les variables sont directement intégrées dans la requête SQL par concaténation de strings, sans aucune validation des entrées. Un utilisateur malveillant peut alors exploiter cette faille en entrant comme nom d'utilisateur : admin' OR '1'='1.

La requête exécutée devient alors :

SELECT * FROM users WHERE username='admin' OR '1'='1' AND password=''

Le résultat ? La connexion réussit sans mot de passe valide, car la condition '1'='1' est toujours vraie. Cette simple manipulation permet à l'attaquant de contourner complètement le système d'authentification.

Pourquoi est-ce dangereux ?

Les vulnérabilités d'injection SQL exposent les applications web à des risques majeurs pour la sécurité informatique. Un attaquant peut obtenir un accès non autorisé aux comptes utilisateurs, même administrateur de base de données, sans connaître les identifiants légitimes. L'extraction de données SQL sensibles devient alors possible : informations personnelles, mots de passe, données bancaires, secrets commerciaux. Au-delà du vol d'informations, l'injection SQL permet également la modification de données via des commandes SQL UPDATE ou DELETE, pouvant détruire des enregistrements critiques. L'élévation de privilèges constitue un autre danger : un utilisateur standard peut s'octroyer des droits administrateur. Dans les cas les plus graves, certaines configurations permettent même l'exécution de commandes système sur le serveur, entraînant une compromission totale de l'infrastructure.

Comment fonctionne une attaque par injection SQL ?

Anatomie d'une attaque

Une attaque par injection SQL se déroule généralement en trois phases distinctes. La première étape, la reconnaissance, consiste pour l'attaquant à identifier les points d'entrée vulnérables de l'application web. Il s'agit typiquement de formulaires de login, barres de recherche, champs de commentaire ou paramètres dans les query strings. Le hacker teste alors l'injection de caractères spéciaux tels que les guillemets simples ('), doubles ("), points-virgules (;), ou séquences de commentaires SQL (--, /*).

La deuxième phase, le test de vulnérabilité, vise à confirmer la présence d'une faille. L'injection d'une simple quote dans un champ d'input peut provoquer une erreur SQL. Si le message d'erreur s'affiche dans la réponse HTTP, l'application révèle sa vulnérabilité et fournit souvent des informations précieuses sur la structure de la base de données (nom des tables via CREATE TABLE, colonnes, type de SGBD comme Oracle Database ou PostgreSQL).

L'exploitation constitue la phase finale et la plus dangereuse. L'attaquant peut procéder à l'extraction d'informations via la clause UNION SELECT, au contournement d'authentification en manipulant la WHERE clause, ou à l'énumération systématique des tables et colonnes pour cartographier toute la database.

Voici un exemple concret d'exploitation :

-- URL vulnérable

https://example.com/product?id=1

-- Requête SQL d'origine

SELECT * FROM products WHERE id = 1

-- Injection par l'attaquant

https://example.com/product?id=1 UNION SELECT username, password FROM users--

-- Requête SQL modifiée exécutée par le serveur

SELECT * FROM products WHERE id = 1 UNION SELECT username, password FROM users--

Le résultat est immédiat : l'attaquant récupère l'intégralité des usernames et mots de passe stockés dans la table users, affichés directement dans la page produit.

Quels sont les types d'injection SQL ?

In-Band SQL Injection (injection en bande)

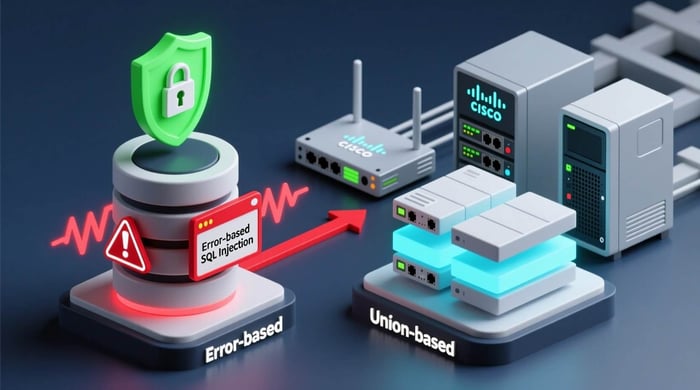

L'in-band SQL injection représente la forme la plus courante et la plus directe d'attaque par injection SQL. L'attaquant utilise le même canal de communication pour injecter le code malveillant et récupérer les données. Cette technique se divise en deux sous-catégories principales.

L'injection Error-based exploite les messages d'erreur SQL retournés par l'application. Lorsque la validation des entrées est insuffisante et que les erreurs ne sont pas masquées en production, l'attaquant provoque volontairement des erreurs qui révèlent des informations sur la structure de la database et les schémas.

L'injection Union-based utilise l'opérateur SQL UNION SELECT pour combiner les résultats de la requête légitime avec une requête malveillante. Cette méthode permet d'extraire des données de n'importe quelle table de la base de données relationnelle.

Exemple de payload union-based :

' UNION SELECT NULL, username, password FROM users--

Blind SQL Injection (injection SQL aveugle)

La blind SQL injection intervient lorsque l'application ne retourne pas directement les données ou les messages d'erreur dans la réponse HTTP. L'attaquant doit alors procéder par déduction, en posant une série de questions vrai/faux au serveur.

L'injection Boolean-based analyse les différences de comportement de l'application selon que la condition injectée est vraie ou fausse. Si la page affiche du contenu différent selon le résultat de la condition, l'attaquant peut extraire les données bit par bit.

L'injection Time-based utilise des fonctions de délai (SLEEP dans MySQL, WAITFOR DELAY dans SQL Server) pour confirmer la vulnérabilité. Si la page web met plusieurs secondes à répondre après l'injection d'une commande de pause, cela prouve que le code SQL a été exécuté.

Exemple time-based :

' OR IF(1=1, SLEEP(5), 0)--

Si le temps de réponse du serveur augmente de 5 secondes, la vulnérabilité est confirmée.

Out-of-Band SQL Injection

L'injection Out-of-Band exploite un canal de communication différent pour exfiltrer les données. Cette technique avancée est utilisée lorsque les méthodes in-band et blind ne fonctionnent pas, notamment quand les réponses du serveur sont identiques quelle que soit l'injection. L'attaquant peut déclencher des requêtes DNS ou HTTP vers un serveur qu'il contrôle, permettant l'exfiltration de données même si l'application ne retourne aucune information directement.

Tableau comparatif des types d'injection SQL :

| Type d'injection | Difficulté | Détection | Impact |

|---|---|---|---|

| In-Band (Error-based) | Facile | Évidente | Élevé |

| In-Band (Union-based) | Moyenne | Modérée | Très élevé |

| Blind (Boolean) | Difficile | Difficile | Élevé |

| Blind (Time-based) | Difficile | Très difficile | Élevé |

| Out-of-Band | Très difficile | Quasi-invisible | Très élevé |

⚠️ Ces attaques sont complexes mais détectables ! Formez-vous avec notre formation administrateur réseau → Maîtrisez les techniques de détection et de prévention

Quels outils pour tester les injections SQL ?

SQLMap

SQLMap constitue l'outil de référence en matière de détection et d'exploitation automatisée des injection vulnerabilities. Cet outil open source supporte une large gamme de systèmes de gestion de bases de données incluant MySQL, PostgreSQL, Oracle, Microsoft SQL Server, SQLite, MariaDB et de techniques d'injection. Son utilisation est relativement simple pour une efficacité redoutable :

sqlmap -u "http://example.com/product?id=1" --dbs

Cette commande lance une analyse automatique de l'URL cible et tente d'énumérer toutes les bases de données accessibles. SQLMap détecte automatiquement le type d'injection vulnérable, adapte ses payloads en conséquence et peut même extraire l'intégralité des données, contourner les systèmes d'authentification ou exécuter des commandes système.

Burp Suite

Burp Suite représente un proxy intercepteur incontournable pour les tests de pénétration d'applications web. Cet outil permet d'intercepter, d'analyser et de modifier les requêtes HTTP entre le navigateur et le serveur. Les fonctionnalités Repeater et Intruder facilitent le test manuel et semi-automatisé d'injection SQL en permettant la manipulation fine des paramètres de requête et l'automatisation des tests avec des listes de payloads personnalisés.

OWASP ZAP

OWASP ZAP (Zed Attack Proxy) offre une alternative gratuite et open source pour le scan de sécurité des applications web. Développé par l'Open Web Application Security Project, cet outil détecte automatiquement les vulnérabilités SQLi parmi de nombreuses autres failles. Son interface intuitive le rend accessible même aux débutants en cybersécurité, tout en offrant des fonctionnalités avancées pour les pentesters expérimentés.

SQL Developer et phpMyAdmin

Des outils comme SQL Developer d'Oracle Corporation ou phpMyAdmin pour MySQL peuvent également être utilisés pour tester la sécurité des connexions et analyser les logs d'activité suspecte. Ces outils d'administration de base de données permettent d'identifier les requêtes malveillantes dans l'historique.

⚠️ AVERTISSEMENT LÉGAL : Ces outils ne doivent être utilisés que sur des applications dont vous disposez d'une autorisation écrite de tester. Toute utilisation non autorisée constitue une intrusion informatique illégale passible de sanctions pénales.

Quelles sont les conséquences d'une injection SQL ?

Pour l'entreprise

Les conséquences financières d'une attaque par SQL injection peuvent être dévastatrices. Les amendes RGPD atteignent jusqu'à 4 % du chiffre d'affaires annuel mondial pour les violations de données personnelles résultant d'une SQL injection. À cela s'ajoutent les coûts de remédiation (investigation forensique, correction des vulnérabilités, notification aux autorités), les pertes de revenus pendant l'indisponibilité des services et les éventuelles actions en justice de la part des victimes.

L'impact sur la réputation peut s'avérer encore plus dommageable à long terme. La perte de confiance des clients suite à une attaque par SQL injection entraîne souvent une baisse significative de l'activité. L'image de marque se trouve durablement dégradée, amplifiée par la couverture médiatique négative qui accompagne généralement ce type d'incident.

Sur le plan opérationnel, les entreprises font face au vol massif de données clients et employés (informations personnelles, identifiants, données bancaires), à la destruction ou modification de données critiques compromettant l'intégrité du système d'information, et à l'interruption prolongée des services pendant la phase de remédiation. Les sauvegardes (backup) peuvent également être compromises si l'attaquant obtient l'accès root.

Pour les utilisateurs

Les victimes individuelles subissent également des préjudices importants. Le vol d'identifiants peut conduire à l'usurpation d'identité et à l'accès frauduleux à d'autres comptes si l'utilisateur réutilise ses mots de passe. L'exposition de données personnelles (noms, adresses, numéros de téléphone, cartes bancaires) les rend vulnérables au phishing, au harcèlement et à diverses formes de cybercriminalité. Les fraudes financières résultant de l'utilisation illégitime d'informations bancaires représentent la conséquence la plus directement préjudiciable.

Cas réels d'attaques SQL injection

L'histoire récente de la cybersécurité compte plusieurs exemples marquants d'attaques par injection SQL. En 2011, Sony Pictures a subi une compromission massive exposant plus d'un million de comptes utilisateurs suite à une vulnérabilité SQL injection. L'opérateur britannique TalkTalk a été victime en 2015 d'une attaque similaire révélant 157 000 données clients, ce qui lui a valu une amende de 400 000 livres sterling. Le cas le plus spectaculaire reste celui de Heartland Payment Systems en 2008, où 134 millions de numéros de cartes bancaires ont été dérobés, causant des dommages financiers estimés à plusieurs centaines de millions de dollars.

🔒 Ne laissez pas votre organisation être la prochaine victime ! Formez-vous avec notre formation administrateur réseau → Protégez vos applications et vos données

Comment prévenir l'injection SQL ? (Méthodes de protection)

1. Requêtes préparées (Prepared Statements) - LA SOLUTION

Les requêtes préparées constituent la méthode de prévention la plus efficace et recommandée contre l'injection SQL. Cette technique sépare clairement le code SQL des données fournies par l'utilisateur. Voici un exemple de code sécurisé utilisant PDO en PHP :

// Code SÉCURISÉ avec PDO

$stmt = $pdo->prepare("SELECT * FROM users WHERE username = ? AND password = ?");

$stmt->execute([$username, $password]);

Les avantages des prepared statements sont multiples : la séparation stricte entre le code SQL et les données empêche toute interprétation du contenu utilisateur comme du code exécutable. Les données sont systématiquement traitées comme des valeurs littérales, jamais comme des instructions SQL. Cette protection native est intégrée au niveau du driver de base de données, offrant une sécurité robuste sans nécessiter de manipulation complexe. Cette approche fonctionne sur tous les SGBDR majeurs : MySQL, PostgreSQL, Oracle, SQL Server, MariaDB, et même SQLite.

2. Validation et sanitisation des entrées

La validation des entrées utilisateur côté serveur représente une couche de sécurité complémentaire essentielle. Le principe de base consiste à n'accepter que ce qui est explicitement autorisé plutôt que de tenter de bloquer ce qui est interdit.

// Valider le type de données

if (!is_numeric($id)) {

die("Invalid input");

}

// Échapper les caractères spéciaux (solution de dernier recours)

$username = mysqli_real_escape_string($conn, $username);

Les règles de validation efficaces incluent l'utilisation de listes blanches pour n'accepter que les caractères explicitement autorisés, la vérification que le type de données correspond à ce qui est attendu (nombre, email, date), et la limitation de la longueur maximale des entrées. La validation côté client en JavaScript ne suffit jamais : un attaquant peut facilement contourner ces contrôles.

3. Principe du moindre privilège

L'application du principe du moindre privilège au niveau de la base de données limite considérablement l'impact potentiel d'une injection SQL réussie. Chaque application doit disposer de son propre compte de base de données avec uniquement les permissions strictement nécessaires à son fonctionnement.

-- Créer un utilisateur avec des droits limités

GRANT SELECT, INSERT ON database.users TO 'app_user'@'localhost';

Les comptes applicatifs ne doivent jamais disposer de privilèges DROP, ALTER DATABASE ou d'accès aux tables système. Cette mesure empêche un attaquant d'exploiter une injection SQL pour détruire des données ou modifier la structure de la database. Sur Oracle, utilisez les rôles appropriés. Sur PostgreSQL, limitez les privilèges via les schémas. Sur MySQL, évitez l'accès root.

4. Utilisation d'ORM (Object-Relational Mapping)

Les frameworks modernes intègrent des ORM qui fournissent une abstraction de la couche base de données avec protection intégrée contre l'injection SQL. Django ORM, Hibernate (Java), Entity Framework ou Eloquent génèrent automatiquement des requêtes préparées et sécurisées.

# Automatiquement protégé contre SQL injection avec Django

User.objects.filter(username=username, password=password)

Cette approche réduit significativement les risques d'erreur humaine, car le développeur n'écrit plus directement de requêtes SQL. Attention toutefois : une mauvaise utilisation de l'ORM, notamment en construisant des requêtes brutes ou en utilisant des fonctions d'échappement inadéquates, peut réintroduire des vulnérabilités.

5. Web Application Firewall (WAF)

Un Web Application Firewall analyse le trafic HTTP et bloque les requêtes contenant des patterns d'injection SQL connus. Des solutions comme ModSecurity (Apache), Cloudflare WAF ou AWS WAF offrent une protection supplémentaire en filtrant les tentatives d'attaque avant qu'elles n'atteignent l'application.

Cette protection ne doit jamais être considérée comme suffisante à elle seule : un WAF ne remplace pas un code sécurisé. Les attaquants développent constamment de nouvelles techniques d'obfuscation pour contourner les signatures de détection. Le WAF constitue une couche de défense en profondeur, efficace contre les attaques automatisées et les script kiddies, mais potentiellement contournable par des hackers expérimentés.

6. Audits de sécurité réguliers et monitoring

La réalisation d'audits de sécurité périodiques permet d'identifier et de corriger les vulnérabilités avant qu'elles ne soient exploitées. Les tests de pénétration menés par des professionnels simulent des attaques réelles dans un environnement contrôlé. L'intégration de scans de sécurité automatisés dans les pipelines CI/CD détecte les régressions de sécurité au plus tôt. La revue de code par des pairs sensibilisés à la sécurité constitue également une pratique efficace pour repérer les erreurs avant la mise en production.

Mettez en place un système de log pour surveiller les requêtes exécutées suspectes. Analysez régulièrement les logs sur Linux ou Unix avec des outils de monitoring. Utilisez des scripts d'alerte pour détecter les patterns d'attaque.

Comment sécuriser une application web contre l'injection SQL ?

Checklist de sécurisation

✅ Niveau Code :

- Utiliser des requêtes préparées pour TOUTES les requêtes SQL sans exception

- Valider et sanitiser toutes les entrées utilisateur, y compris les paramètres d'URL et les headers HTTP

- Ne jamais construire de requêtes SQL par concaténation de strings avec des variables

- Privilégier l'utilisation d'un ORM reconnu quand l'architecture le permet

- Utiliser les procédures stockées de manière sécurisée lorsque nécessaire

✅ Niveau Base de données :

- Appliquer strictement le principe du moindre privilège pour tous les comptes applicatifs

- Désactiver l'affichage des messages d'erreur SQL détaillés en environnement de production

- Séparer physiquement les comptes administrateur et applicatifs

- Chiffrer les données sensibles au repos et en transit avec SSL

- Configurer correctement les connexions via ODBC ou drivers natifs

- Mettre en place la réplication et des backups réguliers pour la reprise après incident

- Sur Oracle, configurer correctement Oracle Home et les variables d'environnement

- Pour les clusters et haute disponibilité, sécuriser chaque instance de base de données

✅ Niveau Infrastructure :

- Déployer un Web Application Firewall configuré pour bloquer les tentatives d'injection SQL

- Activer la journalisation détaillée des requêtes SQL suspectes pour faciliter la détection d'intrusion

- Maintenir à jour le serveur web, le système d'exploitation (Linux, Unix, Windows) et le SGBD

- Isoler le serveur de bases de données dans un réseau privé sans accès direct depuis Internet

- Utiliser des solutions managées comme RDS pour bénéficier de sécurité renforcée

- Optimiser les performances (tuning) sans compromettre la sécurité

✅ Niveau Processus :

- Former régulièrement les développeurs aux bonnes pratiques de sécurité web et aux vulnérabilités OWASP

- Effectuer des audits de sécurité et tests de pénétration au minimum trimestriels

- Intégrer des tests de sécurité automatisés (SAST/DAST) dans les pipelines d'intégration continue

- Mettre en place un programme de bug bounty pour bénéficier de l'expertise de chercheurs en sécurité externes

- Consulter les tutoriels et tutoriel officiels de sécurité pour chaque SGBD utilisé

- Suivre une formation spécialisée en administration de bases de données sécurisée

Conclusion

La SQL injection demeure l'une des vulnérabilités web les plus dangereuses, mais c'est aussi l'une des plus évitables. Contre une SQL injection, la combinaison de requêtes préparées, d'une validation rigoureuse des entrées, du principe du moindre privilège et d'audits réguliers constitue un rempart efficace. Que vous travailliez avec MySQL, PostgreSQL, Oracle Database, Microsoft SQL Server, MariaDB, SQLite ou même des solutions NoSQL comme MongoDB (qui ont aussi leurs vulnérabilités d'injection), les principes de sécurité restent fondamentaux.

Pour les professionnels de l'IT et les administrateurs de base de données, prévenir la SQL injection n'est plus optionnel : la maîtrise de ces techniques de protection est un impératif de sécurité face à l'intensification des cyberattaques ciblant les applications web et les bases de données. La sécurisation s'applique à tous les environnements, du développement local sur Debian ou Ubuntu aux serveurs de production en cluster avec haute disponibilité.

🎓 Passez à l'action ! Rejoignez notre formation administrateur réseau et devenez expert en sécurité des applications web et protection des infrastructures.

Retrouver de nombreuses vidéos de cours sur la chaîne Youtube Formip :

FAQs

L'injection SQL fonctionne-t-elle avec NoSQL ?

Oui, les bases de données NoSQL comme MongoDB, Cassandra ou CouchDB peuvent également être vulnérables à des attaques par injection de code. Bien que le langage ne soit pas SQL, les principes d'exploitation restent similaires : l'injection de caractères ou de structures de données malveillantes dans les requêtes. Les méthodes de prévention (validation des entrées, requêtes paramétrées) s'appliquent également aux bases NoSQL.

Les requêtes préparées ralentissent-elles l'application ?

L'impact sur les performances est négligeable et largement compensé par le gain en sécurité. Dans de nombreux cas, les prepared statements améliorent même les performances car le plan d'exécution de la requête est compilé une seule fois puis mis en cache par le SGBD. Les exécutions suivantes avec des paramètres différents sont donc plus rapides.

Peut-on détecter une injection SQL en cours ?

Oui, plusieurs mécanismes permettent la détection en temps réel : les Web Application Firewalls analysent les patterns d'attaque dans le trafic HTTP, l'analyse des logs applicatifs et SQL révèle les tentatives d'injection, et les systèmes de détection d'intrusion (IDS/IPS) identifient les comportements anormaux. Une surveillance proactive combinant ces différentes solutions offre la meilleure protection.

Les frameworks modernes protègent-ils automatiquement ?

La majorité des frameworks modernes (Django, Laravel, Ruby on Rails, ASP.NET Core) utilisent des requêtes préparées par défaut, réduisant considérablement les risques. Cependant, une mauvaise utilisation peut toujours créer des vulnérabilités : construction manuelle de requêtes SQL brutes, désactivation des protections intégrées, ou mauvaise validation des entrées. La sécurité dépend toujours de la connaissance et de la vigilance du développeur.

Est-il légal de tester l'injection SQL sur un site ?

Uniquement avec l'autorisation écrite et explicite du propriétaire du site ou de l'application. Tester des vulnérabilités sur un système sans autorisation constitue une intrusion informatique illégale, passible de sanctions pénales sévères dans la plupart des juridictions. Les tests doivent être réalisés dans un cadre contractuel clair (pentest mandaté, bug bounty officiel) ou sur vos propres environnements de développement.