NTP et Port Security : Sécurisation Port Ethernet

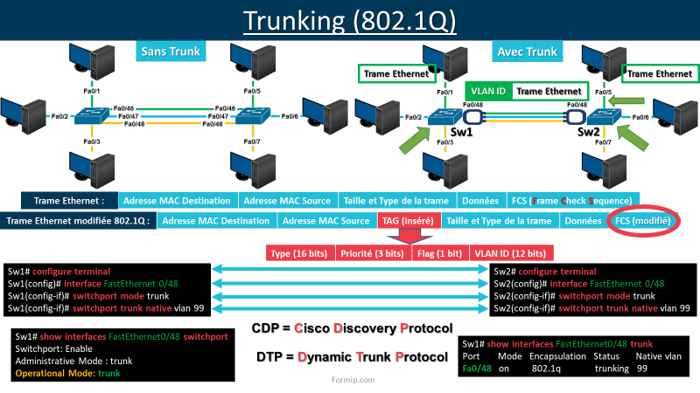

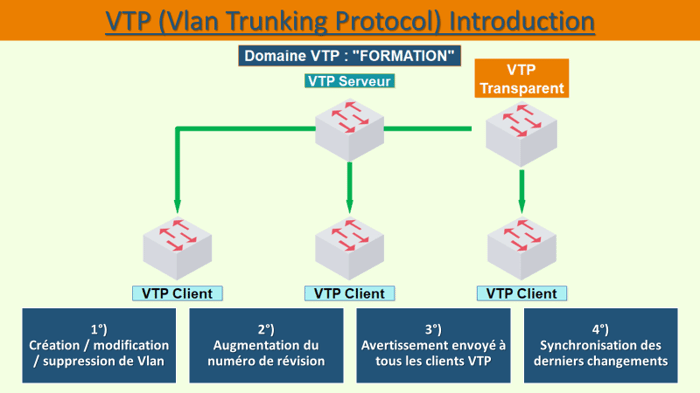

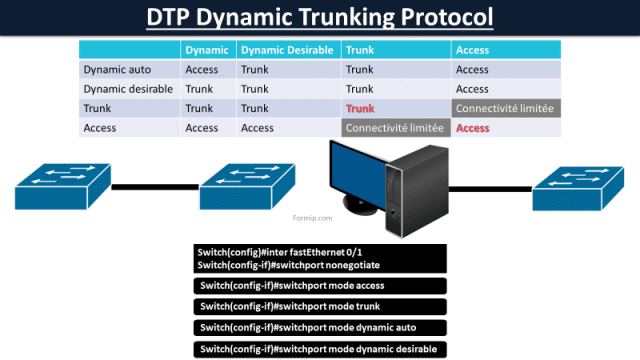

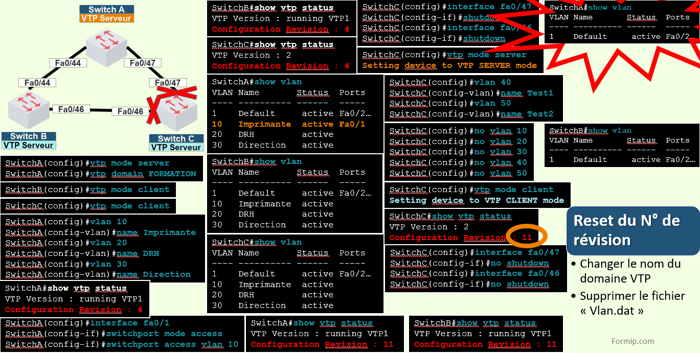

Commutation

🚀 Soif d'évolution mais zéro opportunité ?

Devenez un aimant à recruteurs

Et transformez votre carrière IT en 8-12 semaines

DÉCROCHEZ LE JOB DE VOS RÊVES DANS L'IT

Augmentez votre salaire jusqu'à 55 000€ et travaillez depuis n’importe où dans le monde.

Commutation

Commutation

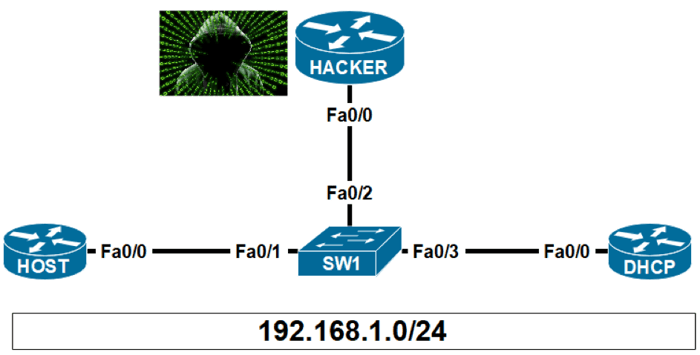

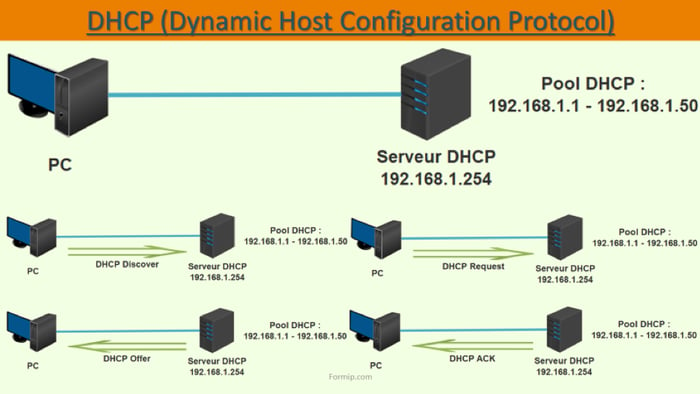

Réseaux

Réseaux

Réseaux

Réseaux

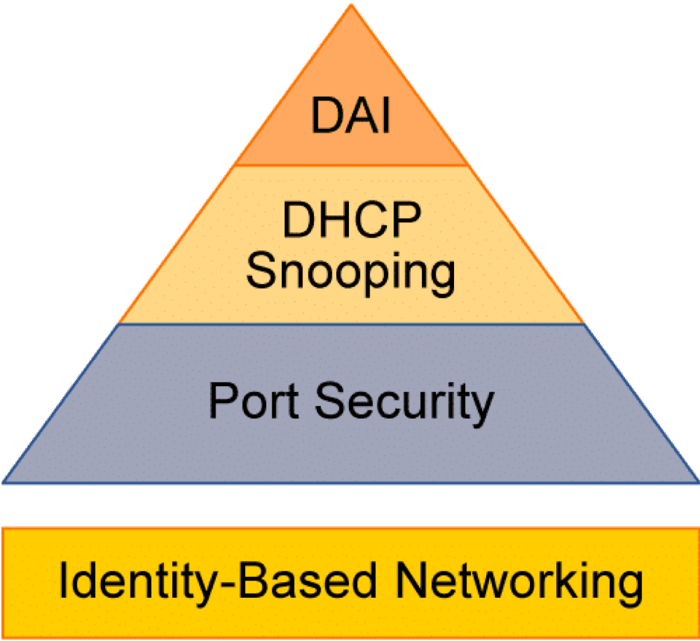

Cybersécurité

Cybersécurité

Cybersécurité

Routage