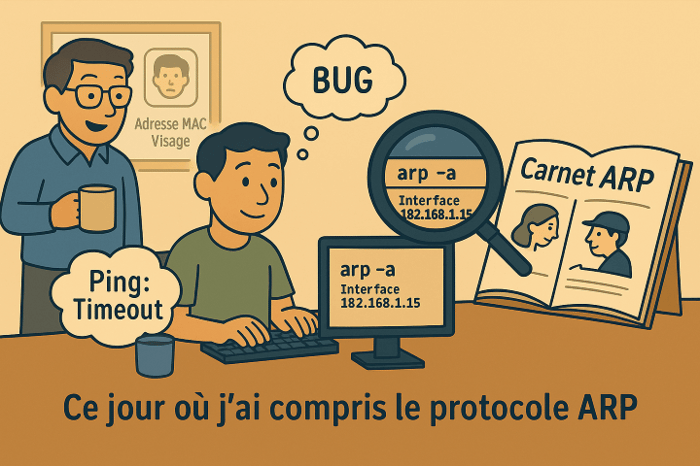

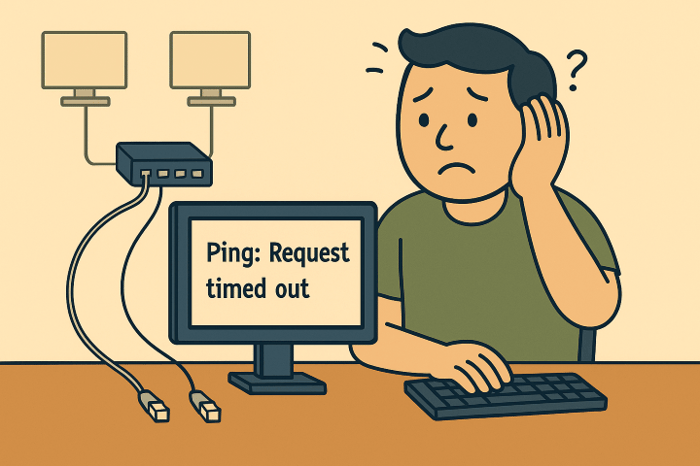

Je me souviens très bien de cette séance. Un TP “basique” selon l’intitulé : "Protocole ARP", avec pour objectif de tester la communication entre deux machines sur le même réseau local.

Simple, non ?

Deux PC.

Même plan d’adressage.

Même switch.

Deux câbles bien enfoncés.

Un ping censé faire bip bip comme une conversation de talkie-walkie.

Et pourtant… rien.

Ping ? KO.

Connexion ? KO.

Et moi ? Totalement perplexe.

“Mais… pourquoi ça ne passe pas ? Ils sont littéralement côte à côte !”

Je vérifie l’IP. Je redémarre les interfaces. Je change les câbles.

Je commence même à soupçonner l’air ambiant. On ne sait jamais, peut-être que l’oxygène bloque les paquets.

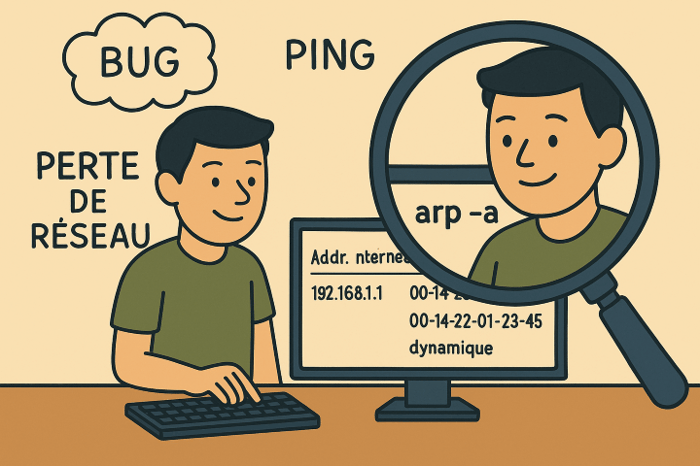

Et puis cette commande me vient en tête, presque par hasard :

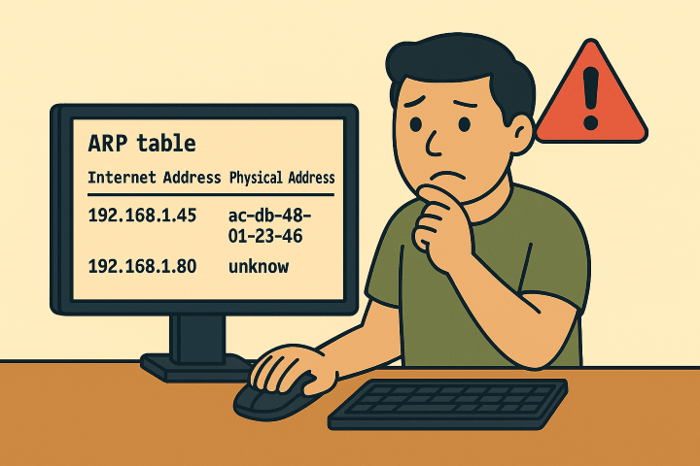

arp -a

Et là, je vois que la machine ne connaît aucune adresse MAC associée à l’IP que je ping.

Vide.

C’est là que le formateur, en m’observant galérer avec la bienveillance d’un sage qui a déjà vu ça cent fois, me lâche cette petite question :

“Tu crois que les machines, elles savent comment se trouver sur le switch ?”

“Bah... avec l’adresse IP ?”

“Pas tout à fait. L’IP, c’est comme le nom de quelqu’un… Mais sur le réseau local, ce qui compte, c’est son visage.”

J’ai haussé les sourcils.

Et là, il m’a dit :

“Bienvenue dans le monde de l’ARP.”

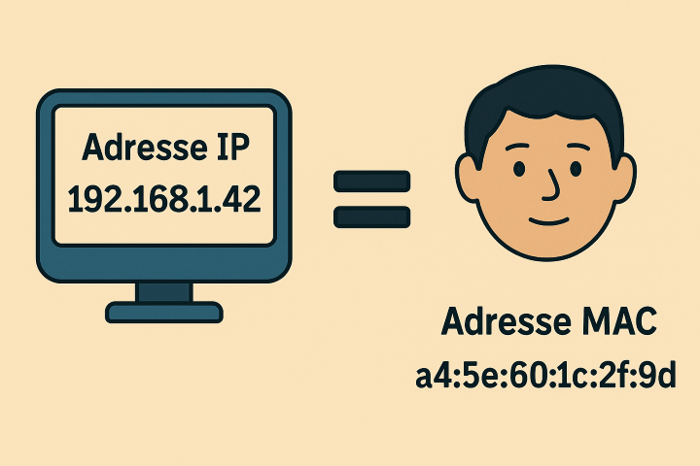

🧠 L’adresse IP, c’est un nom. La MAC, c’est un visage.

Je m’étais toujours dit que l’adresse IP suffisait.

C’est elle qu’on tape, qu’on ping, qu’on configure.

C’est elle qui apparaît dans les exercices, les schémas, les captures d’écran.

Mais en réalité, l’IP n’est qu’une étape.

Sur le réseau local, le switch ne connaît pas les IP.

Lui, il ne parle qu’en adresses MAC — ces longues séries hexadécimales du style a4:5e:60:1c:2f:9d.

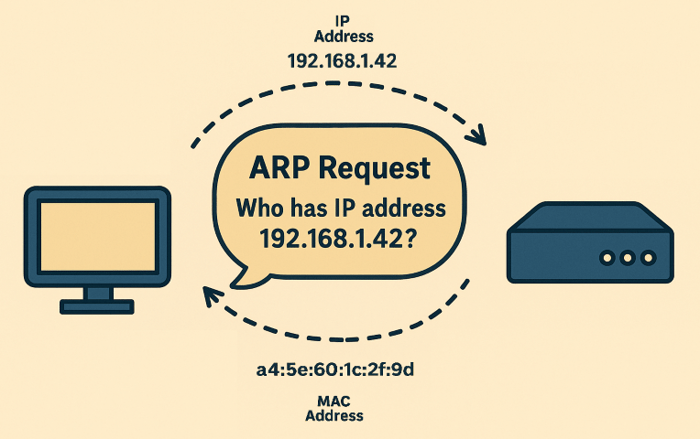

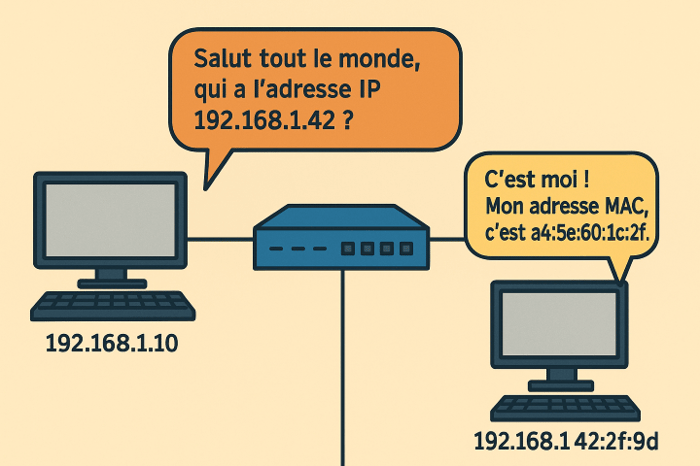

Et quand une machine veut envoyer quelque chose à une autre, elle doit d’abord demander :

“Salut tout le monde, qui a l’adresse IP 192.168.1.42 ?”

C’est ça, une requête ARP :

un message diffusé à tous les appareils pour demander “Quelle est ton adresse MAC ?”

Et la machine concernée répond :

“C’est moi ! Mon adresse MAC, c’est a4:5e:60:1c:2f:9d.”

💡 Là, j’ai compris.

Le protocole ARP, c’est le traducteur entre le monde logique (les IP) et le monde physique (les MAC).

Sans lui ? Les paquets restent bloqués au sol. Personne ne sait où aller.

Et c’est là que le formateur m’a offert la métaphore qui m’a tout débloqué :

“Imagine que tu es dans une grande entreprise.

Tu veux envoyer un courrier à ‘M. Durand du service RH’.

Tu as son nom (l’IP), mais pas son bureau (la MAC).

Tu demandes à la réception :

‘Excusez-moi, où est M. Durand ?’

Et on te répond : ‘Bureau 231, deuxième étage à droite.’

Bam. Maintenant tu sais où aller.”

🔄 L’ARP, c’est la réception du réseau.

🔄 L’ARP, c’est la réception du réseau.

Le pont entre les noms logiques et les identités physiques.

Et c’est aussi pour ça que, quand ça bugue…

Tu peux avoir la bonne IP, la bonne config, les bons câbles…

Mais rien ne passe, tant que l’adresse MAC n’est pas trouvée.

🧪 « Tout est là… dans la table ARP »

De retour devant mon poste, je lance un arp -a avec une attention toute neuve.

Et là, magie : une petite liste d’IP associées à des adresses MAC apparaît.

Interface: 192.168.1.15 --- 0x3

Internet Address Physical Address Type

192.168.1.1 00-14-22-01-23-45 dynamic

J’étais fasciné.

Une petite table, cachée dans chaque machine, qui retient qui est qui sur le réseau.

Un peu comme un carnet d’adresses automatique, construit à la volée.

Chaque fois qu’une machine demande “Qui a cette IP ?”,

elle enregistre la réponse et s’en souvient…

…jusqu’à ce que l’entrée expire ou change.

Et là, j’ai compris pourquoi mon ping ne marchait pas plus tôt :

L’adresse IP était bonne.

Mais aucune entrée ARP n’était connue.

Donc… le paquet ne savait pas où aller.

J’ai aussi compris un truc plus vicieux :

parfois, une entrée ARP erronée peut tout faire planter.

➡️ Si une machine se trompe et associe une IP à la mauvaise MAC…

➡️ …elle enverra les paquets à la mauvaise destination.

➡️ Et ça, c’est l’un des principes de certaines attaques : le spoofing ARP.

😵 Ce jour-là, j’ai vécu :

La frustration de l’incompréhension.

Le déclic du protocole invisible.

Et la beauté du réseau qui communique… une fois qu’on lui traduit les noms.

🧠 Moralité : quand un ping échoue sans raison apparente…

regarde la table ARP. Toujours.

C’est souvent là que la vérité se cache.

🛡️ « Quand ARP devient une faille… et pas juste un outil »

Quelques semaines plus tard, nouveau TP.

Cette fois, le prof nous dit :

“Aujourd’hui, on va voir comment empoisonner une table ARP.”

😳 Empoisonner ? Moi, j’étais encore dans ma phase de confiance naïve envers les protocoles réseau.

Moi, j’étais encore dans ma phase de confiance naïve envers les protocoles réseau.

Mais cette séance m’a remis les pieds sur terre.

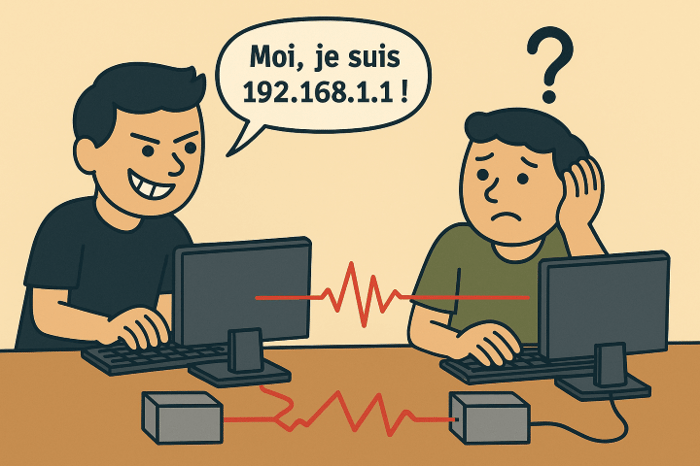

Un camarade lance un outil discret sur sa machine — genre arpspoof, ou un script Python trop simple pour être légalement rassurant.

Et là, sans que je touche à rien… ma machine commence à perdre le réseau, mes pings dévient, ma connexion devient étrange.

Le prof sourit, comme s’il venait de nous montrer que le Père Noël, c’est du plaintext sans chiffrement :

“Vous venez d’assister à un ARP spoofing.

Il a simplement dit à votre machine : ‘Hé, cette IP, c’est moi.’

Et comme ARP ne vérifie rien… votre machine l’a cru.”

🧠 Boum. Deuxième choc.

Ce petit protocole, tellement pratique, n’a aucun mécanisme de sécurité.

Il croit sur parole ce qu’on lui dit.

Il remplace les entrées existantes sans sourciller.

Et là, le réseau devient un terrain de jeu pour qui veut usurper une identité.

🔎 En une minute, j’avais compris :

ARP est indispensable au réseau local.

Mais ARP est aveugle, naïf, et manipulable.

Et en entreprise, ça peut coûter très cher.

Le formateur nous a ensuite parlé des parades :

➤ Static ARP entries (mais galère à gérer)

➤ Dynamic ARP Inspection sur les switches managés

➤ Surveillance du trafic avec Wireshark

➤ Et surtout : segmenter le réseau intelligemment.

Ce jour-là, ARP est passé dans ma tête du statut de petit protocole obscur à celui de maillon critique, à la fois outil de fonctionnement et vecteur d’attaque.

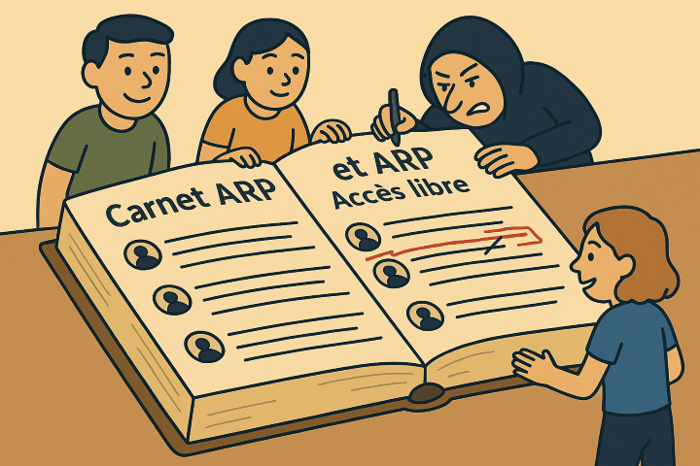

🎤 Un carnet d’adresses… sans mot de passe

Depuis ce jour, je ne vois plus jamais ARP comme un petit détail technique.

C’est devenu pour moi :

une brique essentielle de tout réseau local,

une faille potentielle si on ne fait pas attention,

et surtout… une leçon de confiance mal placée.

Parce qu’en vrai, le protocole ARP, c’est comme un carnet d’adresses collectif posé au milieu d’un open space.

Tu veux envoyer un courrier à quelqu’un ? Tu ouvres le carnet, tu cherches son nom, tu trouves son bureau (la MAC).

Mais voilà : n’importe qui peut écrire dedans.

Et s’il décide de mettre son propre nom à la place d’un autre…

Les messages, les fichiers, les confidences… arrivent chez lui.

💡 Et c’est ça, la magie et le piège d’ARP :

un système ultra pratique, mais vulnérable car basé uniquement sur la confiance.

Aujourd’hui, quand j’analyse un problème réseau,

je pense toujours à ce carnet.

Je me demande qui l’a modifié,

et si je peux encore m’y fier.

Et quand un ping ne passe pas,

qu’un service bug sans raison,

ou qu’une machine semble “bizarre”…

Je commence par cette commande, simple, modeste :

arp -a

Parce que parfois, la réponse n’est pas dans le cloud,

Parce que parfois, la réponse n’est pas dans le cloud,

mais dans une table oubliée, tapie dans l’ombre du réseau.

Et je me dis, avec un petit sourire :

“C’est fou comme trois lettres peuvent contenir autant d’enseignements.”

Ce jour-là, j’ai compris que même les petits protocoles discrets pouvaient être au cœur de gros bugs — ou de belles révélations.

Et qu’avant de chercher des solutions complexes, il faut parfois juste ouvrir les tables cachées.

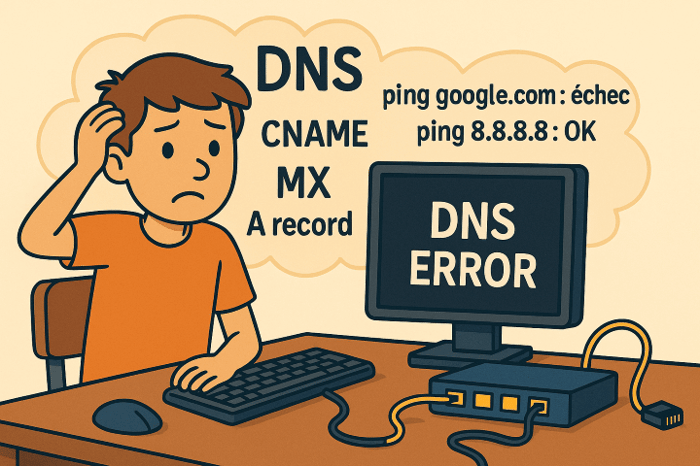

👉 Et si tu veux revivre un autre moment de révélation réseau, je t’invite à lire aussi :

📦 “Quand j’ai compris le vrai rôle du DNS”

Une autre galère, un autre déclic… et une histoire d’IP qu’on oublie jamais.