Table of Contents

- CCNA CCENT : Certification Cisco

- Couche OSI et TCP/IP Réseau informatique

- Réseau local

- Média Ethernet

- Physique de soutien

- Types de câbles À paires torsadés

- Catégorie Câble cuivré

- Câble droit / câble croisé

- Câble droit

- Câble croisé

- Fibre optique

- Single mode / Multi mode

- Connecteurs Fibre

- SPF

- Frame Ethernet

- Hexadécimal

- Adresses MAC

- Type de communication réseau

- Table MAC

- ETHERNET

- Trame Ethernet

- TCP et UDP

- Le protocole UDP :

- Le protocole TCP :

- Le protocole IP :

- Paquet IP

- Couche Transport

- Multiplexage de session

- TCP/UDP

- MTU

- Flow Control

- RTT (round-trip time)

- Windowing

- TCP

- UDP

- Three-way handshake

- Application TCP

- Application UDP

- TCP

- Somme de contrôle

- UDP

- PORT

- FAQs

CCNA CCENT : Certification Cisco

CCENT

La certification CCNA CCENT est la porte d'entrée dans le monde du Réseau informatique. Être certifié CCNA CCENT signifie que vous avez les compétences pour gérer un réseau de petite taille, ce qui ouvre de nouvelles opportunités professionnelles. En effet, la certification CCNA Routing & Switching est particulièrement prestigieuse pour la gestion des réseaux informatiques.

C'est la première étape vers la certification CCNA.

Pour passer cet examen et tout autre examen Cisco vers la certification CCNA, il faut créer un compte sur le site « Person Vue ».

L'examen 100-105 coûte environ 150€, se déroule en anglais, et vous aurez entre 2 et 2h30 pour répondre à une série d'environ 50 questions, faisant partie d'un pool de 300 questions.

Et pour obtenir la certification CCNA, il faut avoir au moins 85% de bonne réponse sur les 50 questions.

CCNA

Le deuxième palier de la pyramide Cisco est le CCNA.

Cette certification permet de valider ses compétences sur la capacité à installer, configurer, maintenir et dépanner des réseaux informatiques de taille moyenne.

Le CCNA correspond au programme des formations ICND1 et ICND2.

Le code examen du CCNA est le 200-125 , et coûte environ 300€ pour le passer. Comme pour le ICND1, il faut avoir au moins 85% de bonne réponse sur 50 questions qui vienne cette fois-ci d'un pool de plus de 500 questions.

Alors il y a 2 possibilités de passer le CCNA :

- Soit directement avec l'examen 200-125

- Ou bien en passant par le CCENT, avec les examens ICND1 et 2.

CCNP

Au troisième niveau de la pyramide après le CCNA, nous avons le CCNP. Pour être certifié CCNP, il faudra réussir 3 examens :

- COMMUTATEUR CCNP

- ITINÉRAIRE CCNP

- CCNP TSHOOT

Chaque examen CCNP coûte un peu moins de 300€, et comprend également 50 questions.

CCIE

Et le dernier niveau de la pyramide Cisco, est la certification CCIE !

Comme on est tout en haut de la pyramide, il s'agit de la certification Cisco la plus prestigieuse et la plus reconnue dans le monde entier.

Pour cela, il faut passer 2 examens :

- Le CCIE routage et commutation, qui comprend entre 90 et 100 questions

- Et l'autre est un laboratoire qui dure 8 heures

Et pour celui-ci, il faut compter environ 1500€ pour les deux examens

Réseau informatique et certification CCNA

Le mot « Réseau » est très courant dans le langage quotidien, mais dans le contexte de la certification CCNA, il prend une signification particulière. La certification CCNA représente un standard de compétence reconnu mondialement dans le domaine des réseaux informatiques. Obtenir la certification CCNA démontre une maîtrise des concepts fondamentaux des réseaux, y compris l’installation, la configuration et la maintenance. Ainsi, le terme « Réseau » associé à CCNA évoque immédiatement un ensemble de savoir-faire et de compétences spécifiques, indispensables pour tout professionnel des réseaux.

On distingue plusieurs types de réseaux :

Réseaux téléphoniques

Réseaux de télévision

Réseaux sociaux

Un réseau est avant tout un moyen de connecter plusieurs composants ensemble, comme :

PC

Imprimantes

Serveurs

Téléphones

Composants d’un réseau

Parmi les composants les plus utilisés dans une entreprise, on trouve :

Périphériques de terminaison : éléments en bout de chaîne.

Interconnexions : câbles et technologies permettant de connecter les équipements, comme RJ45, fibre optique ou Wi-Fi.

Autres composants essentiels :

Interrupteurs (commutateurs)

Routeurs

Points d’accès Wi-Fi

Pare-feu

Une box Internet, qui regroupe généralement un routeur, un point d’accès Wi-Fi et un switch

Paramètres clés d’un réseau CCNA

Topologie :

Physique : disposition réelle des câbles et équipements

Logique : chemin suivi par les données

Vitesse : débit des liens en bits par seconde (100 Mbps, 1 Gbps, 10 Gbps).

Courant : coûts d’achat, d’installation et de maintenance.

Sécurité : protection des données et des équipements.

Disponibilité : pour un réseau fonctionnant 24h/24 et 7j/7, calculée en pourcentage.

Évolutivité : capacité à ajouter facilement de nouveaux utilisateurs ou composants.

Fiabilité : composants stables et résistants aux pannes.

Topologies réseau pour la certification CCNA

Pour obtenir la certification CCNA, il est essentiel de comprendre les différentes topologies :

LAN (Local Area Network) : réseau limité à un espace géographique restreint.

WAN (Wide Area Network) : regroupement de LAN, permettant la communication avec le monde extérieur.

Topologies physiques courantes :

Autobus : tous les postes connectés à un câble principal

Anneau : postes câblés en cercle, chaque machine a deux voisins

Étoile : dispositif central (souvent un switch) reliant tous les périphériques

Maillée : chaque périphérique connecté à plusieurs autres, offrant redondance et fiabilité

Notation dans les schémas :

S = interface série

Fa = interface Fast Ethernet

Gi = interface Gigabit Ethernet

Types d’applications sur un réseau CCNA

Lot : exécution automatique de commandes (ex. FTP, TFTP)

Interactif : l’utilisateur attend une réponse

Temps réel : communications vocales ou vidéo, nécessitant une qualité de service (QoS), par exemple pour la VoIP

Couche OSI et TCP/IP Réseau informatique

OSI = Interconnexion de systèmes ouverts

Modèle mis en place par l'ISO pour créer un standard de communications, et permettre à différents constructeurs de mettre au point des produits compatibles entre eux.

Sept canapés OSI

1 : Physique du canapé

Définis la façon dont les données sont physiquement converties en signaux numériques sur le média de communication. Exemple : impulsions électriques sur des câbles réseau en RJ45 / Modulation de lumière pour de la fibre optique.

2 :Couche liaison de données

Gère les communications entre 2 machines directement connectées entre elles, ou connectées par un commutateur.

3 :Couche réseau

Gère l'adressage et le routage des données, c'est-à-dire leur acheminement via le réseau.

4 : Couche de transport

Chargée du transport des données, c'est-à-dire de leur découpage en paquets. Elle gère également les erreurs de transmission.

5 : Couche de séance

Définit l'ouverture et la fermeture des sessions de communication entre les machines du réseau.

6 : Présentation du canapé

Chargée du codage des données applicatives.

7 : Couche d'application

Assurer l'interface avec les applications. Il s'agit du niveau le plus proche des utilisateurs.

Il est important de connaître par cœur l'ordre des canapés, surtout pour comprendre le principe d'encapsulation et de décapsulations.

TCP/IP

TCP = « Protocole de contrôle de transmission »

IP = « Protocole Internet »

Très similaire au modèle OSI.

Séparez la communication en 4 canapés :

1 : Couche « Lien »

Aussi appelé couche d'accès au réseau.

C'est l'équivalent des couches physiques et données du modèle OSI.

2 : Couche Internet

Correspond à la couche 3 du modèle OSI.

Elle permet d'acheminer les données de la source vers la destination.

C'est la couche où le protocole IP fonctionne.

3 : Couche Transport

Correspond à la couche 4 du modèle OSI

4 : Application Couche

Correspond aux canapés 5, 6 et 7 du modèle OSI

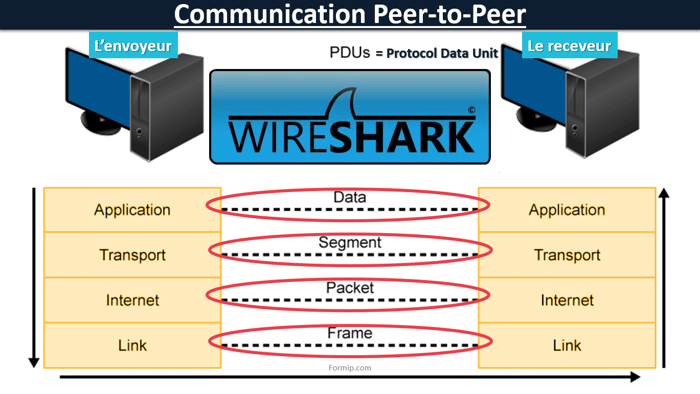

PDU

Pendant le processus de communication entre 2 périphériques, les protocoles de chaque couche s'échangent des paquets. Ces paquets d'informations s'appellent PDU,

- Données PDU => Couche d'Application.

- Segment PDU => Couche de Transport

- PDU Paquet => Couche Internet

- Trame PDU => Couche Liaison

Encapsulation

L'encapsulation fonctionne de manière similaire dans les modèles OSI et TCP/IP.

- Les données utilisateur sont envoyées d'une application à la couche d'application.

- La couche transport ajoute son entête de couche 4 aux données et la transmission à la couche Internet.

- La couche Internet, ajoute sa propre tête de couche 3 et transmet les données à la couche link

- Et la couche link ajoute à son tour, son entête de couche 2, et finalise le tout avec un champ qui se nomme FCS pour détecter si les données sont erronées.

Décapsulation

La décapsulation c'est l'effet inverse !

Lors de la réception du message, le protocole fonctionne de bas en haut.

Le processus d'encapsulation est donc inversé vers l'hôte qui reçoit les données.

La couche Link vérifie le champ FCS pour voir s'il n'y a pas d'erreurs dans les données.

- Si les données ne sont pas bonnes, elle demandera une retransmission.

- Si les données sont bonnes, l'entête sera analysé par la couche 2 et les données restantes seront transmises à la couche Internet.

Ensuite le processus de décapsulations reste identique aux couches suivantes.

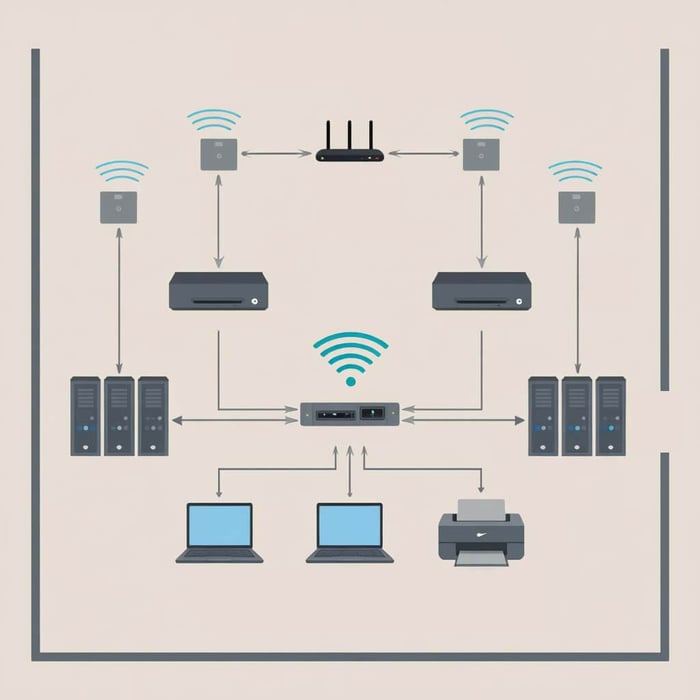

Réseau local

Réseau d'ordinateurs et d'autres composants qui sont situés relativement proches les uns des autres.

Contrairement au WAN, au LAN, à un taux de transfert de données qui est plus élevé, pour une zone géographique plus petite.

Un petit bureau comprend au minimum :

- Un routeur pour la connectivité Internet

- Wi-Fi à Des Bornes

- Des imprimantes

- Des Serveurs

- Des PC

- Des portables

- Et des switchs

Pour son bon fonctionnement, dans un LAN on y trouve :

Hôtes :

Tout équipement qui peut envoyer ou recevoir des données sur le réseau local.

Exemple : PC, serveurs

Interconnexions :

Ça permet aux données de se déplacer d'un point à l'autre dans le réseau.

2 types d'Interconnexions :

NIC : « carte réseau ».

Traduire les données que l'ordinateur produit dans un format transmissible sur le réseau local.

Médias réseau

Ça peut être des câbles en cuivre ou de la fibre optique.

Périphériques réseau :

Exemple : Switchs, routeurs.

C'est eux qui sont responsables de la livraison des données entre les hôtes.

Protocoles :

Processus qui permet d'établir une bonne communication entre plusieurs ordinateurs ou des périphériques connectés en réseau.

Parmi les protocoles LAN il y a :

Ethernet.

- Sers pour la commutation de paquets

PI

- Sers à utiliser internet

TCP

- Contrôlez la transmission des données.

UDP

- Permet également la transmission de données entre deux périphériques comme TCP, sauf qu'il n'en garantit pas la bonne livraison.

ARP

- Permet de connaître l'adresse physique d'une carte réseau à partir de son adresse IP.

RARP

- C'est une sorte d'annuaire inversé des adresses logiques et physiques.

CIFS

- Protocole de serveur de fichiers.

DHCP

- Sers principalement à distribuer des adresses IP sur un réseau.

Une adresse logique correspond à l'adresse IP et l'adresse physique correspond à l'adresse MAC

Média Ethernet

Physique de soutien

En Ethernet, il existe différents types de support physique :

- Coaxial

- Paire de cuivres torsadée

- Fibre optique

- Sans fil

Types de câbles À paires torsadés

Il existe plusieurs types de câbles à paires torsadés :

- UTP : sans blindage

- FTP : Un feuillage en aluminium entoure l'ensemble des quatre paires.

- STP : Chaque paire du câble possède un blindage et une protection entourant également l'ensemble.

Catégorie Câble cuivré

Plusieurs catégories regroupant les câbles cuivrés.

- Catégorie 1 : Elle sert aux communications téléphoniques mais ne convient pas à la transmission de données.

- Catégorie 2 : Vitesses pouvant aller jusqu’à 4 Mégas

- Catégorie 3 : Vitesses pouvant aller jusqu’à 10 Mégas

- Catégorie 4 : Vitesses pouvant aller jusqu’à 16 Mégas

- Catégorie 5 : Vitesses pouvant aller jusqu’à 100 Mégas

- Catégorie 5e : Vitesses pouvant aller jusqu’à 1 Giga

- Catégorie 6, 6a et 7 : Vitesses pouvant aller jusqu’à 10 Gigas

Câble droit / câble croisé

On utilise principalement les câbles droits pour connecter des périphériques différents, tandis que les câbles croisés servent à connecter des périphériques similaires.

Câble droit

Un câble droit s’utilise pour connecter des dispositifs différents, c’est-à-dire des équipements qui fonctionnent à des couches réseau différentes, par exemple :

- Switch/Routeur

- Switch/PC

- Switch/Serveur

- Hub/PC

- Hub/serveur

Câble croisé

Un câble croisé s’utilise pour connecter des dispositifs similaires qui travaillent à la même couche réseau :

- Switch/Switch

- Hub/Hub

- Routeur/Routeur

- PC/PC

- Switch/Hub (car ce sont des dispositifs de couche 2)

- Routeur/PC (car ils travaillent tous les deux sur la même couche. La couche 3)

Fibre optique

Une fibre optique est flexible et transparente.

Elle est faite de verre qui se nomme silice, et n’est pas beaucoup plus grand qu’un cheveu humain.

Elle est principalement utilisée dans la communication, car elles permettent une transmission sur des distances beaucoup plus longues et aussi des vitesses beaucoup plus élevées que les autres médias.

De plus, les fibres résistent à toute sorte de parasites, ce qui élimine les pertes.

Single mode / Multi mode

La différence entre les deux, c’est la capacité de la fibre à envoyer de la lumière sur une longue distance à des débits élevés. En général, on utilise le multimode pour des distances plus courtes et il offre un débit bien inférieur au single mode. Pour les communications plus longues, on verra plutôt du single mode.

Le single mode coûte plus chers que le multi mode.

Connecteurs Fibre

Divers connecteurs à fibre optique sont disponibles. Les principales différences sont les dimensions et la manière de les brancher. Il existe actuellement environ + de 70 types de connecteurs.

Parmi les connecteurs les plus communs, nous avons:

- Les connecteurs « ST » : utilisés pour les panneaux de raccordement. C’est un connecteur très solide.

- Les connecteurs « FC » : Pour les panneaux de connexion, sont utilisés par les fournisseurs de services

- Les connecteurs « SC » : Pour l’équipement de l’entreprise

- Et les connecteurs « LC » : Eux aussi destinés aux entreprises, mais sont plutôt utilisés sur les modules SPF

SPF

C’est un module qui permet de relier par exemple deux switches avec une jarretière de fibre optique.

Frame Ethernet

- Champ Préamble : Permets de synchroniser les signaux entre deux ordinateurs.

- Adresse de destination : L’adresse ou le paquet sera envoyée.

- Adresse source : L’adresse de la machine qui a émis le paquet.

- Champ Type: Code qui identifie le protocole de couche réseau.

- Champ Data: Contiens les données de la couche réseau, de l’ordinateur qui émet.

- Champ FCS: permet de contrôler que le paquet à bien été transmis sans erreur.

Hexadécimal

L’hexadécimal est un système de numérotation avec une base de 16.

Cela signifie qu’il utilise 16 symboles composés de chiffres et de lettres.

Les symboles en hexa vont de 0 a 9 et de A à F, ce qui donne un total de 16 symboles. Chaque chiffre en hexa a une longueur de 4 bits.

Comme une adresse MAC comprend 12 chiffres hexadécimaux, elle fait donc 48 bits.

Adresses MAC

Tous les périphériques réseau doivent avoir une adresse MAC unique. La carte réseau porte une adresse MAC gravée.

On l’appel aussi adresse physique ou BIA.

L’adresse MAC est composée de deux partis :

- OUI : Les 24 premiers bits (Diffusion+Local+OUI) identifient le type d’adresse et le constructeur

- Attribué par le constructeur : Les 24 derniers bits identifient de façon unique l’adresse au sein du constructeur.

De cette manière, cela permet d’identifier de manière unique la carte réseau.

Type de communication réseau

La Communication Unicast: Il n’y a qu’un seul émetteur et un seul récepteur.

La Communication Broadcast: Il n’y a qu’un seul expéditeur, mais les informations sont envoyées à toutes les machines connectées.

Et la Communication Multicast : les informations sont envoyées à un groupe spécifique de périphériques ou de clients. Les clients doivent être membres du même groupe de diffusion pour recevoir les informations.

Table MAC

Le switch construit et maintient une table qu’on appelle la table MAC

C’est une table de correspondance qui contient les mac adresse rattachée au port du switch.

La table MAC est stockée dans la CAM.

C’est une mémoire qui permet de faire des recherches très rapides.

Les adresses IP peuvent être configurées statiquement ou dynamiquement.

- En statique, vous devez configurer vous-même l’adresse IP sur votre ordinateur, votre routeur ou votre commutateur.

- En dynamique, cela signifie que nous utilisons le protocole DHCP. Il s’agit d’un serveur qui affecte, à partir d’un Pool, des adresses IP sur des périphériques réseau.

Un routeur Cisco peut être utilisé comme serveur DHCP, mais en général, on utilise plutôt des serveurs Microsoft ou Linux.

ETHERNET

- Un réseau qui se situe dans un seul bâtiment est ce que nous appelons un réseau local ou un LAN.

- Et si vous utilisez une connexion avec un fournisseur de services Internet pour connecter votre réseau à un autre bâtiment, alors nous parlons ici d’un réseau étendu, plus connu sous le nom de réseau WAN.

Ethernet est le protocole que nous utilisons sur notre réseau local. On le trouve principalement sur la couche « liaison de données » du modèle OSI, mais il est divisé en deux sous-couches :

- Il y’a la sous-couche LLC, c’est lui qui s’occupe de la structure de la trame.

- Et la sous-couche MAC, qui définit le protocole d’accès au support.

Une adresse IP est un identifiant unique sur la couche réseau (la couche 3), et l’adresse MAC est aussi un identifiant unique, mais sur la couche liaison de données (la couche 2).

Si vous utilisez un réseau en half-duplex, nous devons nous assurer qu’une solution pour éviter les collisions est mise en place. Cette solution s’appelle CSMA / CD.

Cette méthode permet de définir comment une machine va utiliser le média sur laquelle elle est connectée.

Le mode de fonctionnement du half-duplex est comparable à celui des talkies-walkies.

Si on veut communiquer, on appuie sur le bouton et on parle. Et pendant ce temps, les autres nous écoutent et ne parlent pas, c’est-à-dire que vous êtes le seul à utiliser le canal, ou le “média” de communication.

Et bien c’est pareil avec la méthode CSMA/CD, quand une carte réseau envoi des données, les autres cartes écoutent seulement et ne parle pas!

Trame Ethernet

Une adresse MAC est composée de 48 bits :

- Le champ « BC » est synonyme de broadcast; si votre trame Ethernet est un broadcast, alors ce bit sera à « 1 »

- Le champ « local » doit être défini lorsque vous souhaitez modifier votre adresse MAC. Une Mac adresse est unique dans le monde. Si vous faites une modification dans ce champ, l’impact ne sera que local, c’est-à-dire uniquement sur votre réseau.

- Le champ « OUI » permet d’identifier le constructeur parmi ses concurrents.

- Et les 24 derniers bits sont une valeur définie par le constructeur pour rendre unique cette adresse MAC parmi toutes ses cartes réseau.

L’adresse MAC s’écrit en hexadécimal.

Il en existe deux types de câbles UTP :

- Des câbles droits

- Et des câbles croisés

Un câble droit sert à connecter deux terminaux différents, par exemple, un PC à un switch ou bien un Switch à un routeur.

Et un câble croisé permet de connecter deux terminaux de même nature, par exemple un PC avec un PC, de switch à switch ou de routeur a routeur.

câble rollover : Il s’agit du câble qui permet de configurer un commutateur ou un routeur, depuis son PC.

TCP et UDP

La couche Transport est utilisée pour configurer une connexion afin de pouvoir échanger des données entre périphériques réseau.

Les 2 protocoles de transport qui sont le plus fréquemment utilisés sont :

- TCP

- UDP

La différence entre les deux est que :

- TCP est un protocole fiable.

- UDP est un protocole non fiable.

TCP est un protocole de transport orienté connexion, ce qui signifie qu’il va établir une connexion, avant de transférer des données.

UDP est un protocole « sans connexion », il envoie donc directement les données sans ce soucier s’il arrive ou non.

Le protocole UDP :

- Fonctionne sur la couche de transport du modèle OSI.

- C’est un protocole sans connexion, c’est-à-dire qu’il envoie juste des données.

- Les erreurs sont tout de même limitées grâce au champ « Checksum » de son en-tête.

- C’est un protocole qui fournit son meilleur effort sans pour autant être fiable.

- Et il n’y a aucune fonctionnalité permettant de récupérer des données qui auraient été perdues.

Le protocole TCP :

- est un protocole fiable.

- Avant d’envoyer des données, il établit une connexion en 3 étapes.

- Après avoir envoyé une certaine quantité de données, un accusé de réception (ACK), validera la bonne réception à l’autre bout.

- Pour éviter la surcharge, un nombre limité d’octets est envoyé.

- Et il peut effectuer des retransmissions en cas d’erreurs.

Plus connu sous le nom d’IP, le protocole internet transporte des informations permettant de déterminer où envoyer le paquet.

Très utilisés par les protocoles de routage.

Le protocole IP :

- Fonctionne sur la couche réseau du modèle OSI.

- Il s’agit d’un protocole sans connexion : c’est-à-dire qu’il n’établit pas de connexion pour transporter les données. Pour cela il utilisera plutôt les protocoles TCP ou UDP à la couche Transport.

- Chaque paquet est traité indépendamment, c’est-à-dire que les paquets n’ont pas d’ordre d’arriver à leurs destinations.

- Et les adresses IP ont une hiérarchie, car on associe les adresses IP avec des masques de sous-réseau, pour créer plusieurs sous-réseaux.

Nous avons besoin d’une adresse IP pour identifier de manière unique chaque périphérique réseau.

Une adresse IP est comme un numéro de téléphone fixe. Par exemple, dans une ville, toute personne qui à un numéro peut être jointe.

Une adresse IP comporte 32 bits et se compose de 2 parties :

- la partie réseau

- et la partie hôte

Une adresse IP de 32 bits s’écrit en 4 blocs de 8 bits. 8 bits représentent un « octet ».

La partie réseau nous indique à quel « réseau » l’adresse IP appartient, on peut la comparer à une ville, ou bien à l’indicatif régional d’un numéro de téléphone.

La partie « hôte » identifie de manière unique le périphérique réseau, on peut le voir comme les derniers chiffres de son numéro de téléphone.

Paquet IP

Paquet IP :

- Dans le champ « Protocol » : On y trouve le protocole utilisé sur IP. On peut très bien y trouver un protocole de transport comme TCP ou UDP, ou bien tout autre protocole.

- Dans le champ « Source Address » : vous y trouverez l’adresse IP du périphérique qui a créé ce paquet IP.

- Dans le champ « Destination Address » : il s’agira de l’adresse IP du périphérique qui doit recevoir le paquet IP.

- Et dans le champ « Data » : C’est ici que sont placées les données à envoyer.

Le protocole ARP a un rôle phare parmi les protocoles de la couche Internet de la suite TCP/IP, car il permet de connaître l’adresse physique d’une carte réseau correspondant à une adresse IP, c’est pour cela qu’il s’appelle Protocole de résolution d’adresse (en anglais ARP signifie Address Resolution Protocol).

La commande « Ping » utilise le protocole ICMP et le paquet IP utilise la couche réseau, la couche 3.

La commande « arp -a » permet d’afficher la table ARP d’un PC

Couche Transport

La couche de transport est fondamentale pour le bon fonctionnement de l’architecture réseau des différentes couches TCP / IP.

Par exemple, la couche Internet ne peut pas garantir, la livraison des informations vers sa destination.

C’est la couche de transport qui portera ce rôle.

Les deux protocoles de cette couche, les plus courants sont « TCP et UDP ».

Multiplexage de session

Le principal service qu’offre, la couche de transport, c’est le suivi de la communication entre les applications des hôtes sources et destination.

C’est ce qu’on appel : « le multiplexage de session »

Il est aussi bien exécuté par UDP que par TCP.

TCP/UDP

La plus grande différence entre ces 2 protocoles, c’est que TCP garantit la bonne livraison des données, alors que UDP ne le fait pas.

MTU

Chaque fragment est divisé en segments plus petits, qui correspond à la taille de la MTU

« La MTU, c’est ce qui permet de définir la taille maximale en octet, d’un paquet, avant d’être transmis sur le réseau».

Par défaut, la MTU du protocole IP est de 1500 octets.

Flow Control

C’est le protocole TCP qui est responsable de détecter les paquets qui sont abandonnés et de les retransmettre.

Plus il y a de retransmissions, et plus il y’aura de latence dans la communication.

Pour éviter ça, un contrôle des flux est nécessaire pour augmenter le taux de transfert et diminuer les retransmissions.

Le « flow control », repose sur les retours générés par le récepteur.

Pour chaque paquet de données qui est envoyé, l’émetteur attend une réponse du récepteur avant d’envoyer la suite.

RTT (round-trip time)

Par contre si le RTT, est dépassé, il y aura un fort ralentissement.

Le RTT, c’est un paramètre, qui permet de limiter le temps, que met un signal, pour parcourir l’ensemble d’un circuit fermé !

Windowing

Pour améliorer l’efficacité du réseau, un mécanisme appelé « windowing » est combiné avec le contrôle de flux.

Ça permet, à un ordinateur qui reçoit les données, d’indiquer à l’envoyeur, la quantité qu’il peut recevoir !

Ce qui permet d’éviter la congestion dans le réseau.

TCP

TCP c’est un protocole orienté connexion qui est conçue pour assurer :

- un transport fiable

- un flux contrôlé

- et une garantie sur la livraison des paquets IP’s.

C’est pour cette raison qu’on le qualifie de protocole « fiable ».

UDP

Quant à UDP c’est un protocole sans connexion qui compte, sur les applications pour faire le séquençage et détecter les paquets abandonnés.

On le considère donc, comme « non fiable ».

Three-way handshake

TCP utilise 3 actions pour établir une connexion. On peut comparer ça, à un appel téléphonique.

Le téléphone sonne, la personne qui décroche dit « bonjour », et l’appelant répond aussi « bonjour ».

Comme son nom l’indique, le three-way handshake se déroule en trois étapes :

- SYN : Le client qui désire établir une connexion avec un serveur va envoyer un premier paquet SYN (synchronized) au serveur. Le numéro de séquence de ce paquet est un nombre aléatoire A.

- SYN-ACK : le serveur va répondre au client à l’aide d’un paquet SYN-ACK (synchronize, acknowledge). Le numéro du ACK est égal au numéro de séquence du paquet précédent (SYN) incrémenté d’un (A + 1) tandis que le numéro de séquence du paquet SYN-ACK est un nombre aléatoire B.

- ACK : pour terminer, le client va envoyer un paquet ACK au serveur qui va servir d’accusé de réception. Le numéro de séquence de ce paquet est défini selon la valeur de l’acquittement reçu précédemment (par exemple : A + 1) et le numéro du ACK est égal au numéro de séquence du paquet précédent (SYN-ACK) incrémenté d’un (B + 1).

Une fois le three-way handshake effectué, le client et le serveur ont reçu un acquittement de la connexion.

Les étapes 1 et 2 définissent le numéro de séquence pour la communication du client au serveur et les étapes 2 et 3 définissent le numéro de séquence pour la communication dans l’autre sens.

Une communication full-duplex est maintenant établie entre le client et le serveur.

Application TCP

Les principales applications qui utilisent TCP sont les navigateurs Web, l’email, le FTP (comme le logiciel Filezilla), les imprimantes en réseau, et les transactions de base de données.

Application UDP

Les principales applications qui utilisent UDP sont le DNS, la vidéo en streaming, la voix sur IP, ou bien le TFTP

Et contrairement à TCP, UDP n’a pas besoin d’établir de connexion avec le récepteur.

C’est un protocole sans connexion.

TCP

- Fonctionne à la couche de transport de la pile TCP / IP

- Fournis un accès à la couche réseau

- Protocole de type connecté

- Vérifie les erreurs, grâce au contrôle, fait dans le champ « Checksum » du paquet IP.

- Fonctionne en mode full-duplex.

- Ces segments sont numérotés et séquencés pour que la destination puisse les remettre dans l’ordre et voir si certaines données sont manquantes !

- À chaque réception d'un segment TCP, le destinataire envoie un accusé de réception, à l'expéditeur, pour confirmer qu'il la bien.

C'est pour ça qu'on dit que TCP est fiable !

- Il peut demander la retransmission d'un segment pour récupérer les données qui viennent à manquer !

- Et il fournit des mécanismes qui permettent de contrôler le flux.

Somme de contrôle

Il s'agit d'une somme de contrôle, qu'ont appelé aussi, l'empreinte du paquet IP.

Ça permet au récepteur de vérifier, si le message est bien arrivé en entier, où qu'il n'ait pas été modifié entre temps !

UDP

- Fonctionne à la couche de transport de la pile TCP/IP

- Fourni aux applications, un accès à la couche réseau, sans la surcharge des mécanismes de fiabilité.

- C'est un protocole sans connexion, c'est-à-dire que les segments seront envoyés vers la destination sans aucune notification

- effectuez simplement une petite vérification d’erreur.

- Fournis un service de meilleure qualité, mais ne garantis pas la livraison des données. Les paquets peuvent donc être mal acheminés, dupliqués ou perdus.

- Il ne récupère pas non plus les paquets perdus. Il s'appuie sur les applications pour faire cette récupération !

- Et avec sa faible surcharge, UDP est idéal pour des applications comme le DNS ou NTP.

PORT

- FTP = Port 21 : C'est un service, pour transférer des fichiers entre systèmes.

- SSH = Port 22 : Permet d'accéder à distance à d'autres périphériques réseau. Les messages SSH sont cryptés.

- Telnet = Port 23 : C'est le précédent de SSH. Les messages qui circulent ne sont pas chiffrés.

- HTTP = Port 80 : Principalement utilisé par les navigateurs web.

- HTTP = Port 443 : Combinez à la fois HTTP, avec un protocole de sécurité du type SSL / TLS.

- DNS = Port 53 : utilisés pour résoudre, les noms Internet en adresses IP.

- TFTP = Port 69 : Service sans connexion. Les routeurs l'utilisent pour transférer les fichiers de configuration et les images IOS.

- SNMP = Port 161 : Protocole qui travaille à la couche « Application ». Il permet aux admin réseaux, de pouvoir gérer, les performances du réseau et de résoudre les problèmes.

En conclusion, la certification CCNA CCENT offre une passerelle essentielle vers le domaine des réseaux informatiques, permettant de maîtriser la gestion des réseaux de petite taille. C'est le premier pas vers l'obtention de la certification CCNA, ouvrant ainsi la voie à des compétences avancées dans l'installation, la configuration et la maintenance de réseaux de taille moyenne. Que ce soit en passant directement par l'examen CCNA ou en suivant le parcours CCENT avec les examens ICND1 et ICND2, chaque étape représente un investissement crucial dans une carrière axée sur les réseaux. De la certification CCNP aux sommets de la certification CCIE, le monde des réseaux offre des opportunités riches en défis et en récompenses pour ceux qui s'y engagent avec détermination et expertise, mettant ainsi en valeur les compétences acquises grâce à la certification CCNA CCENT.

Retrouvez tous nos cours pour réussir votre CCNA sur la chaîne YouTube de Formip.

Pour approfondir la planification efficace des adresses IP dans vos réseaux, découvrez également notre guide détaillé sur le VLSM et les masques de sous-réseaux à taille variable.

FAQs

Qu’est-ce que la certification CCNA CCENT ?

La certification CCNA CCENT est une certification Cisco qui valide vos compétences pour gérer des réseaux de petite taille. Elle constitue la première étape pour accéder à la certification CCNA complète et ouvre des opportunités professionnelles dans le domaine des réseaux informatiques.

Quelle est la différence entre CCENT et CCNA ?

Le CCENT est le niveau d’entrée qui couvre les bases du réseau. Le CCNA, lui, valide les compétences sur l’installation, la configuration, la maintenance et le dépannage des réseaux de taille moyenne. On peut passer le CCNA directement ou après avoir obtenu le CCENT.

Quels examens dois-je passer pour obtenir le CCENT ?

Pour obtenir le CCENT, il faut réussir l’examen ICND1 (100-105), qui comprend environ 50 questions tirées d’un pool de 300 questions. Il se déroule en anglais et coûte environ 150€.

Quelles compétences sont validées par le CCNA ?

Le CCNA valide la capacité à installer et configurer des réseaux, gérer les routeurs et switches, sécuriser les réseaux et dépanner les problèmes courants. Il correspond aux programmes ICND1 et ICND2 ou à l’examen CCNA 200-125.

Quels sont les niveaux supérieurs à la certification CCNA ?

Après le CCNA, il existe le CCNP, qui nécessite de réussir trois examens (CCNP COMMUTATEUR, CCNP ITINÉRAIRE, CCNP TSHOOT), puis le CCIE, la certification la plus prestigieuse de Cisco, qui combine un examen écrit et un laboratoire de 8 heures.

Quels types de réseaux sont abordés dans la formation CCNA ?

La formation CCNA couvre les réseaux locaux (LAN), les réseaux étendus (WAN), la configuration des routeurs et switches, la sécurité, la topologie physique et logique, ainsi que les protocoles TCP/IP et OSI.

Quels protocoles sont étudiés dans le cadre du CCNA ?

Les protocoles principaux incluent TCP, UDP, IP, DHCP, DNS, FTP, SSH, Telnet, HTTP/HTTPS et ARP. Ils permettent de comprendre le transport, l’adressage et la communication entre les périphériques réseau.

Où puis-je trouver des ressources pour préparer le CCNA ?

Vous pouvez retrouver tous les cours et tutoriels pour réussir votre CCNA sur la chaîne YouTube de Formip, ainsi que sur le site officiel de Cisco et les plateformes de formation spécialisées.

Quelle est la durée et le coût des examens Cisco ?

L’examen CCENT ICND1 dure environ 2 heures et coûte 150€. L’examen CCNA 200-125 dure également environ 2 heures et coûte 300€. Pour le CCNP, chaque examen coûte moins de 300€, et pour le CCIE, comptez environ 1500€ pour l’examen écrit et le laboratoire.