Table of Contents

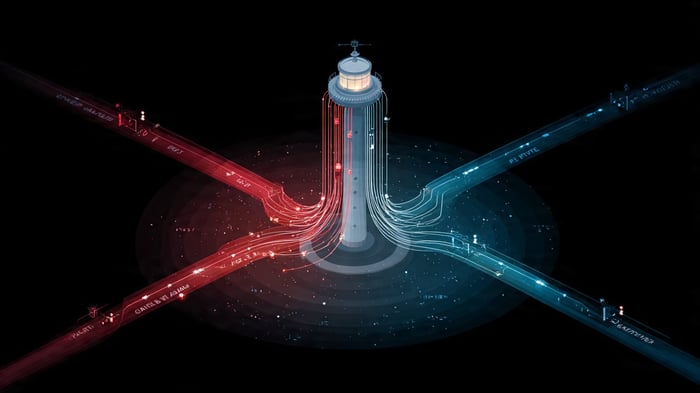

L'automatisation IT est devenue critique pour gérer des infrastructures de plus en plus complexes. Face aux défis de la gestion manuelle, Ansible Tower s'impose comme la solution de référence pour orchestrer et centraliser l'automatisation. Cette plateforme, désormais intégrée à la Red Hat Ansible Automation Platform sous le nom d'Automation Controller, transforme radicalement la façon dont les équipes DevOps et les administrateurs système gèrent leurs infrastructures.

Ansible Tower répond aux problématiques majeures des entreprises modernes : éliminer les erreurs humaines, accélérer les déploiements et faciliter la collaboration entre équipes. La plateforme offre une interface web intuitive, un contrôle d'accès granulaire (RBAC), des workflows avancés pour l'orchestration, un audit complet des opérations et une API REST pour l'intégration avec d'autres outils.

Maîtriser Ansible Tower devient indispensable pour les professionnels IT qui souhaitent automatiser à grande échelle tout en renforçant la sécurité et la conformité. Les compétences en automatisation avec Ansible Tower sont directement liées aux enjeux de cybersécurité que rencontrent les entreprises.

Dans ce guide complet, nous explorerons l'installation d'Ansible Tower, ses fonctionnalités principales, l'utilisation des job templates, la création de workflows, l'API REST et les alternatives disponibles.

🎓 Devenez un expert en automatisation IT avec notre formation administrateur réseau → Maîtrisez Ansible, Terraform, Kubernetes et l'infrastructure as code

Qu'est-ce qu'Ansible Tower ?

Définition et évolution

Ansible Tower est une interface web et une API REST qui étendent les capacités d'Ansible en fournant une plateforme centralisée pour l'automatisation IT. Depuis son intégration à la Red Hat Ansible Automation Platform, Tower est devenu l'Automation Controller, formant le cœur d'une suite complète pour l'automatisation d'entreprise.

AWX représente la version open source upstream d'Ansible Tower. Cette distribution communautaire permet aux organisations d'accéder aux fonctionnalités de base sans coût de licence, bien qu'elle nécessite plus d'expertise pour l'installation et la maintenance.

L'évolution d'Ansible Tower reflète la maturation de l'automatisation IT. Après l'acquisition d'Ansible par Red Hat en 2015, Tower a été développé pour répondre aux besoins des grandes entreprises. En 2017, Red Hat a open-sourcé AWX pour renforcer l'écosystème communautaire. Le rebranding en Automation Controller en 2021 marque l'intégration complète dans une plateforme d'automatisation globale.

Ansible vs Ansible Tower

La différence entre Ansible en ligne de commande et Ansible Tower réside dans l'échelle et la collaboration :

| Critère | Ansible (CLI) | Ansible Tower/Controller |

|---|---|---|

| Interface | Ligne de commande | Interface web + API REST |

| RBAC | ❌ | ✅ Granulaire |

| Orchestration | Limitée | ✅ Workflows avancés |

| Audit | ❌ | ✅ Logs complets |

| Collaboration | Difficile | ✅ Multi-utilisateurs |

| Planification | Cron externe | ✅ Intégré |

| Coût | Gratuit | Payant (subscription Red Hat) |

Ansible CLI convient aux équipes techniques qui gèrent quelques serveurs manuellement. Tower s'impose dès que plusieurs utilisateurs doivent collaborer, que la traçabilité devient obligatoire ou que l'orchestration complexe est nécessaire.

Architecture Ansible Tower

L'architecture d'Ansible Tower repose sur plusieurs composants interconnectés qui travaillent ensemble pour fournir une plateforme d'automatisation robuste.

Composants principaux :

La Web UI offre une interface graphique pour gérer tous les aspects de l'automatisation sans toucher à la ligne de commande. L'API REST permet l'intégration avec des outils externes comme ServiceNow, Jira ou des systèmes de monitoring. Le Job Engine exécute les playbooks sur les serveurs cibles en gérant la concurrence et les files d'attente. La base de données PostgreSQL stocke les configurations, l'historique des jobs et les credentials de manière sécurisée.

Concepts clés :

Les Job Templates définissent comment exécuter un playbook spécifique avec un inventaire et des credentials particuliers. Les Workflows orchestrent plusieurs jobs en créant des dépendances et des conditions d'exécution. L'Inventory centralise la liste des serveurs à gérer, qu'ils soient statiques ou découverts dynamiquement depuis AWS, Azure ou VMware. Les Projects établissent le lien avec les repositories Git contenant les playbooks. Les Credentials stockent de manière sécurisée les identifiants SSH, les clés API cloud et autres secrets. Les Organizations permettent l'isolation multi-tenant pour séparer les environnements ou les clients.

Cette architecture modulaire garantit la scalabilité et permet d'ajouter des nœuds d'exécution isolés pour distribuer la charge de travail.

Comment installer Ansible Tower ?

Prérequis

Avant d'installer Ansible Tower, votre système doit répondre à certaines exigences matérielles et logicielles.

Configuration minimale :

Le système d'exploitation doit être RHEL 8/9, CentOS Stream 8/9 ou Ubuntu 20.04/22.04. La mémoire RAM minimum est de 4 GB, mais 8 GB sont recommandés pour un environnement de production. Le CPU doit avoir au moins 2 cores, avec 4 cores recommandés pour de meilleures performances. L'espace disque nécessaire est d'au moins 40 GB pour l'installation et les logs. La base de données PostgreSQL version 13 ou supérieure doit être disponible.

Vérification des prérequis logiciels :

# Python 3.8+

python3 --version

# Ansible 2.9+

ansible --version

Ces commandes confirment que votre environnement dispose des versions minimales requises pour exécuter Ansible Tower.

Installation sur RHEL/CentOS

Méthode 1 : Via subscription Red Hat (recommandée)

L'installation via la subscription Red Hat garantit l'accès aux mises à jour de sécurité et au support officiel. Cette méthode est privilégiée pour les environnements de production.

# S'enregistrer auprès de Red Hat

sudo subscription-manager register

# Attacher une subscription

sudo subscription-manager attach --auto

# Activer les repositories

sudo subscription-manager repos --enable ansible-automation-platform-2.4-for-rhel-8-x86_64-rpms

# Installer Automation Controller

sudo dnf install ansible-automation-platform-installer

# Télécharger le setup bundle

cd /tmp

wget https://access.redhat.com/downloads/.../ansible-automation-platform-setup-bundle-latest.tar.gz

tar xvzf ansible-automation-platform-setup-bundle-latest.tar.gz

cd ansible-automation-platform-setup-bundle-*

Méthode 2 : Installation standalone (trial)

Pour tester Ansible Tower sans subscription, une installation trial est disponible. Cette version fonctionne pleinement mais a une licence limitée dans le temps.

# Télécharger le setup

wget https://releases.ansible.com/ansible-tower/setup/ansible-tower-setup-latest.tar.gz

tar xvzf ansible-tower-setup-latest.tar.gz

cd ansible-tower-setup-*/

# Éditer le fichier d'inventaire

vim inventory

# Configurer les mots de passe :

[tower]

localhost ansible_connection=local

[database]

[all:vars]

admin_password='VotreMotDePasse'

pg_host=''

pg_port=''

pg_database='awx'

pg_username='awx'

pg_password='MotDePasseBDD'

pg_sslmode='prefer'

rabbitmq_password='MotDePasseRabbitMQ'

rabbitmq_cookie='CookieAleatoire'

# Lancer l'installation

sudo ./setup.sh

Le script d'installation configure automatiquement tous les services nécessaires. Le processus peut prendre entre 15 et 30 minutes selon les performances du serveur.

Installation d'AWX (alternative open source)

AWX offre une alternative gratuite pour les organisations qui disposent des compétences techniques nécessaires. Deux méthodes d'installation sont disponibles selon l'environnement cible.

Via Docker Compose (développement) :

Cette méthode convient aux environnements de test et de développement. Elle permet un déploiement rapide pour évaluer les fonctionnalités.

# Installer Docker et Docker Compose

sudo apt-get install docker.io docker-compose

# Cloner AWX

git clone https://github.com/ansible/awx.git

cd awx

# Lancer avec Docker Compose

cd tools/docker-compose

make docker-compose-build

docker-compose up -d

# Accéder à l'interface

# http://localhost:80

# User: admin / Pass: password

Via Kubernetes/OpenShift (production) :

Pour un environnement de production scalable, le déploiement sur Kubernetes via l'AWX Operator est recommandé. Cette approche garantit la haute disponibilité et facilite les mises à jour.

# Installer AWX Operator

kubectl apply -f https://raw.githubusercontent.com/ansible/awx-operator/devel/deploy/awx-operator.yaml

# Créer une instance AWX

cat <<EOF | kubectl apply -f -

apiVersion: awx.ansible.com/v1beta1

kind: AWX

metadata:

name: awx-demo

spec:

service_type: nodeport

EOF

# Vérifier le déploiement

kubectl get pods

L'opérateur gère automatiquement le cycle de vie d'AWX, simplifiant les opérations de maintenance et d'upgrade.

💼 Lancez votre carrière en automatisation IT ! Notre formation administrateur réseau vous forme à Ansible, Terraform et DevOps

Quelles sont les fonctionnalités d'Ansible Tower ?

Dashboard et interface web

Le tableau de bord d'Ansible Tower centralise toutes les informations critiques pour superviser l'automatisation. La vue d'ensemble affiche les jobs récents avec leur statut, le taux de succès global et l'activité en temps réel. L'historique complet des jobs permet de consulter les logs détaillés de chaque exécution. Les mises à jour en temps réel facilitent le suivi des déploiements en cours. Les graphiques de tendance visualisent l'évolution des performances et identifient les problèmes récurrents.

Cette centralisation améliore considérablement la visibilité opérationnelle et permet une réaction rapide en cas d'incident.

Gestion des inventaires

Les inventaires dans Ansible Tower peuvent être statiques ou dynamiques. Un inventaire statique liste manuellement les serveurs à gérer, organisés en groupes logiques.

Exemple d'inventaire statique :

[webservers]

web1.example.com

web2.example.com

[databases]

db1.example.com

db2.example.com

[production:children]

webservers

databases

Les inventaires dynamiques sont plus puissants car ils interrogent automatiquement les plateformes cloud pour découvrir les ressources. Tower supporte nativement AWS EC2, Azure, GCP, VMware vCenter, OpenStack, Red Hat Satellite et ServiceNow. Cette approche élimine la maintenance manuelle des inventaires et garantit que les déploiements ciblent toujours l'infrastructure actuelle.

Job Templates

Les Job Templates standardisent l'exécution des playbooks en définissant tous les paramètres nécessaires. Chaque template spécifie un nom descriptif, le type de job (Run pour exécution réelle ou Check pour simulation), l'inventaire ciblé, le projet Git contenant le playbook, le playbook spécifique à exécuter, les credentials à utiliser et les variables supplémentaires.

Exemple de configuration d'un Job Template :

{

"name": "Deploy Web Application",

"job_type": "run",

"inventory": "Production",

"project": "WebApp Project",

"playbook": "deploy.yml",

"credentials": ["SSH Key", "AWS Credentials"],

"extra_vars": {

"app_version": "1.2.3",

"environment": "production"

}

}

Cette structure permet aux utilisateurs non techniques de lancer des déploiements complexes en un clic, tout en garantissant la cohérence des opérations.

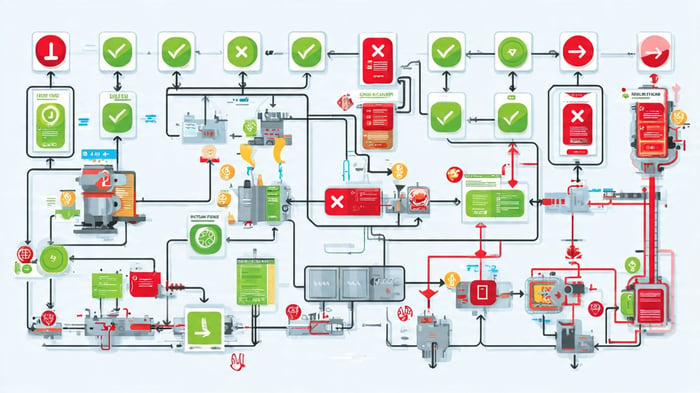

Workflows

Les workflows orchestrent plusieurs jobs en créant des dépendances et des conditions d'exécution. Un workflow typique pourrait ressembler à ceci :

Start

↓

[Deploy App] → Success → [Run Tests]

↓ ↓

Failure Success → [Notify Slack]

↓ ↓

[Rollback] Failure → [Alert Team]

↓

[Notify Slack]

Cas d'usage courants des workflows :

Un déploiement complexe enchaîne build, tests, déploiement puis smoke tests. La maintenance automatisée effectue un backup, lance les updates et restaure automatiquement en cas d'échec. Le provisioning complet crée l'infrastructure cloud, configure les serveurs puis déploie les applications.

Les workflows transforment des processus manuels multi-étapes en automatisations end-to-end fiables et reproductibles.

Role-Based Access Control (RBAC)

Le RBAC d'Ansible Tower organise les permissions en hiérarchie. L'Organization représente le niveau le plus haut et isole complètement les environnements. Les Teams regroupent les utilisateurs selon leurs fonctions. Les Users sont les comptes individuels. Les Roles définissent des ensembles de permissions spécifiques.

Rôles prédéfinis :

Le rôle Admin accorde le contrôle total sur les ressources. Execute permet uniquement de lancer des jobs sans modifier leur configuration. Read offre un accès en lecture seule pour la consultation. Use autorise l'utilisation des ressources dans d'autres configurations. Update permet de modifier les paramètres existants.

Cette granularité assure que chaque utilisateur dispose exactement des permissions nécessaires à ses tâches, renforçant la sécurité globale de la plateforme.

Comment utiliser les job templates ?

Créer un Job Template

La création d'un Job Template via l'interface web suit un processus guidé. Naviguez vers Resources → Templates → Add → Job Template. Renseignez le nom descriptif comme "Deploy Nginx". Sélectionnez le type de job (Run pour une exécution réelle). Choisissez l'inventaire cible, par exemple "Web Servers". Sélectionnez le projet contenant vos playbooks. Indiquez le playbook spécifique à exécuter, comme "nginx-deploy.yml". Ajoutez les credentials nécessaires pour l'authentification SSH.

Variables supplémentaires :

nginx_version: "1.24"

nginx_port: 80

enable_ssl: true

Ces extra variables permettent de paramétrer le déploiement sans modifier le playbook lui-même, favorisant la réutilisation.

Lancer un Job

Lancement manuel :

Via l'interface web, accédez à Templates → Deploy Nginx → Launch. Le job démarre immédiatement et vous pouvez suivre l'exécution en temps réel avec les logs détaillés.

Lancement via API :

curl -X POST \

https://tower.example.com/api/v2/job_templates/10/launch/ \

-H "Authorization: Bearer YOUR_TOKEN" \

-H "Content-Type: application/json" \

-d '{

"extra_vars": {

"nginx_version": "1.25"

}

}'

Planification automatique :

Les Schedules permettent une exécution récurrente selon une logique cron. Les Webhooks déclenchent automatiquement des jobs lors d'événements Git comme un push ou un merge. L'API REST intègre Tower avec des outils externes comme Jenkins ou GitLab CI.

Paramètres avancés

L'option "Prompt on Launch" rend certains paramètres modifiables au moment de l'exécution. Vous pouvez demander à l'utilisateur de choisir l'inventaire cible, les credentials à utiliser, les variables supplémentaires ou les tags Ansible à appliquer. Cette flexibilité permet d'adapter un template générique à différents contextes sans dupliquer la configuration.

Exemple de playbook complet :

---

- name: Deploy Nginx

hosts: webservers

become: yes

vars:

nginx_version: "{{ nginx_version | default('1.24') }}"

nginx_port: "{{ nginx_port | default(80) }}"

tasks:

- name: Install Nginx

apt:

name: "nginx={{ nginx_version }}"

state: present

- name: Configure Nginx

template:

src: nginx.conf.j2

dest: /etc/nginx/nginx.conf

notify: restart nginx

- name: Start Nginx

service:

name: nginx

state: started

enabled: yes

handlers:

- name: restart nginx

service:

name: nginx

state: restarted

Ce playbook montre l'utilisation de variables avec valeurs par défaut, de templates Jinja2 pour la configuration et de handlers pour redémarrer le service uniquement si nécessaire.

Quels sont les avantages d'Ansible Tower ?

Pour les équipes IT

Collaboration améliorée :

Le mode multi-utilisateurs permet à plusieurs personnes de travailler simultanément sur la même plateforme. Le RBAC sépare clairement les responsabilités entre développement, opérations et sécurité. L'audit trail complet enregistre qui a exécuté quel job à quel moment, facilitant la traçabilité et la conformité.

Productivité accrue :

Le modèle self-service autorise les développeurs à lancer des déploiements approuvés sans attendre les opérations. La réutilisation des job templates standardise les procédures et réduit les erreurs. Les workflows automatisent des processus end-to-end qui prenaient auparavant des heures de coordination manuelle.

Sécurité renforcée :

Le credentials vault stocke les secrets de manière chiffrée avec rotation automatique possible. Les utilisateurs lancent des jobs sans jamais accéder directement aux serveurs via SSH. Les audit logs détaillés répondent aux exigences de conformité réglementaire.

Pour l'entreprise

Scalabilité garantie :

Le clustering assure la haute disponibilité avec basculement automatique en cas de panne. Les isolated nodes distribuent l'exécution des jobs sur plusieurs machines pour gérer des milliers de serveurs. Le capacity management optimise l'utilisation des ressources et prévient les surcharges.

Intégration étendue :

L'API REST s'intègre avec les outils ITSM comme ServiceNow pour créer des workflows d'approbation. Le support SSO via LDAP, SAML ou OAuth centralise l'authentification. Les notifications vers Slack, email ou webhooks informent les équipes en temps réel.

Conformité simplifiée :

Le reporting automatique génère des rapports d'exécution pour les audits. La standardisation des procédures garantit des déploiements uniformes. Le version control des playbooks dans Git maintient l'historique complet des changements.

Comparaison avant/après Tower :

| Aspect | Sans Tower | Avec Tower |

|---|---|---|

| Collaboration | Scripts locaux dispersés | Plateforme centralisée |

| Sécurité | Credentials partagés en clair | Vault chiffré avec rotation |

| Audit | Logs manuels incomplets | Traçabilité automatique complète |

| Planification | Cron complexe à maintenir | Interface simple avec calendrier |

| RBAC | ❌ Accès tout ou rien | ✅ Permissions granulaires |

⚡ Devenez freelance en automatisation IT ! Notre formation Tech Support vous prépare à devenir Freelance IT → Ansible, DevOps, Cloud

Comment fonctionne l'API d'Ansible Tower ?

API REST

L'API REST d'Ansible Tower expose toutes les fonctionnalités de la plateforme via HTTP. Chaque ressource (job templates, inventories, credentials) dispose d'endpoints pour les opérations CRUD standard.

Authentification :

# Via token

curl -H "Authorization: Bearer YOUR_TOKEN" \

https://tower.example.com/api/v2/ping/

# Via username/password

curl -u admin:password \

https://tower.example.com/api/v2/ping/

Les tokens d'authentification sont recommandés pour les intégrations automatisées car ils peuvent être révoqués sans changer les mots de passe.

Endpoints principaux

Lister les job templates :

curl -X GET \

https://tower.example.com/api/v2/job_templates/ \

-H "Authorization: Bearer YOUR_TOKEN"

Cette requête retourne tous les templates accessibles avec leurs configurations complètes.

Lancer un job :

curl -X POST \

https://tower.example.com/api/v2/job_templates/10/launch/ \

-H "Authorization: Bearer YOUR_TOKEN" \

-H "Content-Type: application/json" \

-d '{

"extra_vars": {"environment": "production"}

}'

La réponse contient l'ID du job créé pour suivre son exécution.

Consulter le statut d'un job :

curl -X GET \

https://tower.example.com/api/v2/jobs/150/ \

-H "Authorization: Bearer YOUR_TOKEN"

Cette requête retourne l'état actuel, les logs et les résultats du job.

Exemples d'intégration

Avec Python :

import requests

tower_url = "https://tower.example.com"

token = "YOUR_TOKEN"

headers = {"Authorization": f"Bearer {token}"}

# Lancer un job

response = requests.post(

f"{tower_url}/api/v2/job_templates/10/launch/",

headers=headers,

json={"extra_vars": {"version": "1.2.3"}}

)

job_id = response.json()["id"]

print(f"Job lancé: {job_id}")

# Suivre le job

import time

while True:

job = requests.get(

f"{tower_url}/api/v2/jobs/{job_id}/",

headers=headers

).json()

status = job["status"]

print(f"Status: {status}")

if status in ["successful", "failed"]:

break

time.sleep(5)

Ce script Python démontre comment lancer un job et attendre sa complétion. Cette approche permet d'intégrer Tower dans des pipelines CI/CD ou des workflows d'orchestration personnalisés.

Quelles sont les alternatives à Ansible Tower ?

AWX (open source)

AWX représente l'alternative open source gratuite à Ansible Tower. Développé par la même équipe et partageant la même base de code, AWX sert de version upstream où les nouvelles fonctionnalités sont testées avant d'être intégrées à Tower.

Avantages :

AWX est complètement gratuit et open source, éliminant les coûts de licence. Les fonctionnalités sont identiques à Tower dans leur version la plus récente. Les mises à jour fréquentes apportent rapidement les nouvelles capacités.

Inconvénients :

Le support repose uniquement sur la communauté sans SLA officiel. La stabilité est moindre car AWX sert de bac à sable pour les fonctionnalités expérimentales. L'installation et la maintenance nécessitent plus d'expertise technique, particulièrement sur Kubernetes.

Autres solutions

Le marché de l'automatisation IT offre plusieurs alternatives selon les besoins et contraintes de chaque organisation.

Tableau comparatif :

| Solution | Type | Licence | Support | Complexité |

|---|---|---|---|---|

| Ansible Tower/Controller | Commercial | Payant | Red Hat | Moyenne |

| AWX | Open source | Gratuit | Communauté | Élevée |

| Jenkins + Ansible | DIY | Gratuit | Communauté | Élevée |

| Puppet Enterprise | Commercial | Payant | Puppet | Élevée |

| SaltStack Enterprise | Commercial | Payant | VMware | Moyenne |

| Chef Automate | Commercial | Payant | Progress | Élevée |

Recommandations selon le contexte :

Les PME avec des équipes techniques compétentes peuvent choisir AWX pour bénéficier des fonctionnalités sans coût de licence. Les entreprises établies préfèrent Ansible Tower ou Automation Controller pour le support professionnel Red Hat et la stabilité garantie. Les startups recherchant la flexibilité optent pour Jenkins combiné avec Ansible en acceptant plus de maintenance. Les grandes entreprises multi-cloud investissent dans la Red Hat Ansible Automation Platform complète incluant Automation Hub et les contenus certifiés.

Le choix dépend principalement du budget, des compétences disponibles en interne et des exigences de support et de conformité.

🚀 Devenez un expert en automatisation IT ! Rejoignez notre formation administrateur réseau et maîtrisez Ansible, Terraform, Kubernetes et les technologies DevOps → Propulsez votre carrière avec des compétences recherchées

Retrouver de nombreuses vidéos de cours sur la chaîne Youtube Formip :

FAQs

Ansible Tower est-il gratuit ?

Non, Ansible Tower nécessite une subscription Red Hat payante basée sur le nombre de nœuds gérés. AWX est la version open source gratuite sans support commercial.

Quelle est la différence entre Tower et AWX ?

Tower est la version commerciale supportée par Red Hat avec stabilité garantie et SLA. AWX est la version open source upstream, plus récente mais moins stable car servant de bac à sable pour les nouvelles fonctionnalités.

Peut-on utiliser Ansible Tower sans Red Hat subscription ?

Oui, une version trial limitée dans le temps est disponible pour évaluation. Autrement, AWX offre une alternative open source permanente sans coût de licence mais sans support officiel.

Tower fonctionne-t-il avec d'autres clouds qu'AWS ?

Oui, Tower supporte nativement AWS, Azure, GCP, VMware vCenter, OpenStack et de nombreuses autres plateformes via des inventaires dynamiques et des credentials spécialisés.

Combien coûte Ansible Tower ?

Le prix dépend du nombre de nœuds gérés et du niveau de support souhaité. Red Hat propose différentes formules allant de quelques milliers à plusieurs dizaines de milliers de dollars annuels. Contactez Red Hat pour un devis personnalisé adapté à votre infrastructure.